-

之前几篇文章介绍了高隐藏性的Webshell,本篇笔者向大家介绍下利用Metasploit生成的Webshell有何不同。我们选择PHP类型的Webshell载荷将生成的hackdoor001.php后门,之后手动上传到Web服务器。

-

生成的PHP Webshell如下(其实是生产了一个PHP Socket通信Server端):

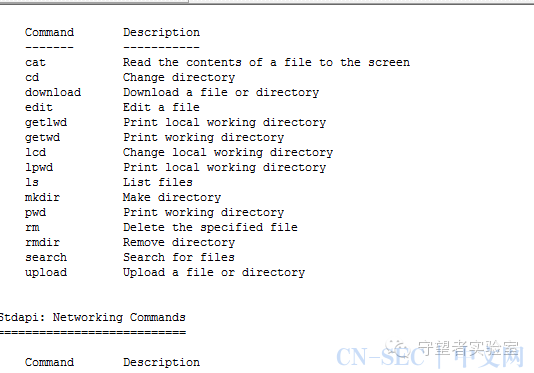

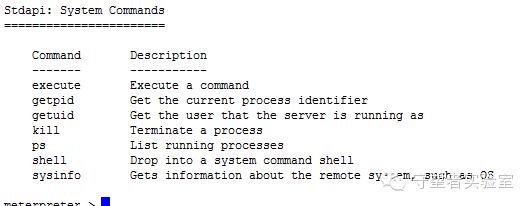

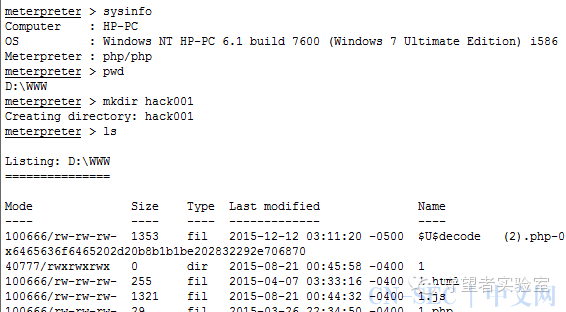

打开Metasploit选择本地监听模块,访问上传到服务器的hackdoor001.php成功后会反弹了shell。之后就和之前操作Webshell一样,执行文件操作,执行系统命令等操作。

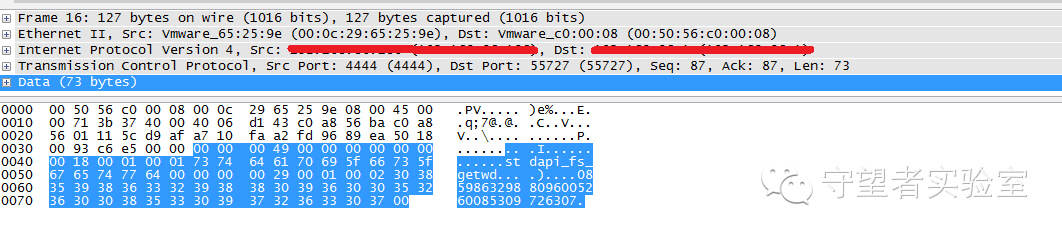

3. 网络数据流

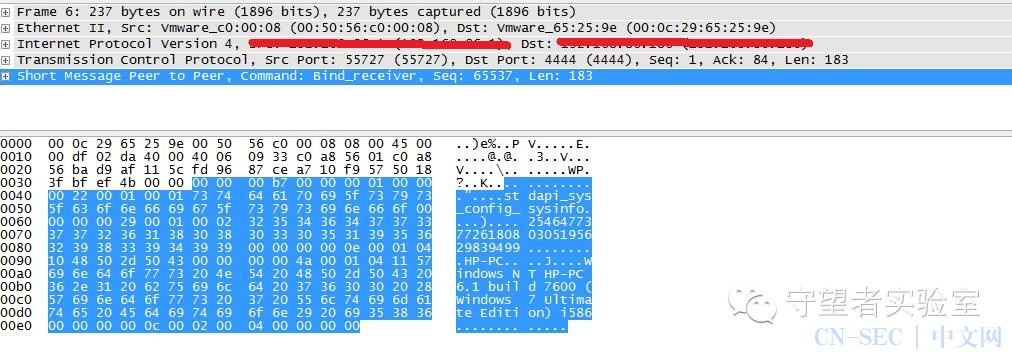

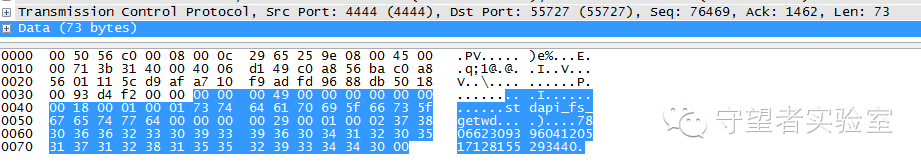

Sysinfo命令请求报文和响应报文

WAF产品只检测HTTP协议,GET,POST,cookie等数据内容,Metasploit生成的后门程序可以绕过WAF,Metasploit还可以生成asp,java,android,EXE,DLL后门,对生成后门程序加密,提权操作,原理一样,在这里笔者就不做演示了。

原文始发于微信公众号(守望者实验室):Metasploit Webshell初探

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论