0x00 前言

在平常的渗透测试中,作为web狗,我们除了会对网站进行渗透外,有时还需要对APP、微信公众号、微信小程序等进行渗透(此处只讨论走web协议的情况,APP不讨论逆向脱壳),从思路上来说,与网站渗透其实并无区别,关键在于是否能抓到数据包。

关于APP的抓包,网上已经有不少文章,大多都是针对APP单向认证的抓包,小编目前所遇到的都是单向认证,基本上模拟器Android5(本人常用夜神) + Xposed + Justtrustme就能抓到了;针对APP双向认证的抓包,小编目前还未碰到过,看过相关文章,复杂的还会涉及到逆向脱壳,代码审计(眩晕)。

关于微信公众号、小程序的抓包,网上也有不少文章,大多都是Fiddle,charles,本机设置全局代理这样的。小编在之前的项目中正好遇到需要对公众号、小程序进行抓包的,觉得采用Fiddle,charles来抓包的话会有一堆HTTP/HTTPS的数据包,都分不清是哪个产生的数据包了,于是想着能够用一种简单直接抓包且能在burp中进行测试的方法,最终采用的是科来网络分析系统配合Proxifier和burp来抓包的方式(可能对于某些微信公众号&小程序并不适用,本文仅作为参考)。

0x01 科来网络分析系统

如果我问大家针对网卡进行数据包抓取,用什么抓包软件?相信各位师傅们一定会回答wireshark,不管是windows还是Linux,我们都可以使用wireshark来进行全局抓包。但今天向各位师傅们推荐另一款针对网卡抓包的软件—科来网络分析系统。相信有一部分师傅没听过吧~

官网地址:https://www.colasoft.com.cn/

这是成都科来网络技术有限公司开发的一款针对全流量的抓包分析软件,重点是开源免费,国货之光!

推荐的理由就是:图形化,界面友好,纯中文,分类别,适合新手小白

怎么样?界面是不是看着很舒服,而且还可以分门别类的看到电脑上各个应用程序进程的数据包情况,与wireshark一堆不知道从哪产生的数据包相比,更加友好。小编也还没怎么研究去使用,平常就是抓包看某个程序走的哪些协议。

0x02 Proxifier

相信打内网的师傅们,对Proxifier一定很熟悉吧。Proxifier是一款功能非常强大的socks5客户端,可以让不支持通过代理服务器工作的网络程序能通过HTTPS或SOCKS代理或代理链。总之这就是一个代理工具,在抓包中的应用就是将某个程序的流量代理出来到我们的Burp上。

0x03 抓取微信公众号数据包

通过电脑微信客户端打开微信公众号的一篇文章:

然后,再到科来中你会发现:

多了一个WechatBrowser.exe的进程,并且走的是TCP,HTTPS的协议。这说明当我们打开微信公众号文章时,会启动一个WechatBrowser.exe的进程,也就是说微信公众号的数据包是由WechatBrowser.exe这个进程产生的,针对微信公众号的抓包就是抓取WechatBrowser.exe这个进程产生的数据包。那么我们就可以使用Proxifier将WechatBrowser.exe的流量代理到Burp中,这样就可以抓包了!但有个问题:WechatBrowser.exe这个程序的位置在哪呢?别急,科来中有这样一个功能:

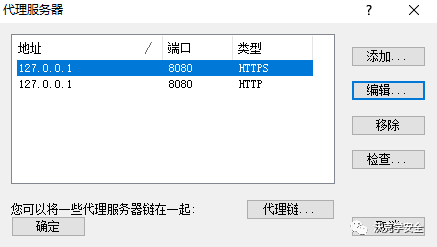

我们可以很轻松的找到程序的位置,然后在Proxifier配置好代理服务器和代理规则(注:在Proxifier中HTTP代理和HTTPS代理是不一样的,故我们在使用前应确定是HTTP还是HTTPS协议,此处为HTTPS):

配置好后,就可以在Burp中愉快地进行抓包了:

接下来自然就是像渗透网站那样来渗透微信公众号了!

0x04 抓取微信小程序数据包

通过电脑微信客户端打开一个小程序:

多了一个WechatAppEx.exe的进程,并且走的是TCP,HTTPS的协议。这说明当我们打开微信小程序时,会启动一个WechatAppEx.exe的进程,也就是说微信小程序的数据包是由WechatAppEx.exe这个进程产生的,针对微信小程序的抓包就是抓取WechatAppEx.exe这个进程产生的数据包。那么我们就可以使用Proxifier将WechatAppEx.exe的流量代理到Burp中,这样就可以抓包了!

与之前一样配置好代理服务器和代理规则:

然后就可以在Burp中愉快地抓包了:

当然,像美团这样的大公司可能会有代理、证书的检测:

不过,平常的小程序的话,没问题:

接下来自然就是像渗透网站那样来渗透微信小程序了!

0x05 总结

1.使用科来网络分析系统 + Proxifier + Burp来抓取微信公众号、微信小程序数据包的步骤:

(1)先用科来网络分析系统对全局进行抓包,PC端打开一个微信公众号/小程序,再在科来中查看对应进程、所走协议类型、进程对应的文件位置,如果是HTTP/HTTPS协议,则进行(2)(3);

(2)根据协议类型,在Proxifier中配置好HTTP/HTTPS代理服务器(服务器地址127.0.0.1、端口为Burp监听端口),在代理规则中按照(1)中的文件位置将对应程序加入到代理隧道中;

(3)在Burp中愉快的抓包。

2.针对exe程序走HTTP/HTTPS协议的抓包,也可以使用这个方法哦~

3.如果是C/S架构,不走HTTP/HTTPS协议的程序,可以使用科来进行抓包,找到后端服务器IP地址,然后对其开放的端口、服务等进行渗透测试。

如果喜欢小编的文章,记得点赞+关注支持一下哦~

原文始发于微信公众号(沃克学安全):分享一个PC端微信公众号&小程序抓包姿势

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论