登录框可以说是我们漏洞挖掘中最常见的点,漏洞的种类也是相当的多,相信大家在登录框中发现的漏洞数不胜数,漏洞的类型更是千奇百怪,什么漏洞都有可能出现。下面我们一起来看看常见的漏洞吧!

主要有以下这些漏洞

弱口令

SQL注入

水平越权

垂直越权

逻辑漏洞

短信轰炸

邮箱轰炸

信息泄露SQL注入

看到登录框,输入信息后

判断完存在注入后,并且没有WAF的情况下,直接sqlmap一把嗦

验证码前端显示和验证码内容可控漏洞

填写个人信息后点击发送验证码并抓包

发现验证码在前端显示

并且验证码内容可控

收到短信如下:

短信轰炸

该短信轰炸有些与以往的不同,该短信轰炸是通过报错信息发现另外一个短信接口,来进行短信轰炸

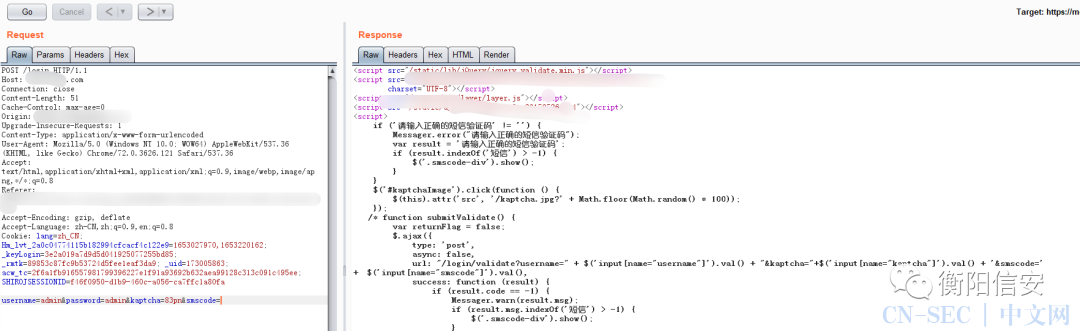

发现下面登录框,测试SQL注入、越权等漏洞无果后

任意输入账号密码后,提示输入正确的短信验证码,这里并未有输入验证码的地方呀

后面故意输入验证码后,此时看到有获取验证码的地方

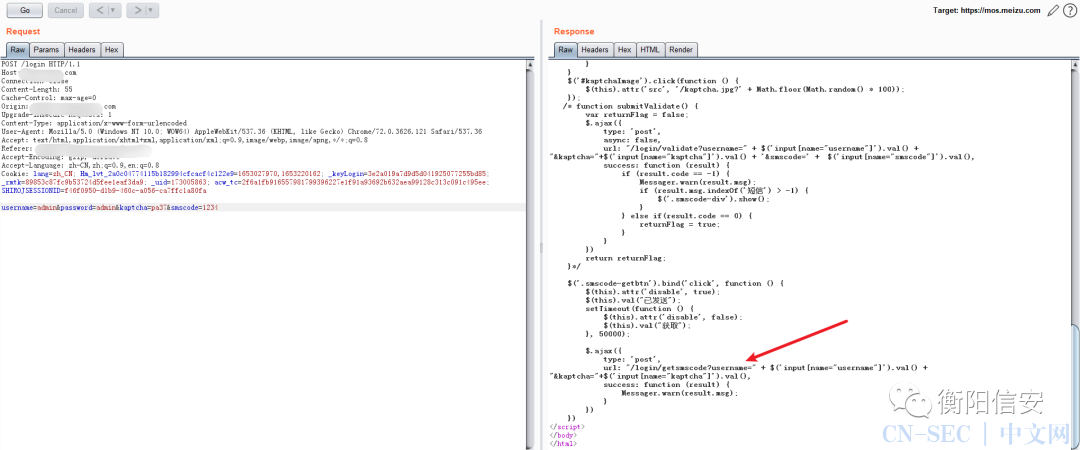

经过测试一些常见的漏洞都没有发现,此时错误返回包中的/login/getsmscode?username=引起了我的注意,从字面意思知道为获取验证码的接口

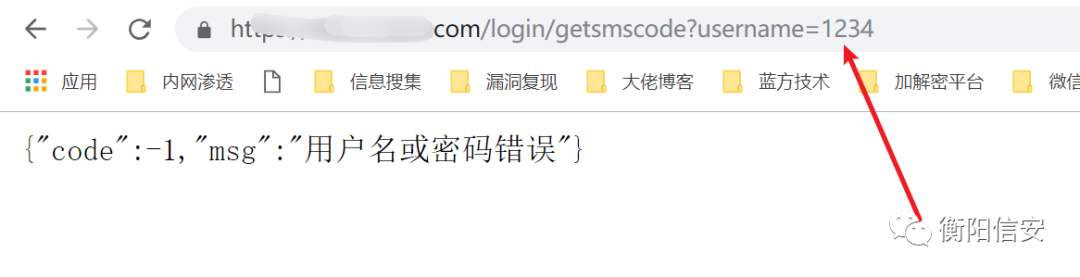

后面跟了个用户名,随意输入提示用户名或密码错误

盲猜了一手为admin,可以看到提示验证码发送成功,没有任何验证那不就造成了无限制短信轰炸和用户名爆破嘛。

常见的短信轰炸有并发短信轰炸,在手机号前面加上+86、空格、&等字符来造成短信轰炸

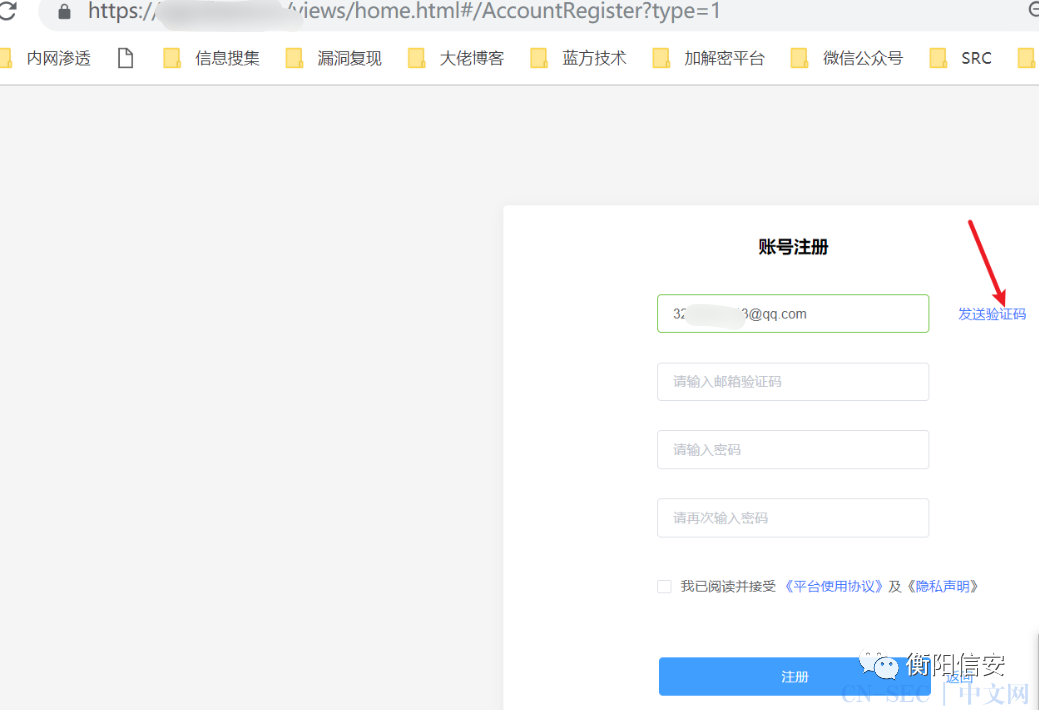

邮箱轰炸

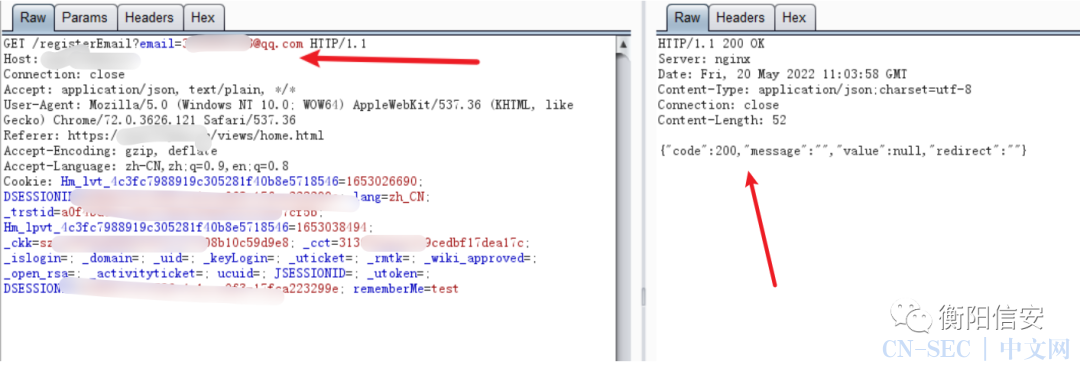

输入邮箱后点击发送验证码

发送成功

然后我再点击发送就会发送失败:

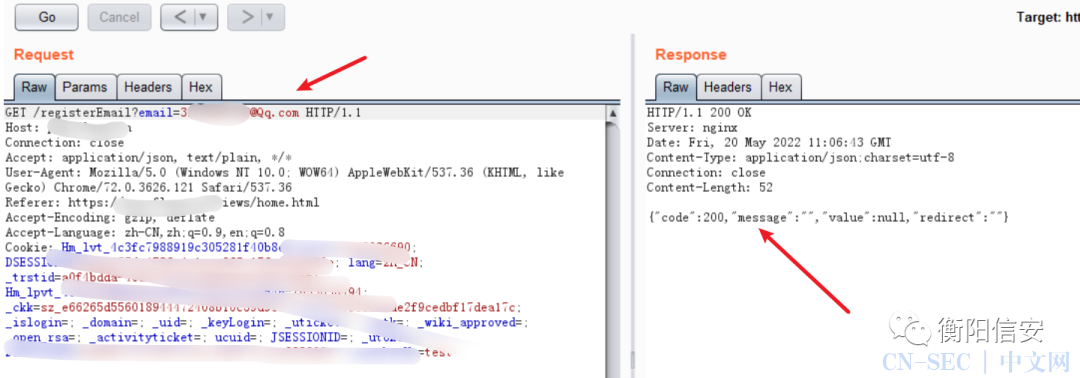

没收到邮箱也证明是失败了。然后只需要改qq.com这个五个任意一个改成大写就可以再次发送短信

更改其他字母大小写组合共有32种情况:

使用burp一跑造成邮箱轰炸,这样反复循环反复循环、造成无限的邮箱轰炸。

越权与逻辑漏洞挖掘

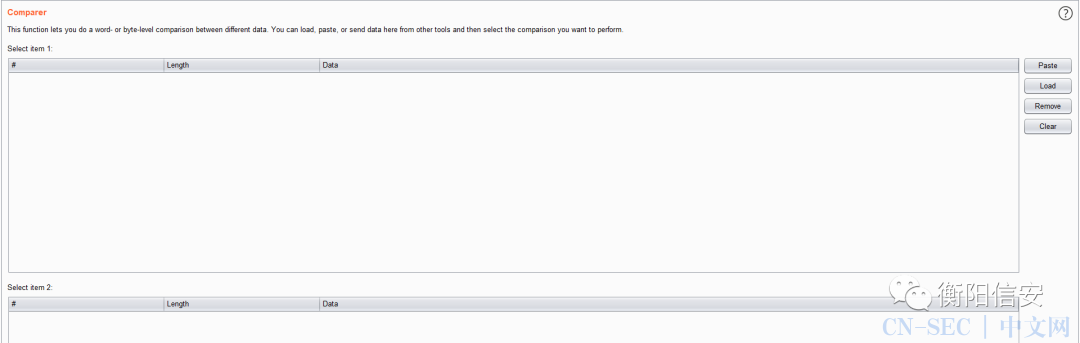

越权漏洞的挖掘大部分是通过对比两个用户的请求包以及响应包,来观察不同之处,有的时候替换一下响应包就直接越权,其中特别要关注的是uid,这里在挖掘逻辑漏洞和越权漏洞时建议使用burp中的compare模块进行两个数据包的比对,非常直观

如下案例:

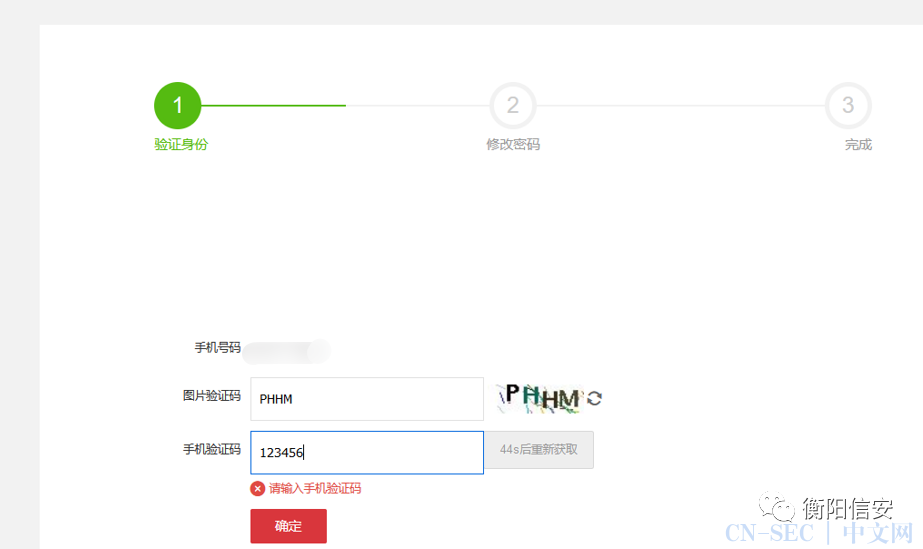

在这个登录框处有修改密码分为三个阶段

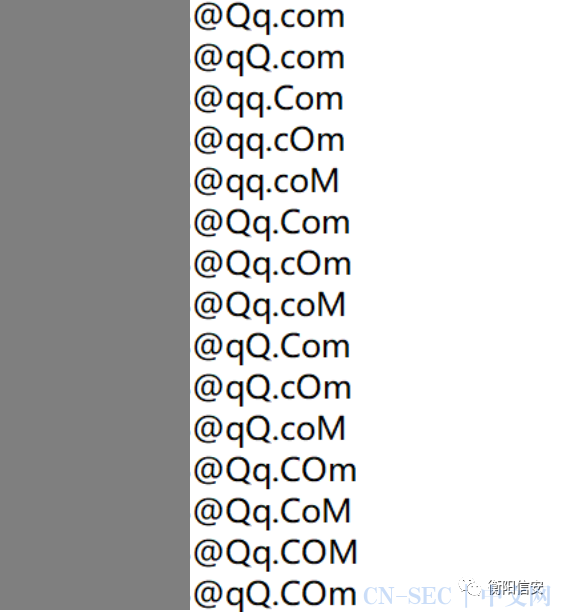

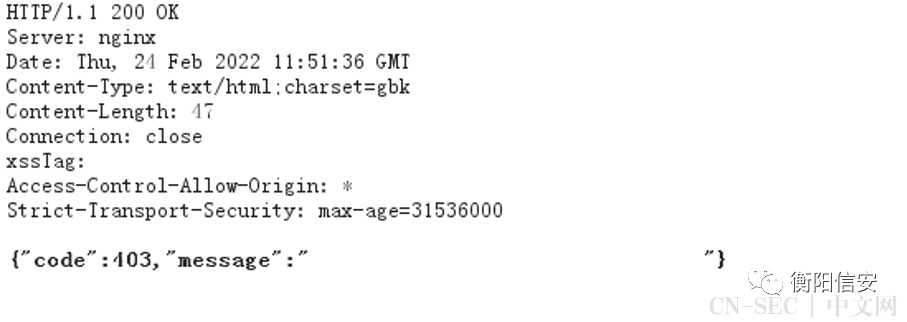

输入错误验证码后的响应包

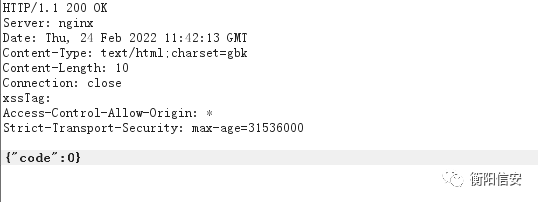

输入正确短信验证码的响应包

通过将错误的返回包替换为错误的返回包成功绕过短信验证

弱口令和信息泄露

对于登录框的弱口令和信息泄露挖掘非常简单,个人感觉还是挺靠运气的,有的时候你怎么爆破登不进去,但有的时候你一下就直接发现了,信息泄露观察Js文件中的信息、目录扫描、返回包中错误的信息。这两种类型的漏洞字典也是关键点,字典强大就比较容易挖掘。

这里推荐一个字典下载网站,整理得很全:https://github.com/TheKingOfDuck/fuzzDicts

来源:先知(https://xz.aliyun.com/t/11577#toc-0)

注:如有绘画请联系删除

欢迎大家一起加群讨论学习和交流

快乐要懂得分享,

加倍的快乐。

原文始发于微信公众号(衡阳信安):实战登录框漏洞测试

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论