漏洞编号:CVE-2022-26138

当Confluence Server或Data Center上的Questions for Confluence app启用时,它会创建一个名为disabledsystemuser的Confluence用户帐户。

此帐户旨在帮助将数据从应用程序迁移到 Confluence Cloud的管理员账号中。

该帐户通过使用硬编码密码创建并添加到confluence-users组中,在默认情况下允许查看和编辑 Confluence 中的所有非受限页面。未经身份验证攻击者可以利用所知的硬编码密码登录Confluence并访问该组有权限访问的所有页面。

https://github.com/vulhub/vulhub/archive/refs/heads/master.zip

cd vulhub-master/confluence/CVE-2022-26134

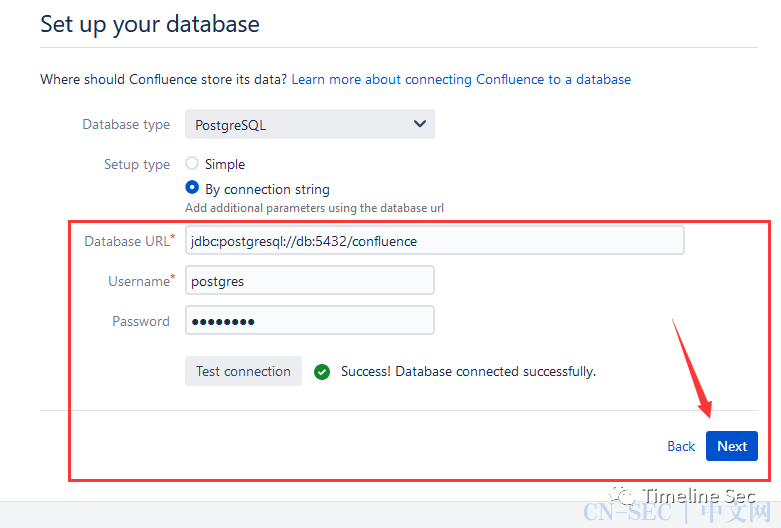

jdbc:postgresql://db:5432/confluence

username:postgres

password:postgres

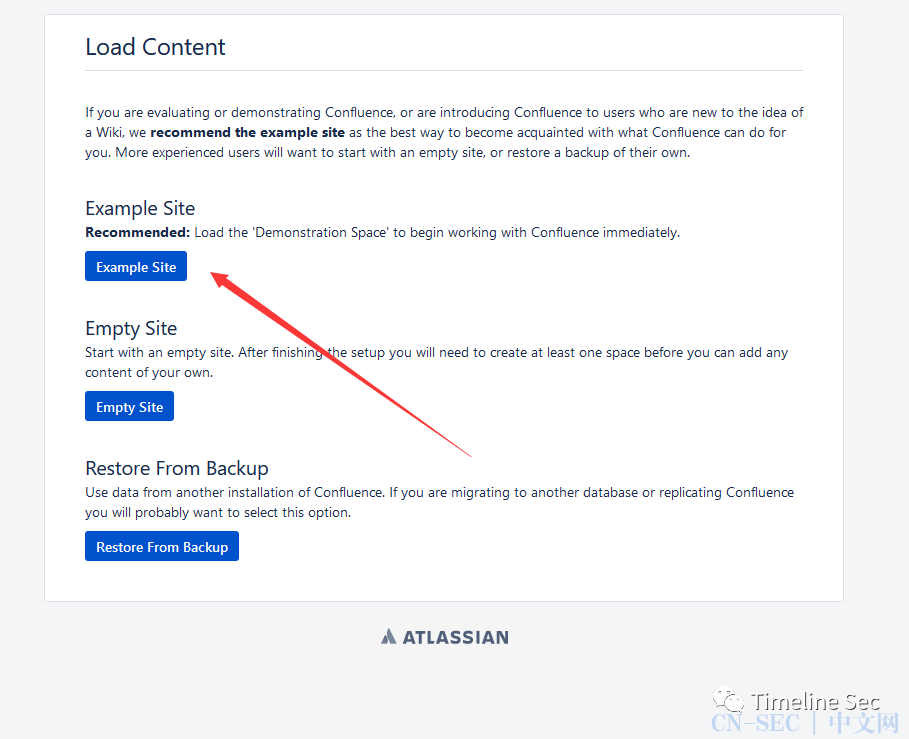

设置管理员信息

环境搭建就完成了

![CVE-2022-26138:Confluence Server硬编码漏洞 CVE-2022-26138:Confluence Server硬编码漏洞]()

然后安装产生漏洞的jar包![CVE-2022-26138:Confluence Server硬编码漏洞 CVE-2022-26138:Confluence Server硬编码漏洞]()

上传应用,应用下载地址

https://packages.atlassian.com/maven-atlassian-external/com/atlassian/confluence/plugins/confluence-questions/3.0.2/confluence-questions-3.0.2.jar然后成功上传 ![CVE-2022-26138:Confluence Server硬编码漏洞 CVE-2022-26138:Confluence Server硬编码漏洞]()

0x05 漏洞复现 根据这篇漏洞分析的文章,会创建一个用户 https://www.freebuf.com/vuls/341027.html 使用硬编码密码创建的账号进行登录 用户名:disabledsystemuser 密码:disabled1system1user6708 0x06 修复方式 参考官方公告中的修复建议: 更新Questions for Confluence扩展至以下安全版本: 2.7.x >= 2.7.38 (Confluence 6.13.18 到 7.16.2) Versions >= 3.0.5 (Confluence 7.16.3 之后的版本)

阅读原文看更多复现文章 Timeline Sec 团队 安全路上,与你并肩前行 原文始发于微信公众号(Timeline Sec):CVE-2022-26138:Confluence Server硬编码漏洞

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论