-

本批次攻击活动目标人员包括汉斯赛德尔基金会韩国代表Bernhard Seliger博士、以及可能与2022平昌和平论坛相关的政界人士。

-

攻击事件时间节点包括两个:2022年2月上旬针对2022平昌和平论坛相关人士的攻击;2022年6月中旬对Bernhard Seliger博士的定向攻击。均为鱼叉邮件类型的攻击。

-

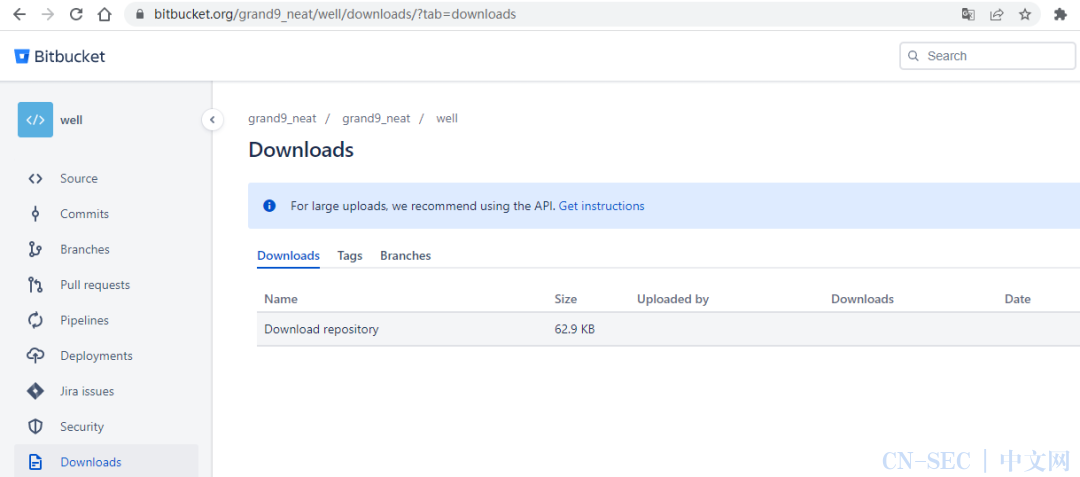

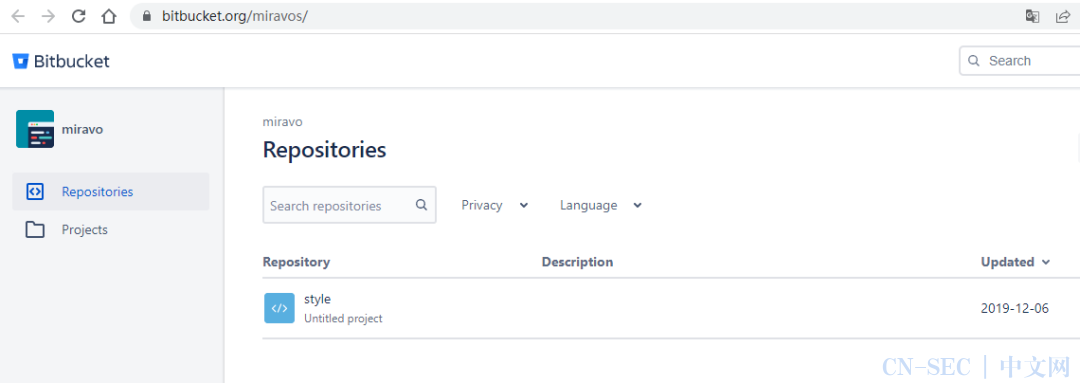

攻击者用于攻击载荷托管、C&C通信的网络资产包括公开免费的云端存储站点(如bitbucket.org、statcounter.com)和攻击者私有C&C资产。木马回连地址会涉及这两类的多个url地址。

2022年6月20日,投递到[email protected]的鱼叉邮件如下所示,攻击者伪装成韩国在校研究生论文答辩事宜,诱导目标人员下载托管在cloud.mail.ru上的恶意文件。

攻击事件中载荷执行流程如下所示,从下载落地的压缩文件开始,落地载荷可分为三部分:具备恶意下载的Lnk文件,具备文件信息收集以及下载执行的下载器木马(mssysmon.db),具备文件窃密、插件加载、shell功能的远控木马(TaskControler.dll)。后续部分将针对三类组件展开分析。

3.1Malware Lnk

以“Online questionnaire-Exploring ways to cooperate with North Korea.docx.lnk”为例展开分析,样本信息如下:

|

|

Online questionnaire-Exploring ways to cooperate with North Korea.docx.lnk |

|

|

dea29275149471685636fa063e574d57 |

|

SHA1 |

1a228bac4cb8c7cc9b6f9e07209632635b9588ab |

|

SHA256 |

bffacbb0b54a3b1dd6f25686d2486d0a064f5e8eedefb4e572740f7b63ba4fa4 |

|

文件类型 |

Windows shortcut |

|

文件大小 |

1.75 KB (1794 bytes) |

|

描述 |

下载执行http://82.221.129.104/k0201.txt资源。 |

Lnk文件命令行如下,启用mshta执行远程javascript。

跳转后的混淆javascript代码如下:

从下载文件检索代码来看,存在的默认下载文件扩展名包括“.dib”、“.bmp”。当前C&C仅可下载bmp文件。

通过劫持CLSID为603D3801-BD81-11d0-A3A5-00C04FD706EC的COM对象实现落地木马的持久化驻留,该CLSID绑定名为“shared task scheduler”的服务,与Windows计划任务相关,其注册的dll组件在操作系统启动时加载。

3.2mssysmon.db

|

文件名 |

mssysmon.db |

|

MD5 |

513842f50cd9237582bb8d5c35d11686 |

|

SHA256 |

ee862a3d57e45a2b29da9e74987016061e225df71a558c6a42f0819cc7496664 |

|

文件类型 |

Win32 DLL |

|

文件大小 |

244 KB (250,368 字节) |

|

编译时间 |

2022年4月12日,16:32:07 |

|

描述 |

用户、主机、C:Program Files信息收集、下载执行。C&C:http://185.207.206.108/premium/P1/HTBXTDQJJHMI.bmp、 |

解密C&C配置,其中包含多个URL地址。木马心跳间隔为6小时。

木马创建%AppData%MicrosoftHTML Help目录,该目录作为后续插件下发以及日志存储的目录。木马收集主机名、用户名、操作系统版本,使用AES加密发送给C&C服务器上线。AES密钥为前面解密配置文件中的“8394M8YRRNK2EJRA”。

https://c.statcounter.com/12733057/0/f9b868f1/1/。

http://185.207.206.108/premium/P1/HTBXTDQJJHMI.bmp

https://bitbucket.org/grand9_neat/well/downloads/19132.bmp

https://bitbucket.org/grand9_neat/well/downloads/19164.bmp

3.3TaskControler.dll

以“TaskControler.dll”为例展开分析,样本信息如下:

|

文件名 |

TaskControler.dll |

|

MD5 |

eff80f0a757f1298fb11e51480a30503 |

|

SHA1 |

ea1cf78ce2ad5228de02cd79f1663f2a174d050d |

|

SHA256 |

7ec34297e0c4e5b1bb315be24d7259211ab658112dc0f9d6d7271544f87244e0 |

|

文件类型 |

Win64 DLL |

|

文件大小 |

289.00 KB (295936 bytes) |

|

编译时间 |

2021:11:29 04:57:32+00:00 |

|

描述 |

提供下载、插件加载、屏幕监控、文件窃密、shell等功能的远控木马。 |

木马运行前会使用互斥体“9ABKD3409ABACL6SGHDG404HNJ0”控制唯一实例运行。

如不存在则创建该目录,并设置目录隐藏。

|

文件扩展名 |

操作 |

|

.exe |

CreateProcessW执行该EXE文件。 |

|

.dat |

Powershell载荷,启动powershell进程执行.dat文件。 |

|

.db |

DLL载荷,LoadLibrary加载运行。 |

|

.ext |

DLL载荷,LoadLibrary加载并调用“extension”导出函数。 |

解密C&C 160.20.147.118。先发起 https://api.ipify.org/请求,获取公网IP。收集主机及用户相关信息进入核心木马工作逻辑。当检测判断系统启动超过六小时后,主线程进行C&C上线,设置十分钟心跳间隔,并通过事件对象信号调度工作线程。

工作线程由独立的五个线程组成,分别完成相应的任务请求、结果反馈、屏幕监控、文件窃密、RAT等功能。

调试环境木马上线包如下:

POST HTTP/1.1Content-Type: application/x-www-form-urlencoded; charset=UTF-8User-Agent:Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.1; Trident/5.0)Host:160.20.147.118a001=85b94efdb6112465b0588c80214d3caa&a002=82929307d33d1a103a918aca9b39b990&a003=uid&a004=N81X

对body中形如"a001=*&a002=*&a003=*&a004=*"的数据部分解析如下:

|

字段 |

解释 |

|

a001 |

md5("U12"),固定值,可用于木马版主标识 |

|

a002 |

md5(操作系统初始安装时间+HostName+UserName),可用于表示中马主机 |

|

a003 |

标识当前http会话功能,如为“uid”标识木马心跳包、“info”标识发送数据为中马主机信息相关,等等 |

|

a004 |

base64(RC4_Encrypt(data)),RC4加密、base64编码的数据。所加密数据根据a003字段不同而不同,当a003="uid",a004=base64(RC4decrypt("U12"))=N81X |

木马通信中还存在"b001=*&b002=*&b003=*&b004=*"、"c001=*&c002=*&c003=*&c004=*"类型的post数据包,其分别表示解析C&C下发URL进行下载动作、文件上传相关。

完整RAT解析如下:

|

指令 |

功能 |

|

cd |

进入指定目录 |

|

ddir |

目录下文件信息收集 |

|

ddel |

删除文件或目录 |

|

procspawn |

进程执行 |

|

proclist |

进程列表收集 |

|

prockill |

进程结束 |

|

ld |

加载dll |

|

attach |

加载dll |

|

detach |

卸载dll |

|

download |

下载、AES解密 |

|

downfree |

解析URL资源下载 |

|

screenupload |

上传屏幕截图 |

|

screenauto |

自动截图 |

|

upload |

激活文件窃密线程 |

|

cancel |

cmd shell |

公众号内回复“WL”,可获取附录 IOC。

---End---

内容转载与引用

点击下方,关注我们

第一时间获取最新的威胁情报

原文始发于微信公众号(Th0r安全):伪猎者APT组织对韩定向攻击:瞄准基金会代表和平昌和平论坛政界人士

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论