微软周四晚间在发现中国网络间谍运营商链接两个零日漏洞以在受影响的 Microsoft Exchange 服务器上实现远程代码执行后发出警报。

“第一个漏洞,标识为 CVE-2022-41040,是一个服务器端请求伪造 (SSRF) 漏洞,而第二个漏洞,标识为 CVE-2022-41082,允许远程代码执行 (RCE) 在 PowerShell 可访问攻击者, ”微软称:“目前,微软意识到利用这两个漏洞进入用户系统的针对性攻击有限。CVE-2022-41040 是由 Exchange OWA 界面中用户提供的输入验证不当引起的。通过发送特制请求,攻击者可以利用此漏洞进行 SSRF 攻击。

CVE-2022-4104 和 CVE-2022-41082 被零日倡议跟踪为 ZDI-CAN-18333(CVSS 分数:8.8)和 ZDI-CAN-18802(CVSS 分数:6.3)。微软警告:经过身份验证的攻击者可以发起代码执行攻击。该公司没有分享有关补丁前攻击的详细信息。”

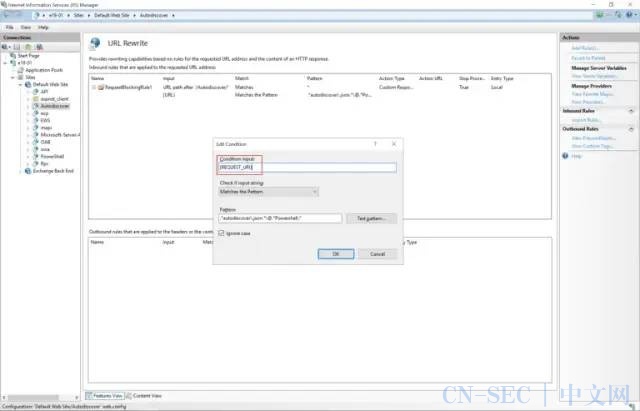

“本地 Microsoft Exchange 客户应查看并应用以下 URL 重写说明并阻止暴露的远程 PowerShell 端口。当前的缓解措施是在“IIS 管理器 -> 默认网站 -> 自动发现 -> URL 重写 -> 操作”中添加阻止规则,以阻止已知的攻击模式。”

用户需要执行以下步骤:

-

打开 IIS 管理器。

-

展开默认网站。

-

选择自动发现。

-

在功能视图中,单击 URL 重写。

-

在右侧的“操作”窗格中,单击“添加规则”。

-

选择请求阻止,然后单击确定。

-

添加字符串“.*autodiscover.json.*@.*Powershell.*”(不包括引号),然后单击“确定”。

-

展开规则并选择模式为“.*autodiscover.json.*@.*Powershell.*”的规则,然后单击条件下的编辑。

-

将条件输入从 {URL} 更改为 {REQUEST_URI}

可以在易受攻击的 Exchange 系统上访问 PowerShell Remoting 的经过身份验证的攻击者将能够使用 CVE-2022-41082 触发 RCE。阻止用于远程 PowerShell 的端口可以限制这些攻击。

-

HTTP:5985

-

HTTPS:5986

系统管理员还可以考虑运行以下 PowerShell 命令来搜索其 IIS 日志,以确定其 Exchange Server 是否已受到零日漏洞的破坏:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter “*.log” | Select-String -Pattern 'powershell.*autodiscover.json.*@.*200

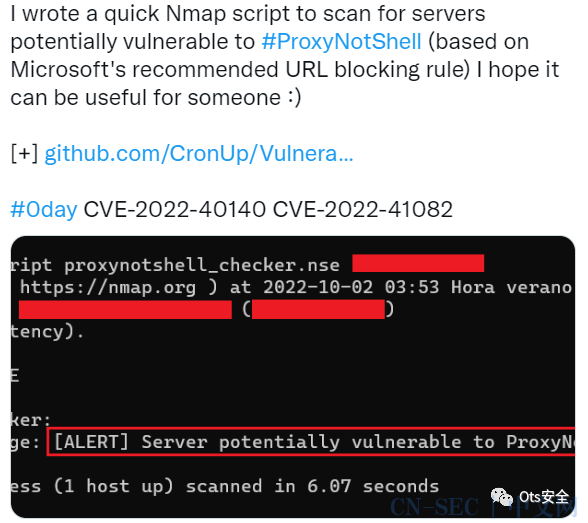

您可以使用Nmap 脚本扫描可能易受这些漏洞影响的服务器:

https://github.com/CronUp/Vulnerabilidades/blob/main/proxynotshell_checker.nse

原文始发于微信公众号(Ots安全):CVE-2022-41040 & CVE-2022-41082:Exchange Server 0Day攻击缓解

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论