免责声明

本公众号所发布的文章及工具只限交流学习,本公众号不承担任何责任!如有侵权,请告知我们立即删除。

项目地址

https://github.com/White-hua/Apt_t00ls

直接git clone代码是生产环境,需修改

获取方式

关注浪飒sec回复

ATT获取快速下载地址含作者打包好的软件以及我稍作修改的源码

包含漏洞

泛微:

-

e-cology workrelate_uploadOperation.jsp-RCE (默认写入冰蝎4.0.3aes)

-

e-cology page_uploadOperation.jsp-RCE (暂未找到案例 仅供检测poc)

-

e-cology BshServlet-RCE (可直接执行系统命令)

-

e-cology KtreeUploadAction-RCE (默认写入冰蝎4.0.3aes)

-

e-cology WorkflowServiceXml-RCE (默认写入内存马 冰蝎 3.0 beta11)

-

e-office logo_UploadFile.php-RCE (默认写入冰蝎4.0.3aes)

-

e-office10 OfficeServer.php-RCE (默认写入冰蝎4.0.3aes)

-

e-office doexecl.php-RCE (写入phpinfo,需要getshell请自行利用)

-

e-mobile_6.6 messageType.do-SQlli (sqlmap利用,暂无直接shell的exp)

蓝凌:

-

landray_datajson-RCE (可直接执行系统命令)

-

landray_treexmlTmpl-RCE (可直接执行系统命令)

-

landray_sysSearchMain-RCE (多个payload,写入哥斯拉 3.03 密码 yes)

用友:

-

yongyou_chajet_RCE (用友畅捷通T+ rce 默认写入哥斯拉Cshap/Cshap_aes_base64)

-

yongyou_NC_FileReceiveServlet-RCE 反序列化rce (默认写入冰蝎4.0.3aes)

-

yongyou_NC_bsh.servlet.BshServlet_RCE (可直接执行系统命令)

-

yongyou_NC_NCFindWeb 目录遍历漏洞 (可查看是否存在历史遗留webshell)

-

yongyou_GRP_UploadFileData-RCE(默认写入冰蝎4.0.3aes)

万户:

-

wanhuoa_OfficeServer-RCE(默认写入冰蝎4.0.3aes)

-

wanhuoa_OfficeServer-RCE(默认写入哥斯拉4.0.1 jsp aes 默认密码密钥)

-

wanhuoa_DocumentEdit-SQlli(mssql数据库 可 os-shell)

-

wanhuoa_OfficeServerservlet-RCE(默认写入冰蝎4.0.3aes)

-

wanhuoa_fileUploadController-RCE(默认写入冰蝎4.0.3aes)

致远:

-

seeyonoa_main_log4j2-RCE (仅支持检测,自行开启ladp服务利用)

-

seeyonoa_wpsAssistServlet-RCE(默认写入冰蝎4.0.3aes)

-

seeyonoa_htmlofficeservlet-RCE(默认写入冰蝎4.0.3aes)

-

seeyonoa_ajaxBypass-RCE(写入天蝎 密码sky)

中间件:

-

IIS_PUT_RCE (emm暂时没办法getshell 仅支持检测 java没有MOVE方法)

安全设备:

-

综合安防applyCT_fastjson-RCE(仅支持检测,自行使用ladp服务利用)

-

网康下一代防火墙_ngfw_waf_route-RCE(写入菜刀shell 密码:nishizhu)

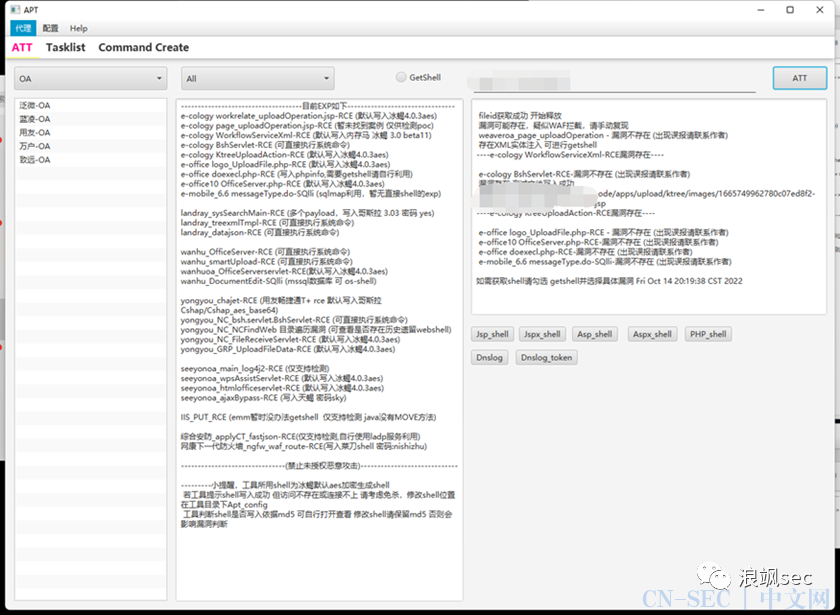

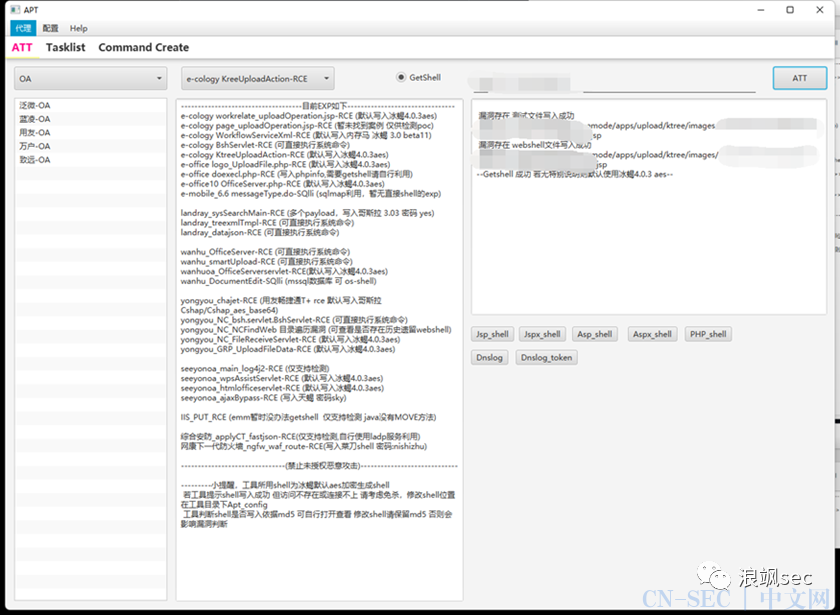

使用截图

工具模块:

文件上传指令生成

Tasklist敏感进程检测

反弹shell命令生成

存在问题

若是页面显示不正常为,为分辨率问题,可通过调整屏幕缩放比例或者在源码主函数中修改到自己电脑的合适尺寸

历史推荐

原文始发于微信公众号(浪飒sec):工具推荐——Apt_t00ls

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论