微信公众号:[念沉凡] 问题或喷人,请公众号留言。

事情起因

近段时间在各种群里炒得沸沸扬扬的shellcodeloader投毒事件,听说好像是使用加载器生成loader时会被注入shellcode。

国外apt,还能借助虚拟网卡导致物理机上线? 那不得分析看看 本想从github下载一个样本来看看然而已经失效了,刚好在t00ls上有小伙伴公布了上传某步沙箱的链接,本着研究的心态分析了一下。

分析过程

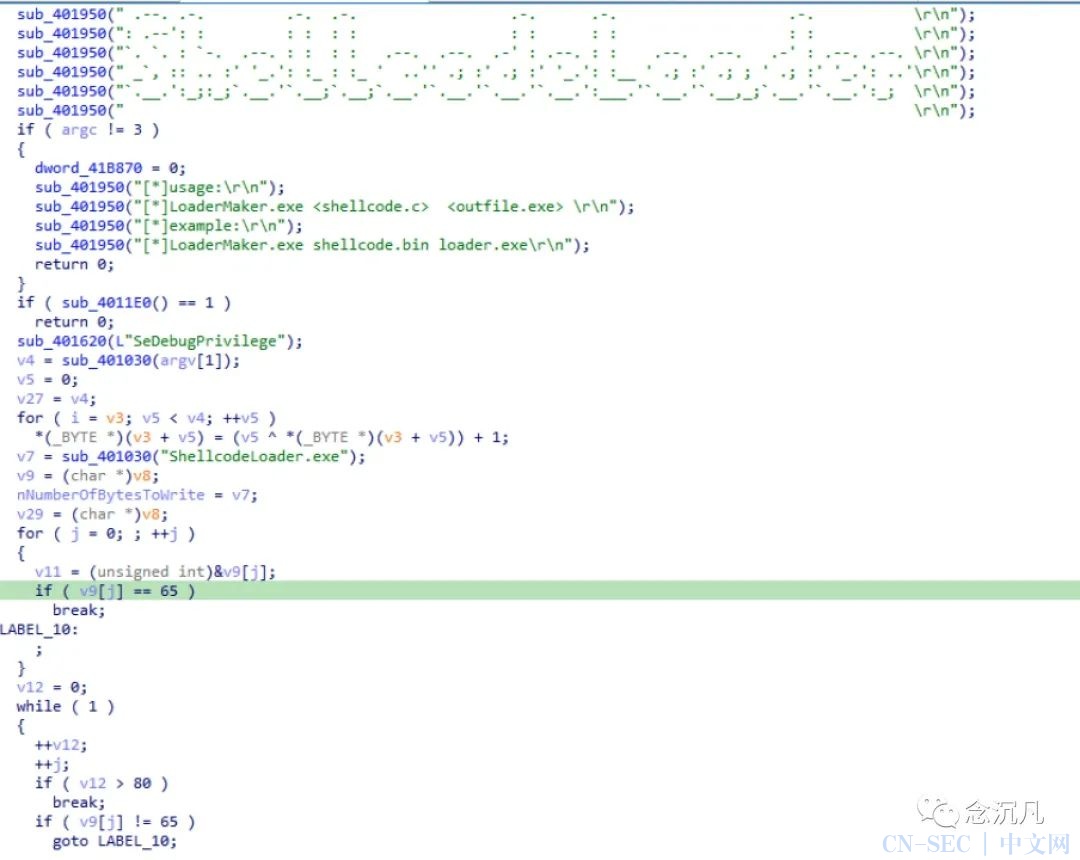

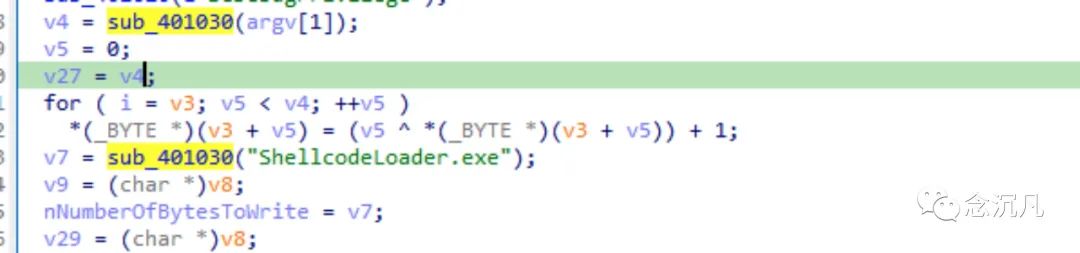

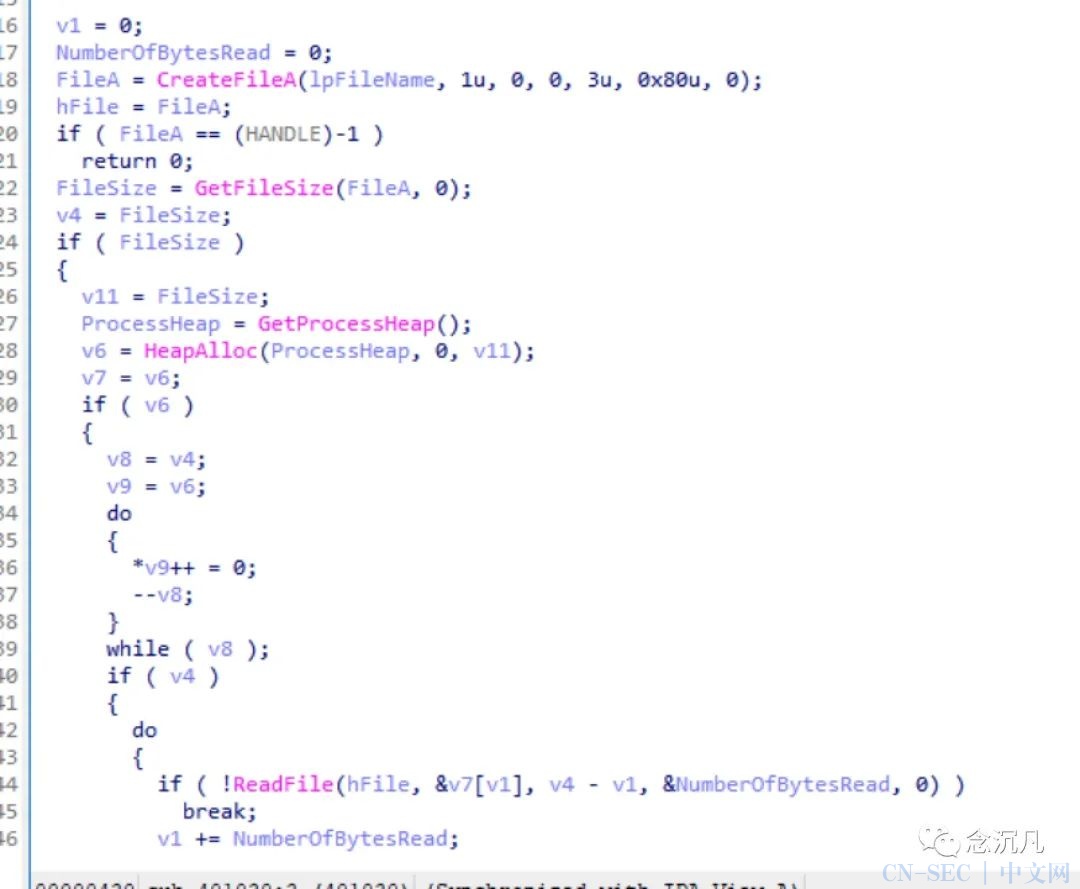

整个函数相对来说比较简洁,很容易就能看出他大概的运作流程。  在这里获取了传入的第一个参数作为参数传入,接着将shellcode.bin。

在这里获取了传入的第一个参数作为参数传入,接着将shellcode.bin。

读取完成后做了简单的加密处理,用于加密shellcode。

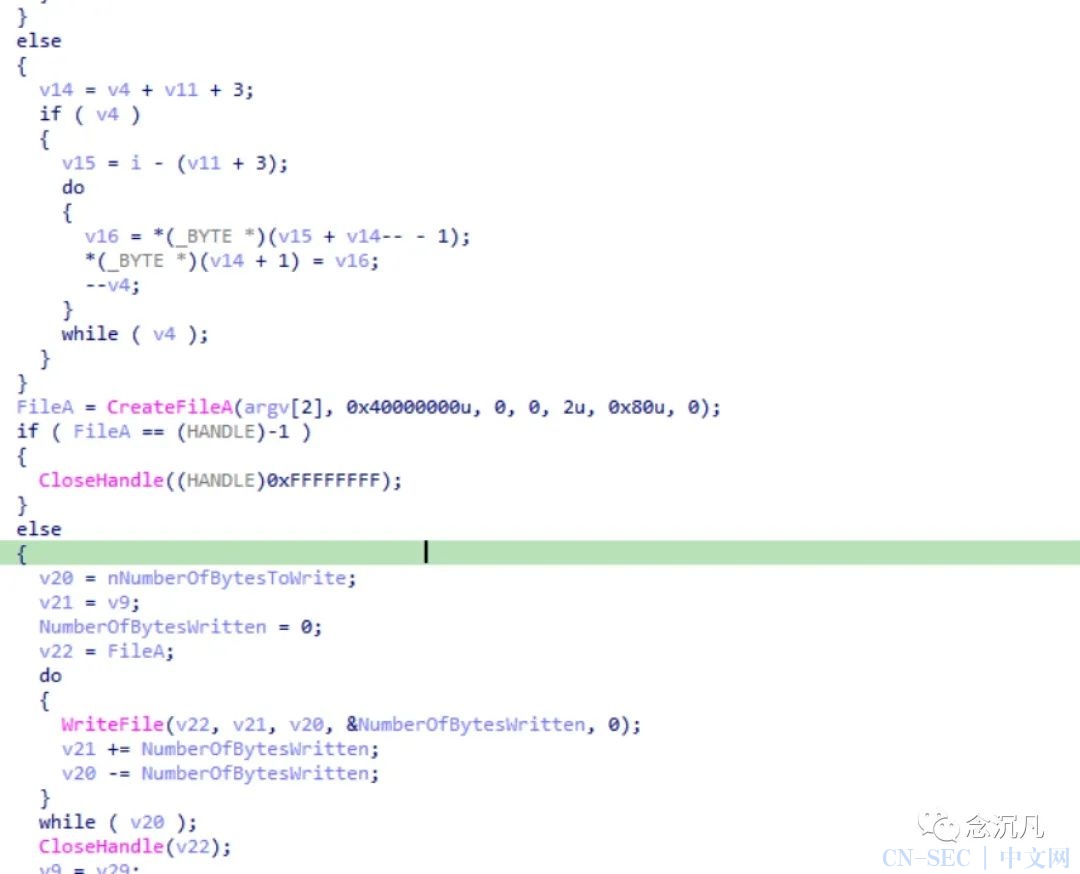

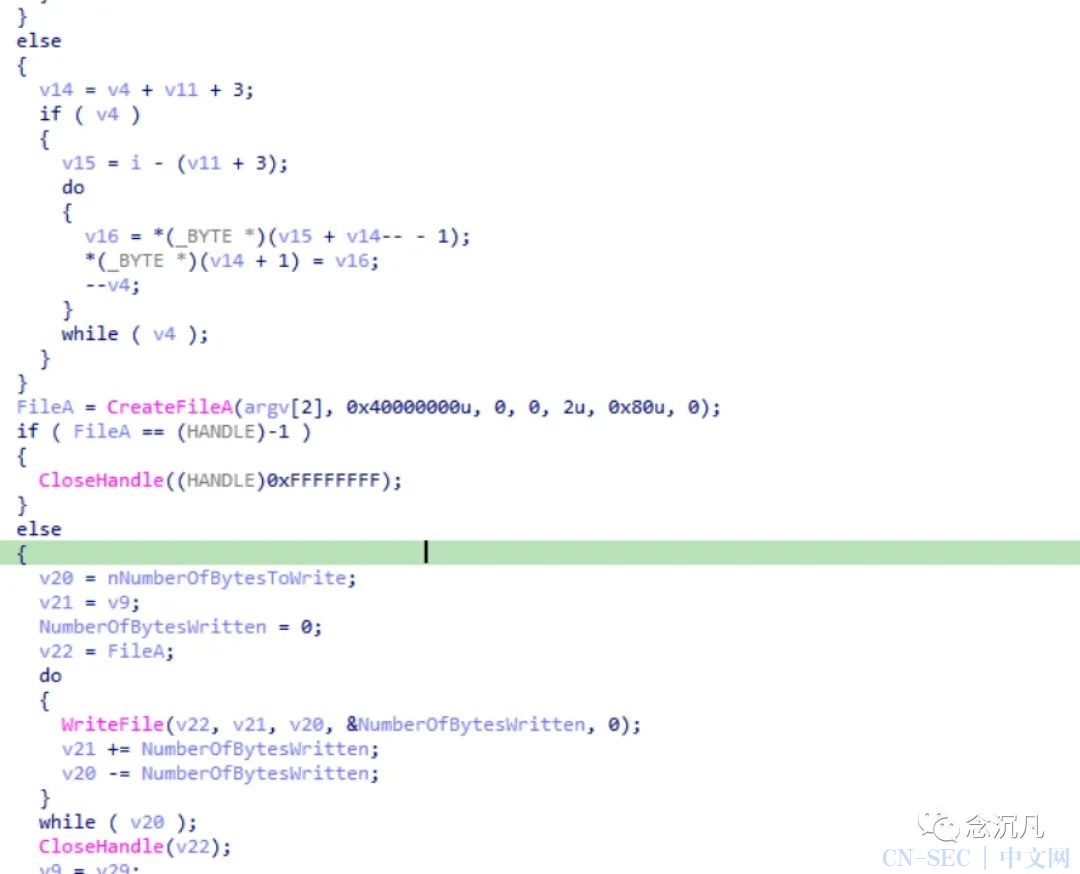

读取完成后做了简单的加密处理,用于加密shellcode。  接着再以同样方式读入同目录下的shellcodeloader,然后进行数据拼接生成shellcodeloader,最后写入到Loader当中完成Loader生成。

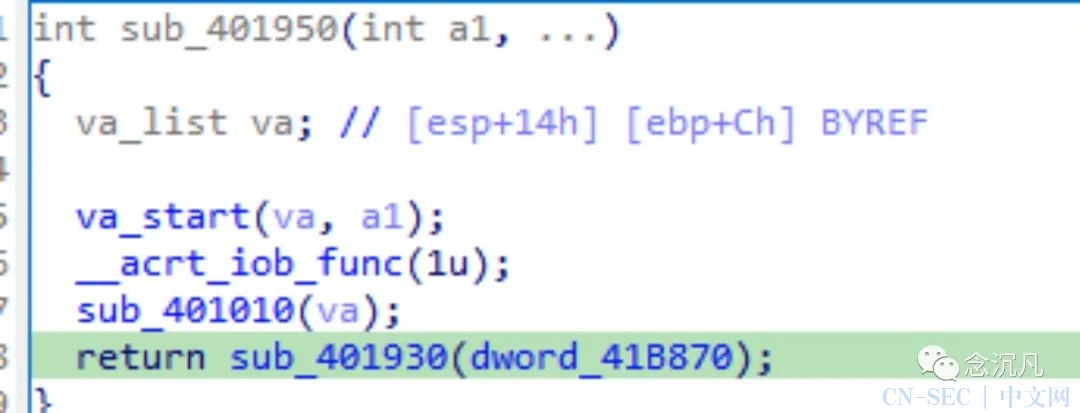

接着再以同样方式读入同目录下的shellcodeloader,然后进行数据拼接生成shellcodeloader,最后写入到Loader当中完成Loader生成。  这一切看着都没什么问题,然而在回过头来看输出字符串的函数时发现了一个很奇怪的问题,在return时有一处函数掉用。

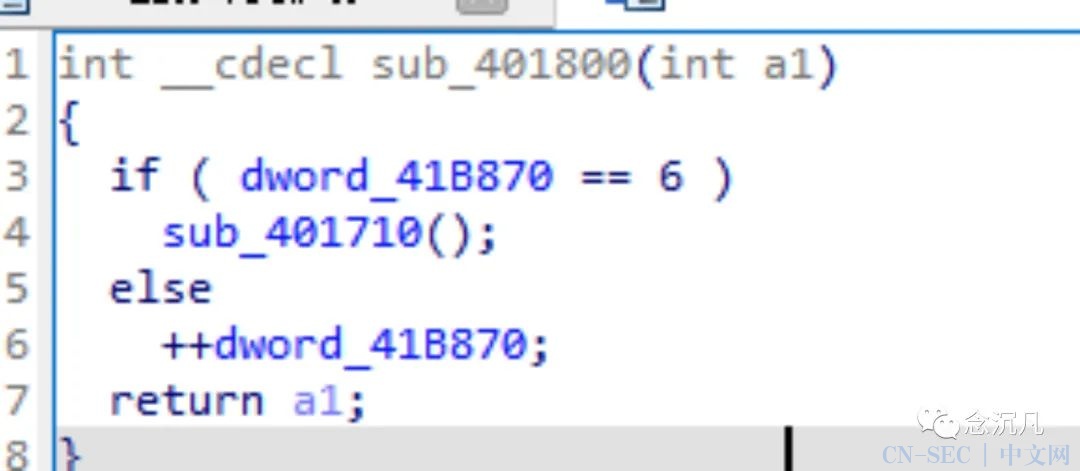

这一切看着都没什么问题,然而在回过头来看输出字符串的函数时发现了一个很奇怪的问题,在return时有一处函数掉用。  判断了一处全局变量是否等于6,如果不等于就加一猜测目的是为了要打印6这个字符串。

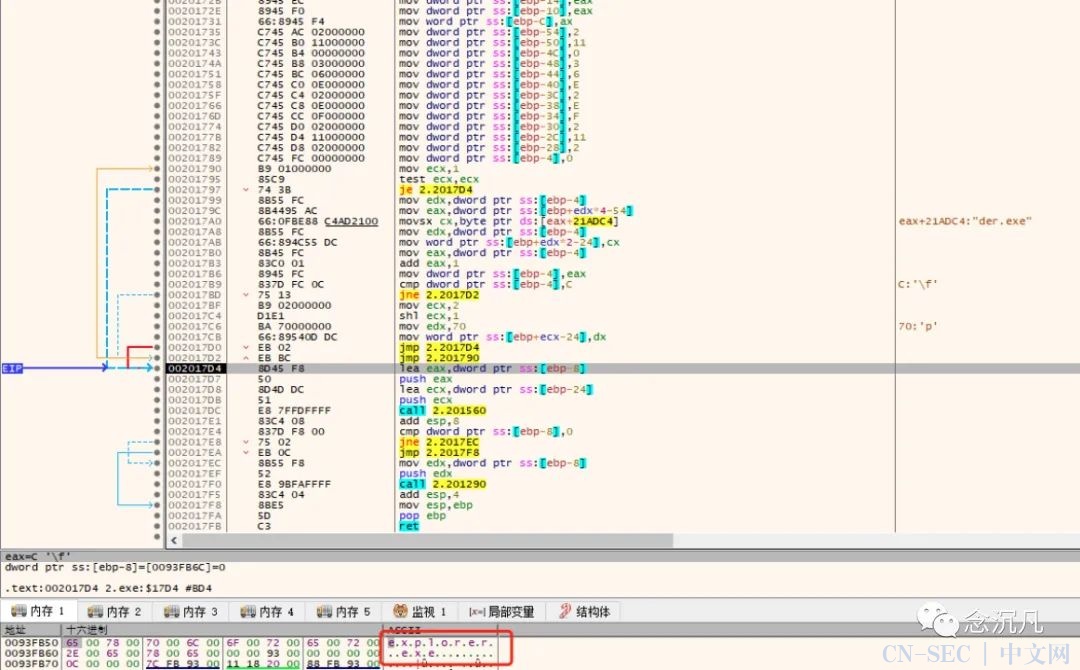

判断了一处全局变量是否等于6,如果不等于就加一猜测目的是为了要打印6这个字符串。  判断成立后进入函数首先会解析explorer.exe的名称。

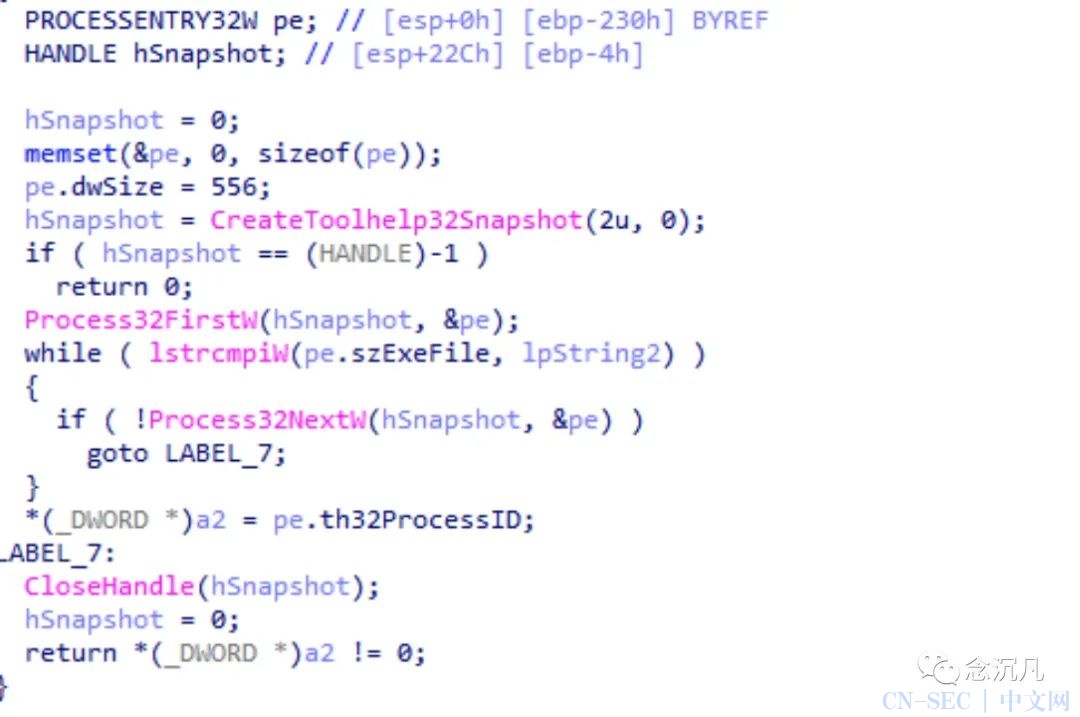

判断成立后进入函数首先会解析explorer.exe的名称。  然后通过遍历进程链找到explorer进程的pid。

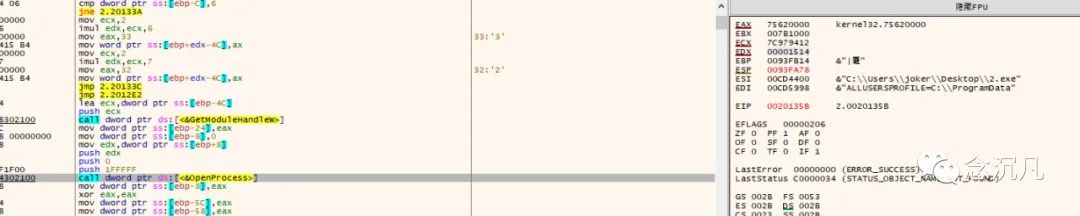

然后通过遍历进程链找到explorer进程的pid。  获取explorer进程句柄。

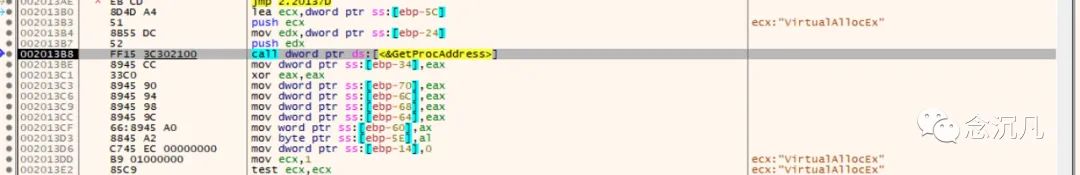

获取explorer进程句柄。  动态获取VirtualAllocEx、WriteProcessMemory函数。

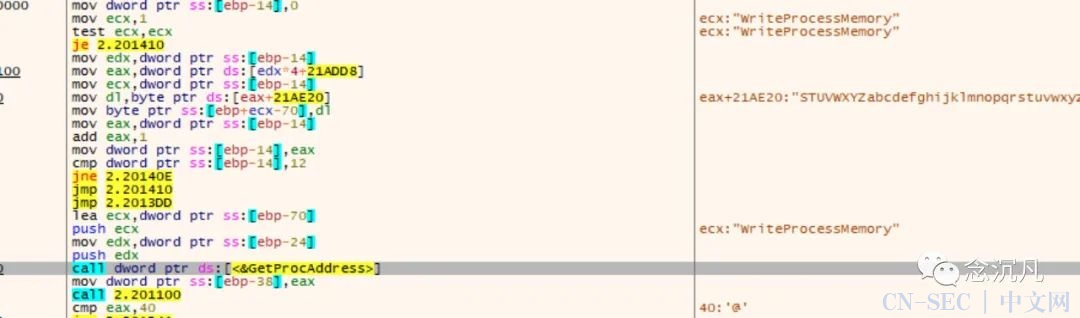

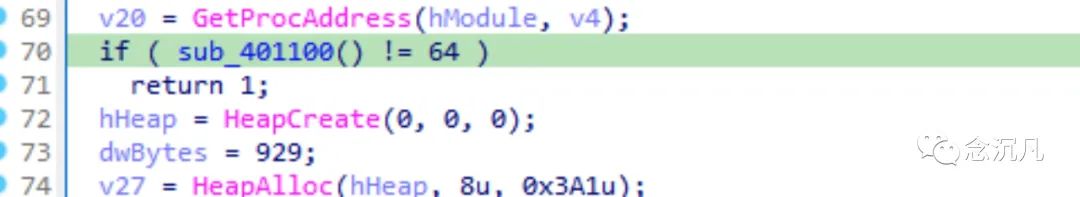

动态获取VirtualAllocEx、WriteProcessMemory函数。

接着判断操作系统是否为64位,如果不是则退出。

接着判断操作系统是否为64位,如果不是则退出。  最后注入shellcode到explorer进程当中,并未出现像外部传说的选择虚拟机网卡实现物理机上线。

最后注入shellcode到explorer进程当中,并未出现像外部传说的选择虚拟机网卡实现物理机上线。

总结

确实是投毒,但目前没看出网上传的,“顺着网线来打你的”牛逼处,当然也希望有大师傅发掘出来让我学习下

凑个热闹

作者主要做病毒分析逆向、溯源反制、代码审计、木马免杀、境外攻防演练工作(可以看往期文章)有对这些方面感兴趣的可以加下面的群,共享ioc、威胁情报等,可能也是我们后面文章的素材了

也可以加下面这个机器人,让他拉

原文始发于微信公众号(念沉凡):网传shellcode loder投毒事件分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论