今天风和日丽,不挖挖洞可惜了,正好来活了,对某学校的小演练。打开FOFA一阵狂搜,找到一个统一身份认证,自认为这一般都相对安全,直到上次大哥们在项目中发现有个CAS存在Shiro......

先进来看一看,看到忘记密码,肯定要点一点。

随便输串数字试一试,很常见的用户名枚举,跑的话太慢了,况且不知道长度,直接去官网找找。

211***@x.edu.cn这个邮箱前缀像是个账号,去试一试。

Bingo,进入下一步,不知道手机号怎么办,答案是:随便输一个。

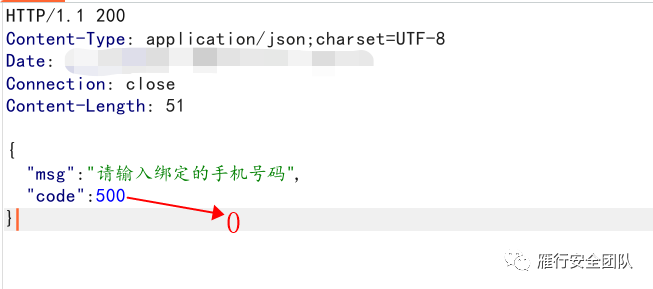

看看数据包,json返回500,看来是前端校验能不能进入下一步,先看看前端怎么写的。

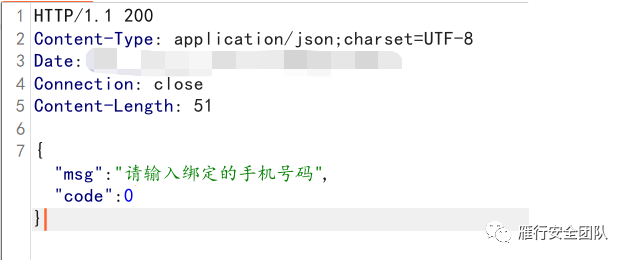

判断如果返回为0,就进入下一步,改一下数据包试试。(系统敏感-深度厚码,师傅们莫怪!)

ok,下一步,不知道验证码怎么办,答案:还是随便输一个。

继续改返回包:

终于到了改密码的地方,看看开发大哥的代码会不会校验cookie的合法性(后台记录此cookie是否通过了验证码校验),或者将刚才的账号、手机号、短信验证码发送至服务器进行二次校验。

看看数据包:

wish today,感谢大哥赏饭

进来后发现一个选课平台,但这个并没有直接进入到后台。

爆破一下没有进去,扫目录发现存在源码泄露。

翻了翻源码,发现一处未授权。

既然存在未授权,也可能存在越权或者其他逻辑漏洞。挨个测试接口,发现存在越权,得到教师账号。

教师账号也是弱口令,查看源码发现上传点需要ADMIN权限,可就是找不到ADMIN账户,再没有发现有利用价值的功能点,被迫放弃。

回头再在CAS中看看其他系统,点了好多系统都是空白,一看地址大概率是内网地址。

绝望的我去准备去官网找找VPN,碰碰运气.....

尝试使用选课平台的教师账户进行撞库-无果,后输入CAS修改之后的账号密码看看是不是同一个数据库,结果可以成功登录

通过“系统直通车”,我们“直通”了各个系统。因为内网网段不能进(没授权),只能对各个暴露在公网的系统进行了测试,可这都是些信息系统,没找到能拿权限的点,感觉今天栽到这儿了,写个报告提交吧。后面为了方便写报告去截图,就重新发了个数据包,突然发现个熟悉的字眼“deleteMe”。

不会吧!不会吧!还会有Shiro反序列化漏洞?不太相信,但是作为中国驰名双标,我跑一下再说。

wish today,感谢大哥赏饭

总结

信息收集、细心、思路等是打点必须要有的,其次就是日常要多多总结和练习,多向师傅们请教。本篇文章就到这儿了,感谢各位师傅的阅读。~No More~

原文始发于微信公众号(雁行安全团队):记一次前端绕过CAS

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论