乌鸦安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

乌鸦安全拥有对此文章的修改、删除和解释权限,如转载或传播此文章,需保证文章的完整性,未经允许,禁止转载!

本文所提供的工具仅用于学习,禁止用于其他,请在24小时内删除工具文件!!!

这次渗透是去年之前的了,原因是当时收到了这个钓鱼短信,这次渗透带有侥幸、偶然性。

-

• 后台无脑弱口令

-

• 后台无脑文件上传

getshell -

• 运气好,直接无脑提权

因为时间问题,本文的记录可能不太完整。

开局之后就是这样的假页面,非常具有迷惑性:

2. getshell

在这里直接加一个admin,就到了后台,所以说有很大的运气成分:

尝试下弱口令,直接进入了后台(运气好):

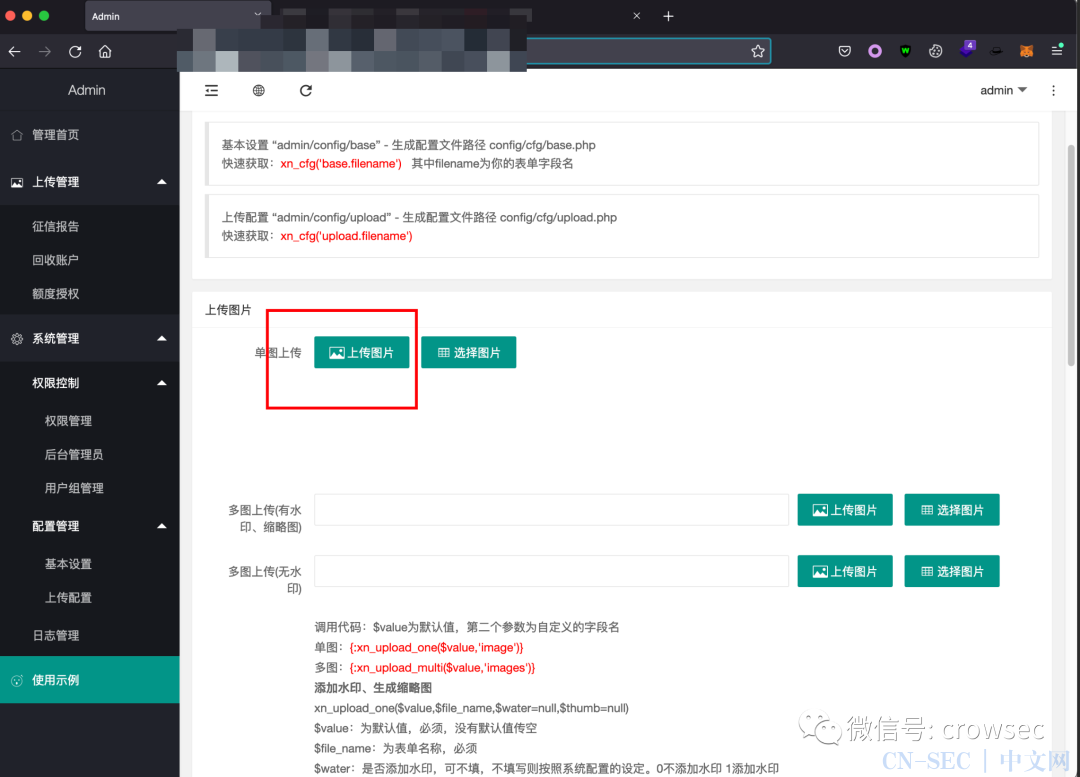

在这也没啥信息,尝试getshell,在这里找能够上传的地方,直接传php,并且将后缀修改下:

此时路径返回shell地址:

访问木马位置是可以访问到的。

此时木马已经上传成功了,尝试使用工具连接,忽略证书之后,直接连接:

但是添加的时候发现出错:

在这里把中文域名换成英文的就行了。

3. bypass

无法命令执行:

从fofa上可以看到开放了888端口,对于诈骗类的网站来说,很多都会使用宝塔搭建,那这个应该就是宝塔了:

3.1 命令执行绕过

尝试绕过:在这里力大砖飞,直接使用蚁剑的bypass插件来一下就成功了,其实对于收费版bt面板,用蚁剑自带的是无法成功的,需要手工去bypass。

3.2 提权

文件上传之后,使用bash命令获取交互式shell,直接无脑pwnkit提权试试:

此时提权成功。

4. 后渗透

获取bt面板的信息:

在这里获取到的账号和密码(貌似最新版bt已经无法从这里获取初始的账号密码了),尝试登录:

没有修改默认bt的密码,直接登录成功。

此时发现,一共有18个诈骗网站。

5. 总结

运气好!

运气真的好!

Fortify 22.2-Windows&Linux&Mac 破解版

漏扫工具Invicti-Professional(原Netsparker)

cobalt strike 4.7 破解版 cracked(附下载)

VMware vCenter漏洞综合利用Tools(附下载)

Android漏洞挖掘三板斧--drozer+Inspeckage(xosed)+MobSF

【漏洞复现 | 附EXP】CVE-2022-40684 & CVE-2022-22954

原文始发于微信公众号(WIN哥学安全):记一次对某假冒征信站点的实战渗透

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论