文章来源 | MS08067 Web零基础1期作业

本文作者:giunwr(Web零基础1期学员)

一、作业要求

使用WireShark抓取访问wiki.ms08067.com的数据包,并且分析:源IP、目的IP、源MAC、目的MAC、数据,目的MAC怎么来的,写在文档中提交。

二、实验过程

(一)抓包过程

1、打开wirekshark,选择对应的网卡,开启抓包,然后在浏览器中输入http://wiki.ms08067.com/doc/1926/ 即可,等待一会关闭抓包

2、过滤出需要的包 过滤命令:http.host==wiki.ms08067.com

(二)分析包文件

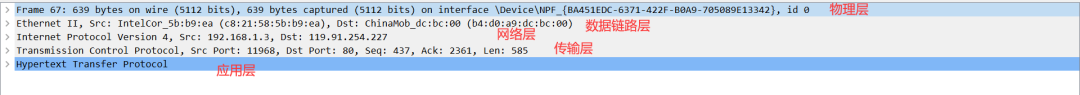

抓包可以看到,这边是5层模式,具体看图

应用层分析以这个包来分析,应用层就是明文的请求体信息,因为这是http请求没有加密,所以可以看到明文

应用层分析以这个包来分析,应用层就是明文的请求体信息,因为这是http请求没有加密,所以可以看到明文

传输层分析这边的传输层使用的是tcp协议,可以看到目的端口和源端口 源端口:11968 目前端口:80

网络层分析可以看出ip版本为4也就是ipv4地址 源ip和目的ip这边也都可以获取到 源ip:192.168.1.3 目地ip:119.91.254.227

数据链路层分析有mac地址相关信息 目的mac: b4:d0:a9:dc:bc:00 源mac: c8:21:58:5b:b9:ea

物理层分析存在网卡名称,网卡id等等一些底层信息 其中,所抓帧的序号为67,捕获字节数等于传送字节数:639字节;

三、总结

源ip、目的ip、源mac地址由于本机提提供,其中目的ip应该是解析域名获取的。

目的mac提过APR协议获取,具体过程较为复杂,大致如下。起初本机不知道目的mac于是就把目的mac地址填写为出口路由器的mac地址,出口路由器看目的ip不是自己,于是将源mac改为自己的mac地址,向网络中下一层传输。大概就是通过这样子一个过程,通过apr协议来获取的。中间可能有多层录音。回传的时候是出口路由器如何找到起初的主机呢?大概是通过arp地址表来找到的。

想和这位学员一样学有所得吗?

Web渗透工程师零基础就业班

等你加入👇👇👇

— 实验室旗下直播培训课程 —

来和20000+位同学加入MS08067一起学习吧!

原文始发于微信公众号(Ms08067安全实验室):网络通信的简单抓包分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论