0x01前言

本文首发于火线zone:https://zone.huoxian.cn/d/1101

本人为本文章作者小黑

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

本文章中的漏洞均为公开的漏洞收集,如果文章中的漏洞出现敏感内容产生了部分影响,请及时联系作者,望谅解。

0x02 web打点

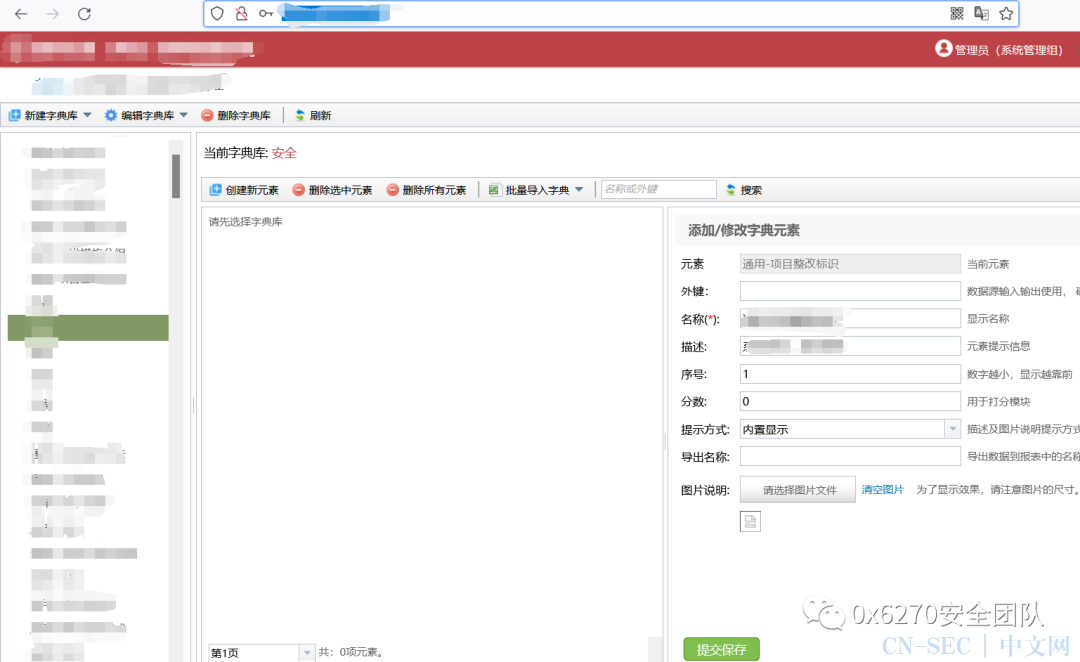

访问漏洞url:http://www.xx.xx.com进入某医疗系统使用越权加文件上传拿到shell

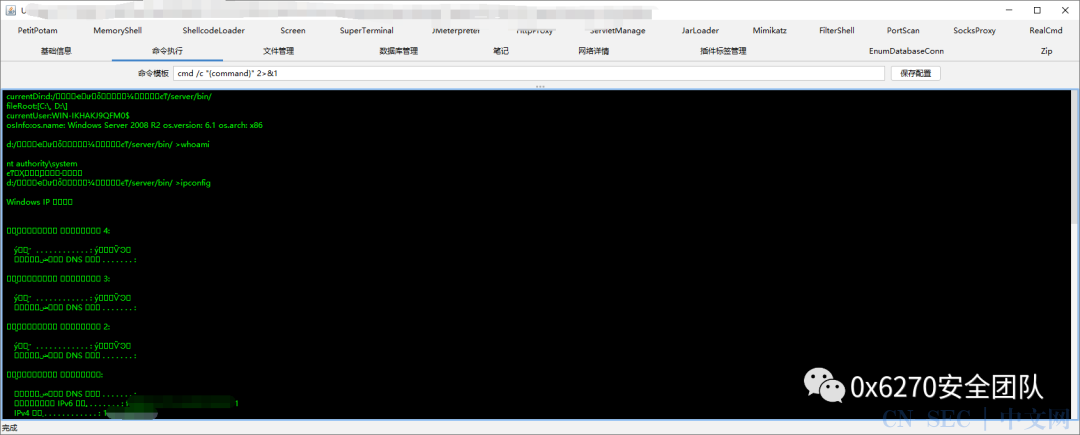

0x03 内网渗透

192.168.xx.x 管理员

通过哥斯拉上线msf

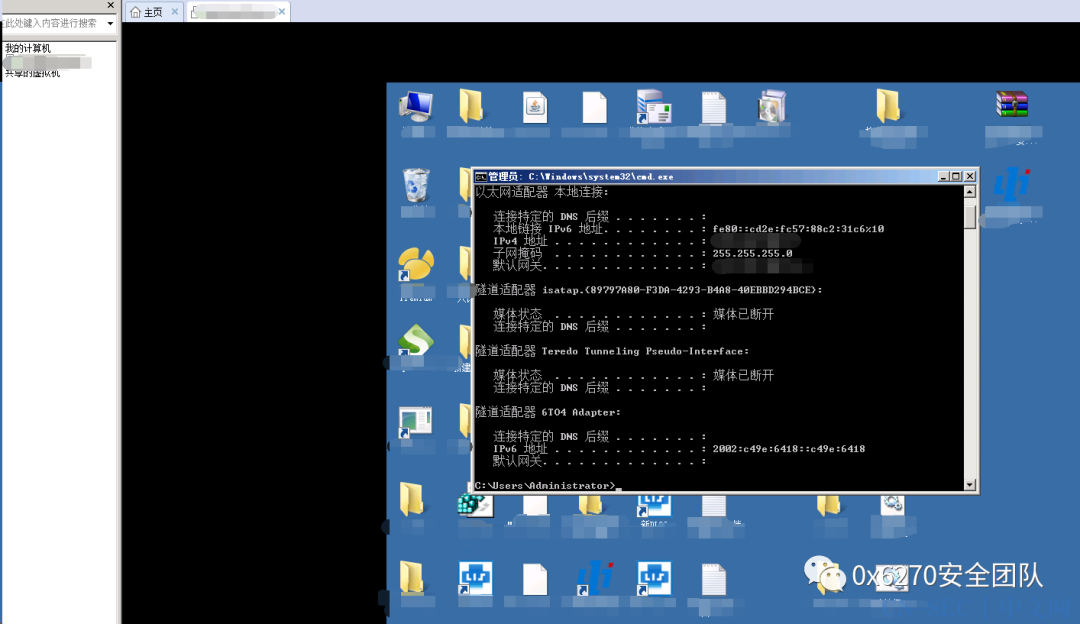

上线后进行信息收集:

网卡信息、补丁信息、杀毒进程、用户在线情况、是否存在域、翻文件查找数据库密码、浏览器保存密码、查看路由等

抓取密码:

-

Username : Administrator

-

Domain : WIN-Ixxxx

-

Password : xxxxx

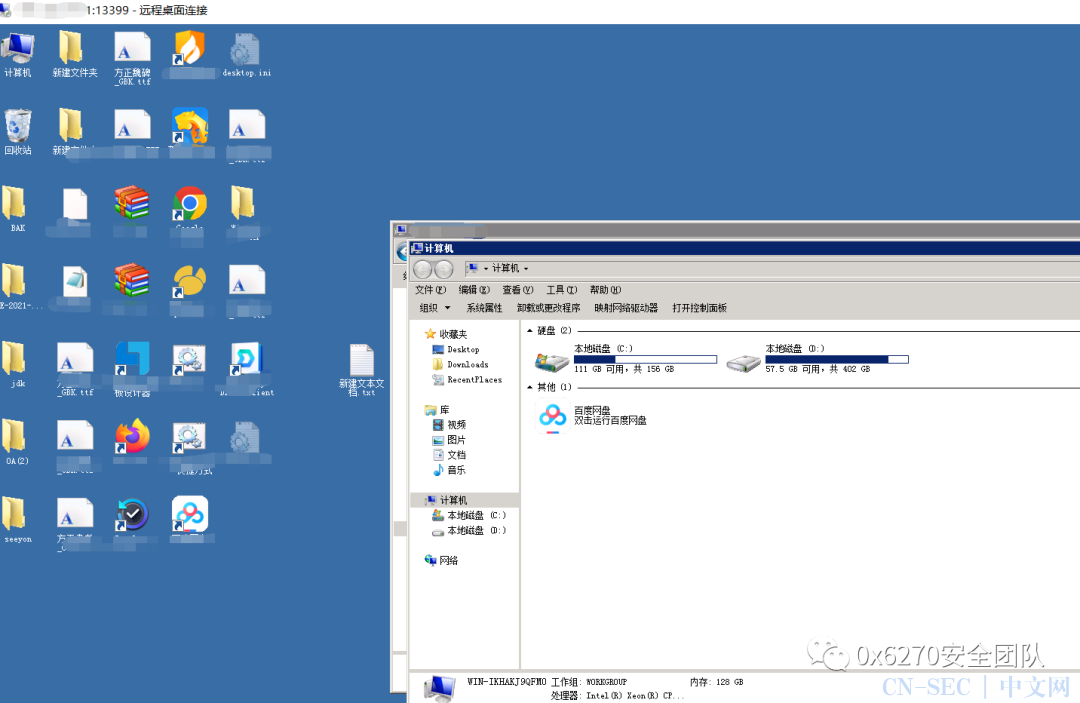

0x04 横向移动

192.168.xx.xx 管理员

利用抓取到密码首先打一波c段获取两台服务器权限

administrator/xxx

信息收集:

发现某60的终端管理杀毒但是登录有一定时效且未保存密码

发现存在虚拟机服务器且运行密码一致

发现浏览器存着某软系统的账号密码

192.158.xx.xx 管理员

通杀用户密码:

administrator/xxx

进行信息收集可获取一些在虚拟机运行的软件权限以及数据库权限等

196.158.xx.xx 管理员

caiwu主机192.168.xx.xx 管理员

administrator/123

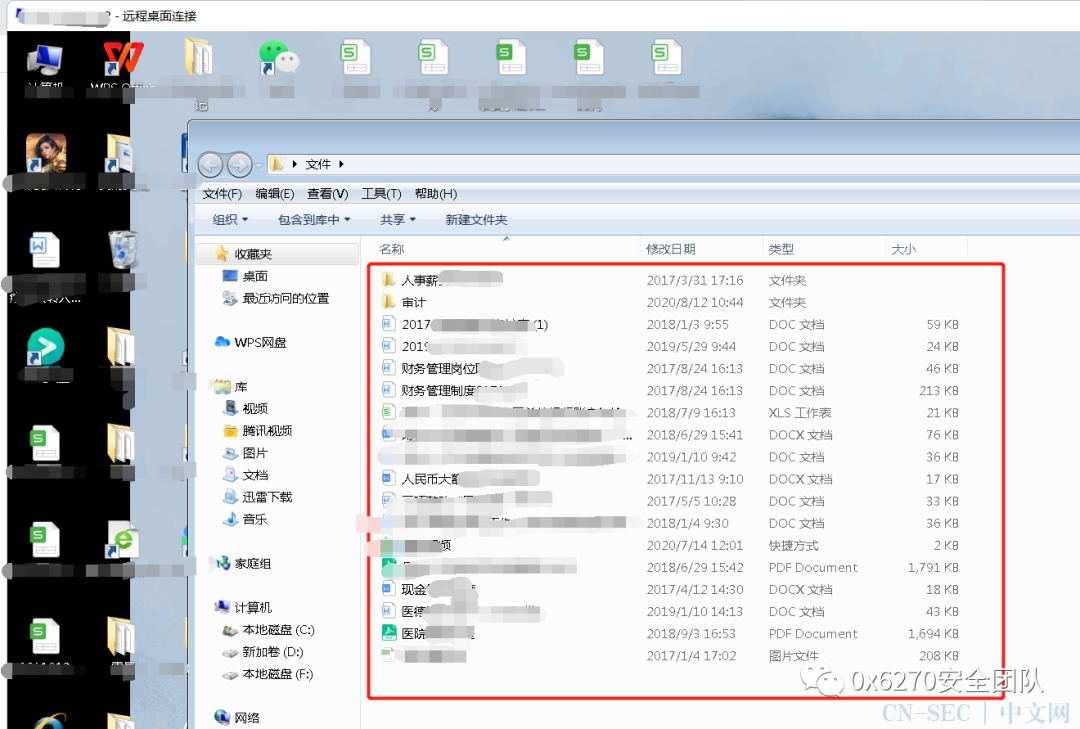

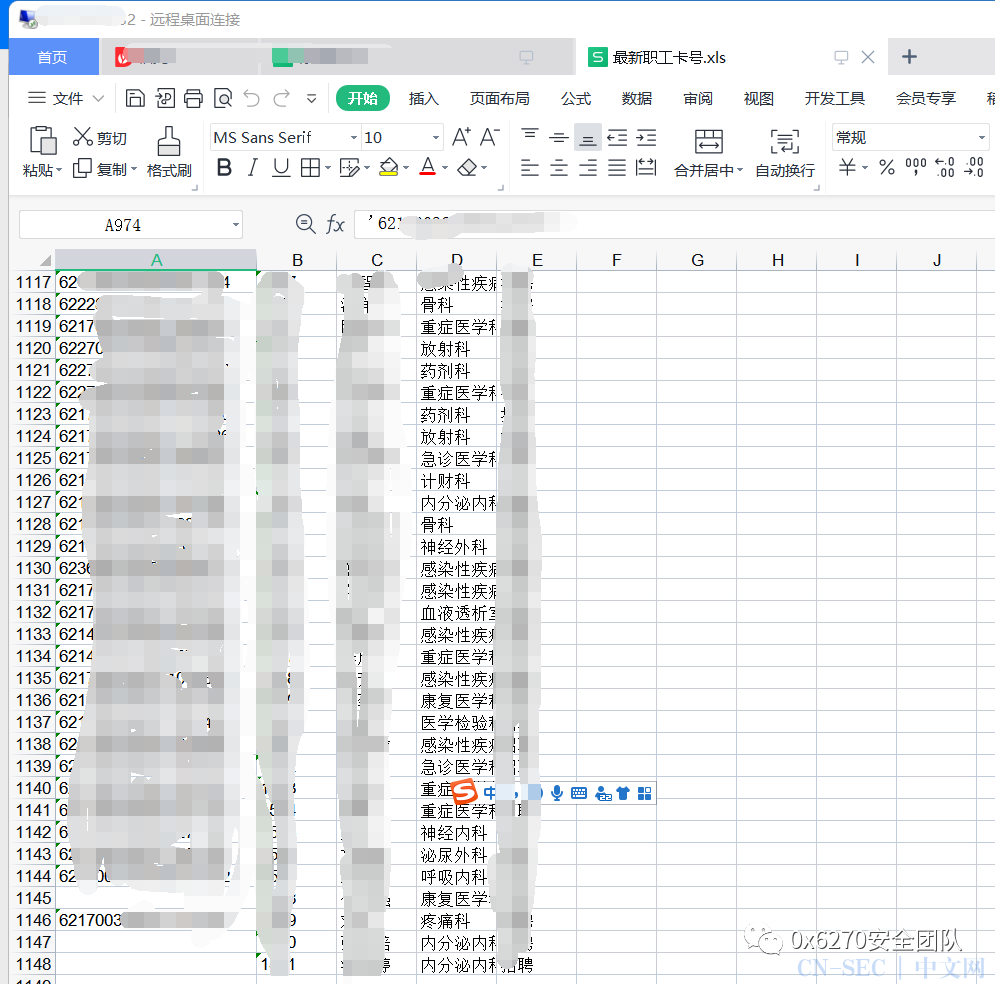

通过弱口令扫描获取caiwu主机控制权限泄露大量敏感信息

泄露大量敏感文件信息

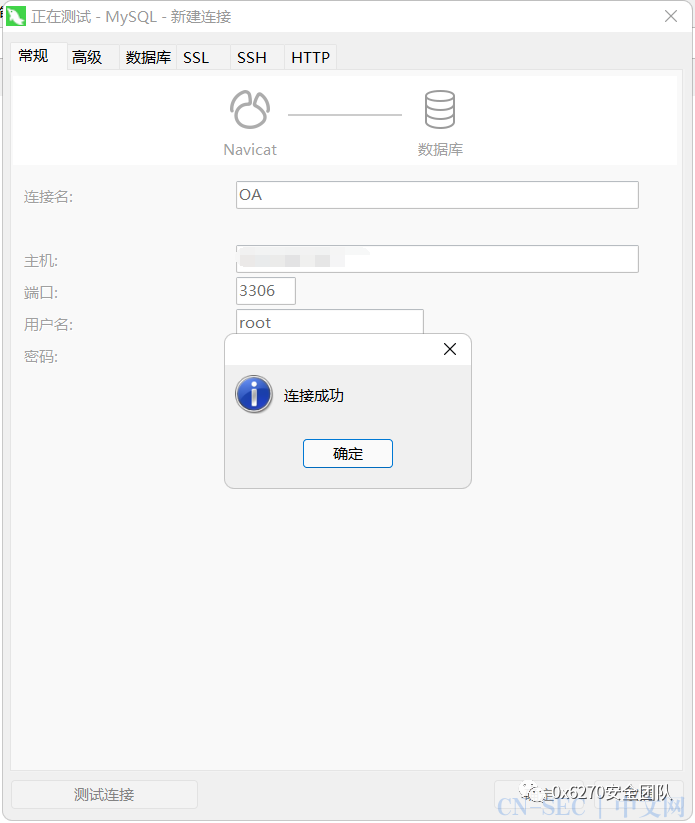

数据库权限

192.168.xxx.x:3306

mysql OA数据库权限-root

翻文件获取数据库密码

root/ls123123

192.168.xx.x:1433

mssql数据库权限-sa

应用系统权限

https://xx.xx.com/login/signin

通过翻取浏览器保存密码获取权限

用户密码:xxxx/xxx

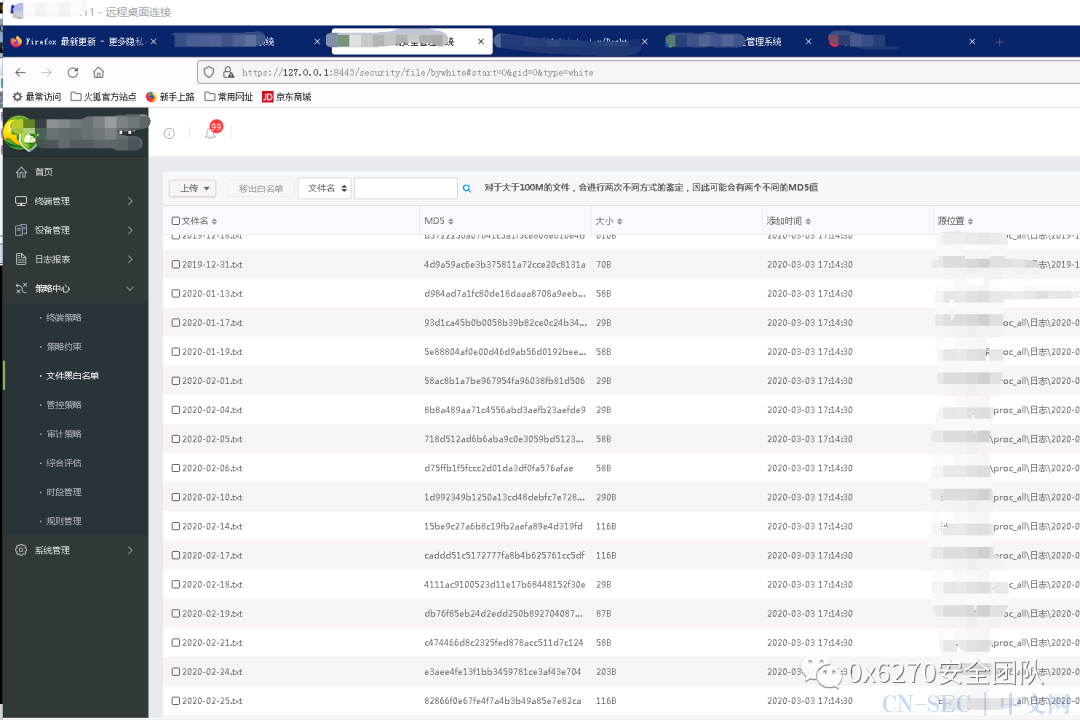

安全设备权限

某天擎管理员权限

由于浏览器未保存此密码,通过在服务端的服务器进行信息收集在某天擎的安装目录找到账号密码

以此获取权限

admin/xxxx

http://192.168.xx.xx:8080/login?refer=%2

可控终端个人pc73台

0x05 结束语

由于打的有点累了且获取到的敏感信息太多,放弃了测试。虽然发现了跨网段了但是没有在继续进行测试。在这由衷的提醒内网也不要松懈啊!强口令、打补丁都要做起来啊!感谢各位师傅观看!

0x6270网络空间安全学院 知识星球

知识星球简介

本星球为0x6270安全团队的知识分享渠道。现团队提供以下支持:漏洞挖掘,安全培训,技术分享,专栏作家培养等。

目前星球分享内容包括安全资料、原创技术文章、威胁情报等。

涉及安全方向包括Web安全、渗透测试、逆向工程、内网安全、应急响应、漏洞研究、云安全等方向

知识星球阵容

星主:0x6270

gq安全岗杀手,0x6270安全团队leader

APT攻击方向安全研究员,技术方向包括渗透测试、逆向工程等。

原创技术文章多次发布于先知社区、Freebuf、火线Zone等平台。

合伙人:小黑

别名黑总,某安全厂商渗透岗,技术骨干。丰富的漏洞挖掘经历。

著有黑总内网渗透系列文章数篇。原创技术文章多次发布于Freebuf、火线Zone等平台。

合伙人:永安寺

潜心学安全的永安寺师傅。原创技术文章发布于先知社区等平台。

合伙人:Colorado

COCO师傅,漏洞盒子排名前十

嘉宾:陈滑稽

安恒信息恒星计划前三,安全服务岗。活跃于各SRC平台

嘉宾:0r@nge

橘子师傅,腾讯某实验室成员

专注于内网渗透和免杀研究,原创技术文章多次发布于先知社区、奇安信攻防社区等平台

星球优惠活动

目前本星球为初运行阶段,师傅们可以使用新人优惠券加入星球,优惠达50%

下方为新人优惠码,有意向的师傅欢迎加入星球。

原文始发于微信公众号(极梦C):记一次某单位的内网渗透测试

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论