关于Web-Hacking-Playground

Web-Hacking-Playground是一模拟真实场景的Web应用程序靶场,在这个受控环境中,引入了很多真实场景中国呢的安全漏洞,其中包括渗透测试和漏洞奖励计划中发现的安全漏洞。其目的就是为了帮助广大研究人员或开发人员一起练习自己的安全技术,并学会如何检测和利用这些安全漏洞。

工具安装

我们建议广大用户在Kali Linux上的虚拟环境使用这个实验工具。下列命令可以在Kali Linux中安装Docker:

sudo apt update -ysudo apt install -y docker.iosudo systemctl enable docker --nowsudo usermod -aG docker $USER

(向右滑动,查看更多)

如需在基于Debian的发行版系统上安装Docker,可以运行下列命令:

curl -fsSL https://get.docker.com -o get-docker.shsudo sh get-docker.shsudo systemctl enable docker --nowsudo usermod -aG docker $USER

(向右滑动,查看更多)

下列命令可以安装Docker Compose:

sudo apt install -y docker-compose(向右滑动,查看更多)

注意,如果你使用的是M1芯片,建议在构建镜像之前执行下列命令:

export DOCKER_DEFAULT_PLATFORM=linux/amd64(向右滑动,查看更多)

接下来,使用下列命令将该项目源码克隆至本地,并构建Docker镜像:

git clone https://github.com/takito1812/web-hacking-playground.gitcd web-hacking-playgrounddocker-compose build

(向右滑动,查看更多)

此外,建议安装Foxy Proxy浏览器扩展,它允许我们轻松更改代理设置,以及Burp Suite,我们将使用它来拦截HTTP请求。我们将在Foxy Proxy中创建一个新的配置文件,以使用Burp Suite作为代理。为此,我们找到Foxy Proxy选项,并添加一个具有以下配置的代理:

Proxy Type: HTTPProxy IP address: 127.0.0.1Port: 8080

工具部署&使用

一切安装完成后,我们需要使用下列命令部署实验环境:

git clone https://github.com/takito1812/web-hacking-playground.gitcd web-hacking-playgrounddocker-compose up -d

(向右滑动,查看更多)

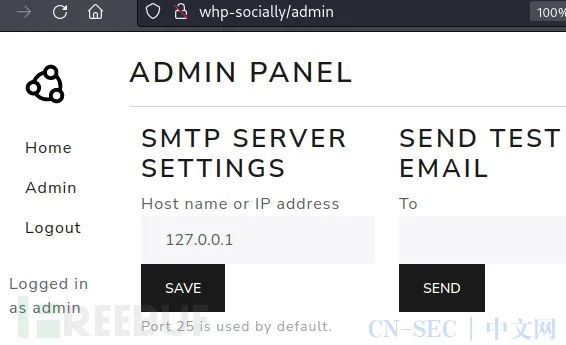

上述命令将创建两个包含Flask应用程序的容器,端口为80:

1、包含漏洞的Web应用程序:模拟了一个社交网络平台;

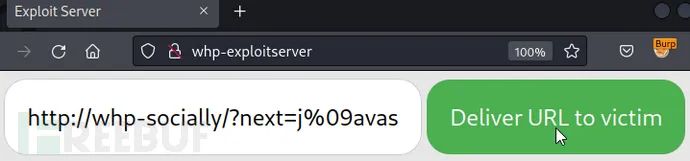

2、漏洞利用服务器:你不用尝试攻击它,因为它没有漏洞,它是指为了模拟用户访问了恶意链接而已;

接下来,我们还需要将容器IP添加到/etc/hosts文件中:

sudo sed -i '/whp-/d' /etc/hostsecho "$(docker inspect -f '{{range .NetworkSettings.Networks}}{{.IPAddress}}{{end}}' whp-socially) whp-socially" | sudo tee -a /etc/hostsecho "$(docker inspect -f '{{range .NetworkSettings.Networks}}{{.IPAddress}}{{end}}' whp-exploitserver) whp-exploitserver" | sudo tee -a /etc/hosts

(向右滑动,查看更多)

完成之后,我们就可以通过http://whp-socially来访问包含漏洞的Web应用程序,或通过http://whp-exploitserver。

注意,使用漏洞利用服务器时,必须使用上述URL,即使用域名而不是IP,这样可以确保容器之间的正确通信。

项目挑战

本实验环境分为三个阶段,每个阶段都有不同的安全漏洞。重要的是大家需要按顺序去利用执行,因为后一个阶段的漏洞可能是建立在前几个阶段上的:

阶段一:以任意用户身份访问;

阶段二:以管理员身份访问;

阶段三:读取/flag文件;

通关攻略

通关攻略请参考本项目的:https://github.com/takito1812/web-hacking-playground。

工具运行截图

项目地址

Web-Hacking-Playground:https://github.com/takito1812/web-hacking-playground

参考资料:

https://addons.mozilla.org/en-US/firefox/addon/foxyproxy-standard/

https://portswigger.net/burp/communitydownload

https://twitter.com/search-advanced

https://book.hacktricks.xyz/

https://portswigger.net/web-security/all-materials

https://github.com/swisskyrepo/PayloadsAllTheThings

https://github.com/payloadbox

原文始发于微信公众号(FreeBuf):Web-Hacking-Playground:一个模拟真实场景的Web应用程序靶场

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论