前言

2020-10-03报送edusrc,目前已修复。

本次渗透具有一定运气成分,且比较基础,各位师傅图个乐就好,有任何问题欢迎指出!

感谢墨渊团队的各个师傅们的指点,再次致以诚挚的谢意。

虽然该漏洞已修复,但烦请各位师傅如果看到有漏点的地方麻烦提醒下,以免出现不必要的争端。

渗透过程:

网站敏感网站备份文件泄露———>本地搭建———>发现原网站许多隐藏功能点(重点在注册点)———>注册用户———>进入后台发现存在用户头像的上传点———>利用姿势上传一句话木马———>getshell

正文

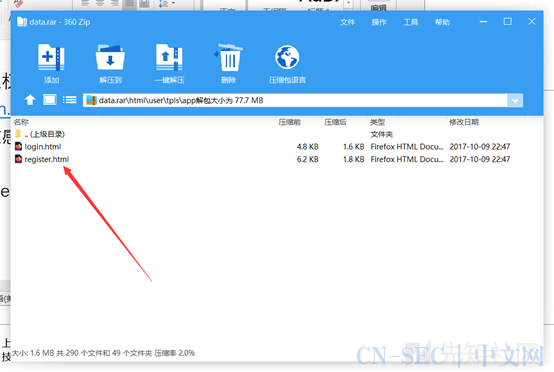

某天无聊在挖掘edu定向挖掘的过程中,无意间扫到了该edu子域名下的一个网站的备份网站文件泄露,随下载看看里面到底有什么骚东西。

备份文件的下载地址类似这样:http://xxxx.xxxxx.edu.cn/xxxx/data.rar

正好也看看这个子域名下到底是个什么样的网站

翻了一翻,发现该网站下除了登入点以外其他什么都没有,登陆点需要学号以及密码才能登录

(忘记截图了,抱歉,师傅们!)

既然这样,那我们就看看刚刚的敏感文件里有什么吧。

翻了一下压缩包中的文件,发现压缩包中的文件都是静态html文件,且对应的就是该网站所有的功能点,猛翻一通发现了一个注册的页面,为我们接下来的渗透埋下了伏笔。

data.rarhtmlusertplsapp

查看register.html 文件

再点击立即注册

页面报错,但是得到了注册点的位置

访问

http://xxxx.xxxx.edu.cn/index.php?xxxxxregister

进入了注册页面,成功注册

测试账号 test123 / 123456

登录后台

进入用户中心

该处可以上传php一句话木马

但是需要姿势上传,这里其实是黑名单限制,除了图片类型的文件都不能上传,但是后端的代码应该是取.之后的文件名存储,所以导致了上传一句话木马xxxxx.gif.php,到了后端变成了xxxxx.php

将一句话木马php 后缀改为gif

截包 后缀加上.php

F12查看路径

getshell.

System权限

edu未授权不做后续渗透.

完结撒花。

WENZHANGTUIJIAN

文章推荐

本文始发于微信公众号(渗透云笔记):记一次edu站点从敏感信息泄露到getshell - 先知社区

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论