声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。 |

宝子们现在只对常读和星标的公众号才展示大图推送,建议大家把李白你好“设为星标”,否则可能就看不到了啦!

0x01 正文

打开是个登入页,xxx管理系统

里面给出了一些js地址,正常没登入都看不到那种

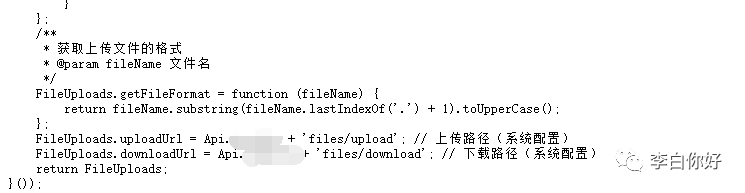

一个一个js文件看过去在fileUpload.js里面发现了文件下载功能 请求地址是this.downloadUrl然后参数是data

接下来看哪里调用了这个方法downloadAjax,然后看到调用的地方得到两个参数一个fileName一个path

然后请求的地址是this.downloadUrl

在文件内搜索即可

FileUploads.downloadUrl = Api.xxxxx + 'files/download'; // 下载路径(系统配置)

得到路径xxxxxxx/files/download

然后构造数据包读取文件即可

0x02 参考链接

文章来源:Juneha

原文链接:https://blog.mo60.cn/index.php/archives/797.html

0x03 往期精彩

原文始发于微信公众号(李白你好):记一次SRC从信息泄露到任意文件下载

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论