声明:该公众号大部分文章来自作者日常学习笔记,未经授权,严禁转载,如需转载,联系洪椒攻防实验室公众号。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

0x00 前言

最近参加了某市的攻防演练,没有特别高深的技术,主要就是靠运气和细心。但是运气好也不好,没有拿到域内主机,或许内网就没有域.....

0x01 正文

拿到靶标之后,还是利用hunter、fofa等资产测绘工具进行常规资产搜集,

hunter:icp.name="xxxx集团有限公司"

一番搜集了之后,发现几枚弱口令,但是并无敏感信息,没有什么突破之后,将目标放在了OA系统上,该集团有两个OA,分别不同的端口,一个比较老,一个是新版OA

老版本:

新版:

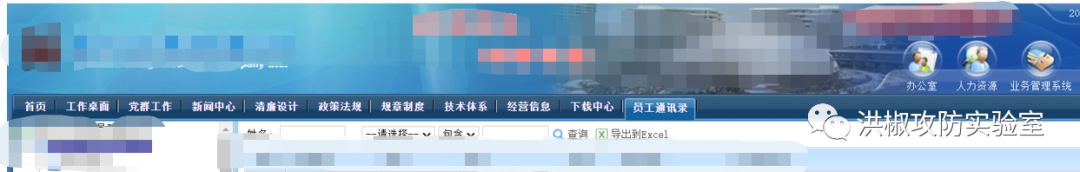

对老版本oa进行爆破得到一枚弱口令xxxx/123456,获取到集团1600+通讯录

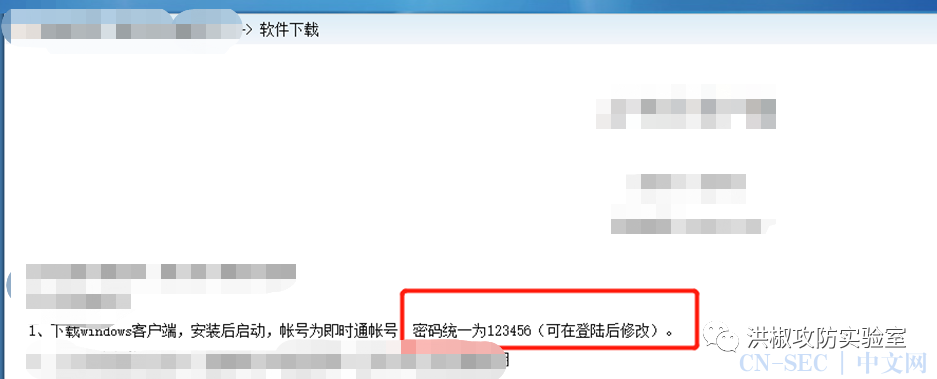

在公告里发现该集团网盘系统默认密码为123456(yyds), 那么随后就是把中文名字扒下来,转换为拼音再对该集团的网盘系统进行爆破,得到六十多个弱口令用户。

那么随后就是把中文名字扒下来,转换为拼音再对该集团的网盘系统进行爆破,得到六十多个弱口令用户。

将手机号作为字典,密码定为常用密码123456、1qaz2wsx等等,对新版OA批量爆破得到超50个弱口令用户。

(既然OA拿下,那么剩下的就是一个个扒敏感数据)

将弱口令用户一个个进行登陆,想着或许能从里面翻到VPN账户。皇天不负有心人,翻了将近20个终于有一个权限高一点的二级管理员用户,可以看到并审核该部门的所有流程。(通讯录里看似是管理员的的账户均不是弱口令,但是这么大集团肯定会有好多个管理员账户。所以只能凭运气一个个试)

所以在流程里面搜索账户、密码、VPN等等,翻到了大量申请VPN的流程:

看了十几个流程,密码均修改了,但是发现该VPN管理员很习惯使用123456、Aa1234作为初始密码。

那么猜想一下?会不会有入职没几个月的新员工,分配的VPN可能还没有来得及使用或者是忘记修改呢?

对入职时间进行排序后,发现还真有十几个入职时间少于半年的:

对其进行手工登陆尝试(VPN有验证码没办法暴力破解),纯运气打法,试了五六个还真有一个没改的。

直接fscan吗?不不不,别着急,还有很多流程没翻呢!!!

搜索密码,发现一枚手机号和密码,登陆发现是管理员!管理员!管理员!牛逼克拉斯!!!

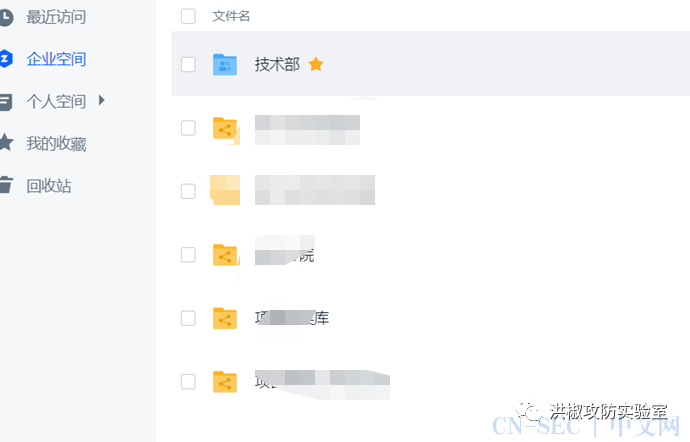

获取整个集团近十万条流程信息。OA流程里面100%会有大量敏感信息、服务器台账等等,但是九万多个流程,怎么可能看的过来?

进入OA后台,发现FTP账户密码

我流程里查不到是吗?你所有附件不都在FTP里面吗?我直接翻服务器不就行了?

登陆VPN后访问OA的ftp服务器发现网络居然不通,连不上,可能VPN没权限,再对新员工的初始密码进行尝试,又获取了三个OA的弱口令用户。终于有一个可以连上FTP服务器了。

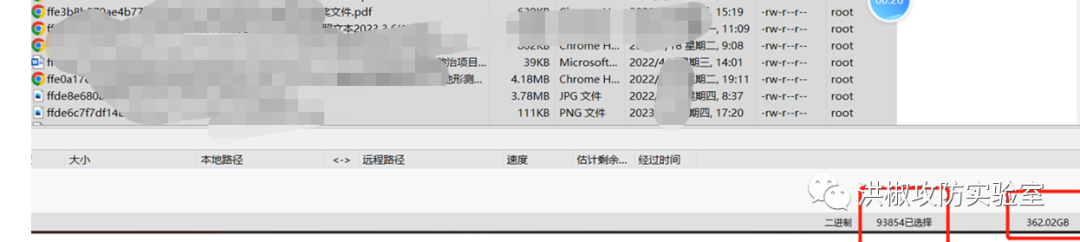

what? 我尼玛,9w+个文件,360G,SFTP直接卡死,半天出不来结果,没办法搜索特定文件名。

还好文件名是fileid+原始文件名进行重命名的,而不是仅仅fileid命名,不然我翻一个月也翻不出来敏感的东西。

对文件格式进行排序,优先xls、xlsx的,然后才是txt,因为服务器、运维台账往往是用表格写的,而工作记录什么的,也会简单的在txt里面进行记录账户和VPN什么的。

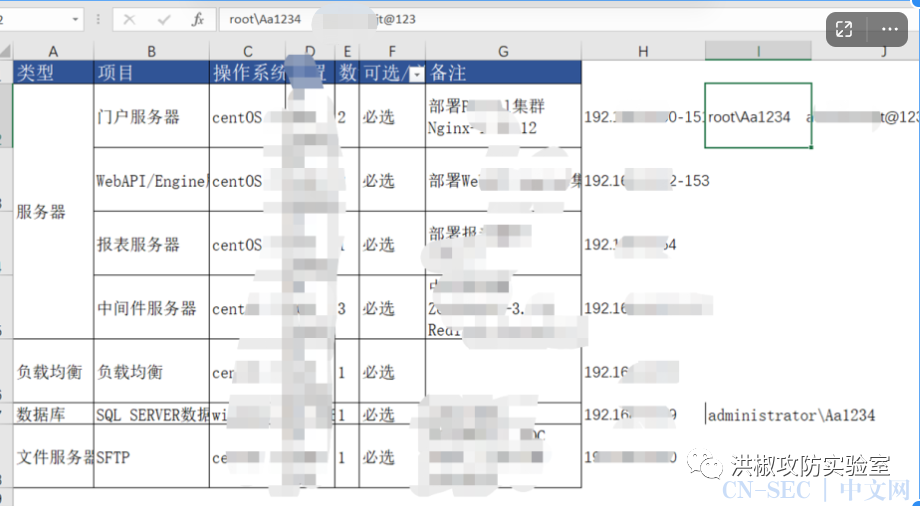

排序了之后在近10000个表格文件里,寻找带有“服务器、台账、运维”等关键字的文件,(真tm多啊,翻的眼睛痛,大晚上的翻了我两个多小时)估计翻了有5000个文件吧,终于发现一个xxx服务器.xls。

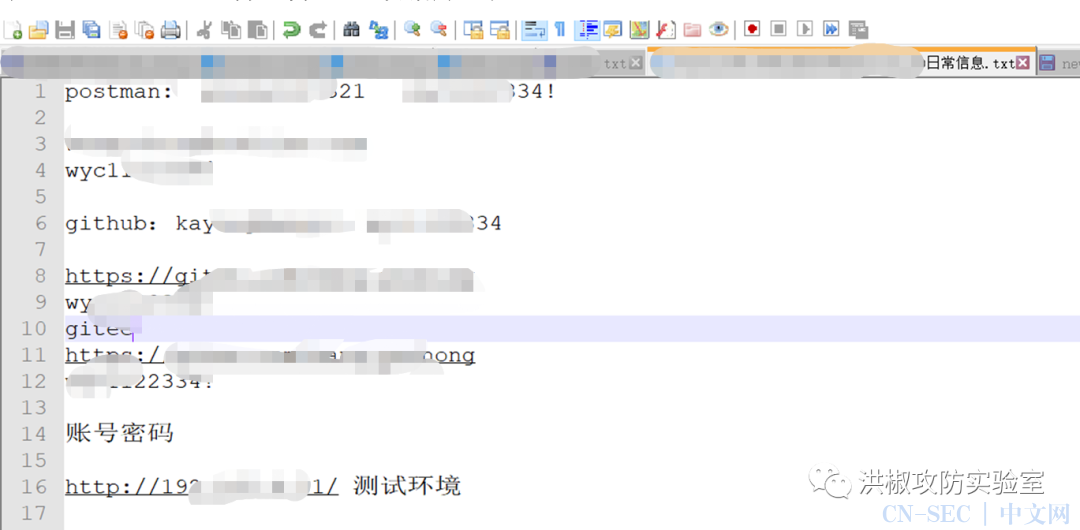

个人记录txt:

得知密码两台服务器密码均为Aa1234,那不就好办了吗?直接简单构造一个密码本:

Aa1234

Aa12345

Aa123456

xxxx@123

xxxx@1234

xxxx@2019

xxxx@2020

xxxx@2021

xxxx@2022

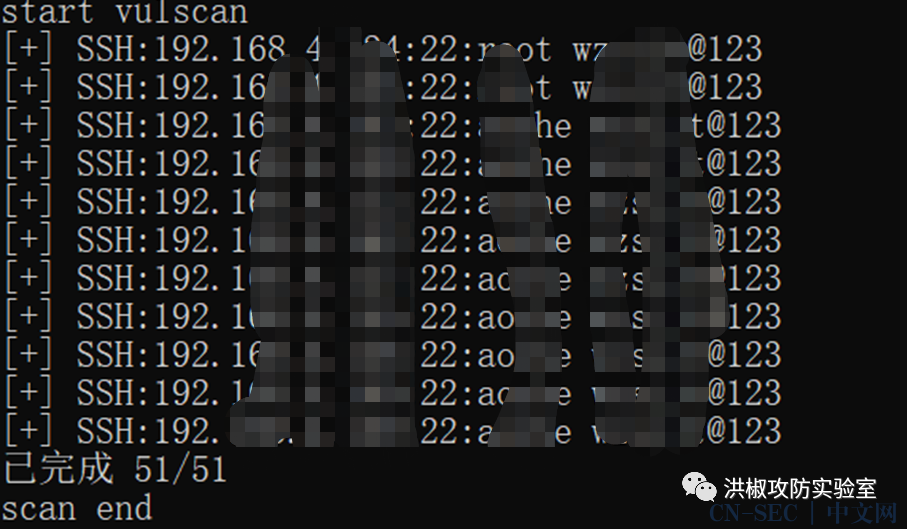

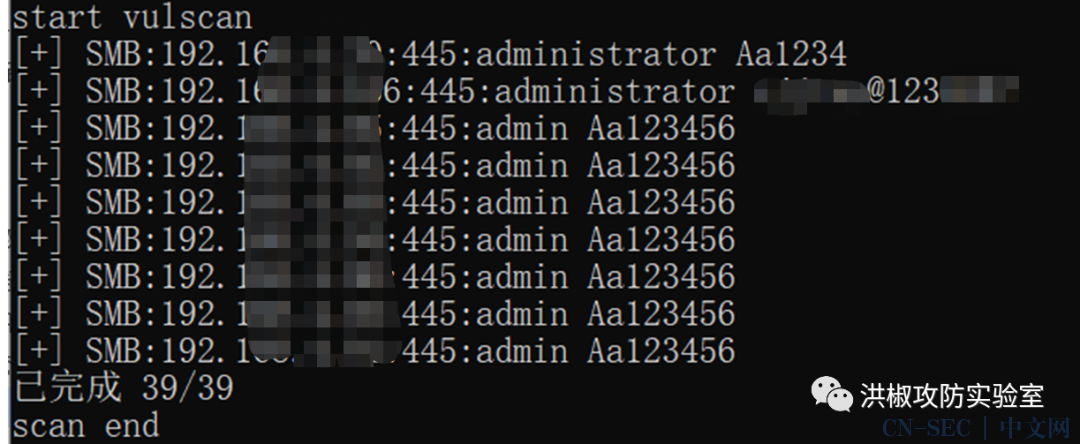

xxxx为该公司的域名。使用fscan直接对内网进行密码喷洒、获取20+台服务器权限:

可惜没有域环境,没有拿下个人运维主机等等,所以直接对内网一把梭,solr命令执行、nacos等等,拿下几台数据库和服务器。

因为动静太大,防守单位也发现了攻击痕迹,直接简单粗暴的把VPN关掉了,没有域环境,该单位也不涉及重大个人信息,其实也打的差不多了,提交报告,裁判审核报告后直接宣布该单位出局。

0x02 总结

大量弱口令中发现管理员,运气占了很大成分,但是更多的是细心,包括ftp服务器翻文件,1w+文件,翻到5000+的时候发现台账信息,后面又花一两小时把xls全部看了一遍,但是只有那一个台账文件,如果看的稍微快了一点,没有发现这个文件,那么内网也不会那么顺利。

细节决定成败!!!

原文始发于微信公众号(洪椒攻防实验室):记一次攻防演练中对某集团的渗透

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论