免责声明

0x01 前言

微信小程序/公众号默认是直接使用自己微信登陆的,我们对小程序的漏洞挖掘,关注点还是在逻辑漏洞上面,小程序抓包可以看这篇文章,配置好之后可以直接对小程序抓包,下面的链接是参考文章。(注:漏洞已修复)

https://mp.weixin.qq.com/s/I1vhOdrRkYIAcq56PJh-vg0x02 正文

打开目标小程序

点击个人中心

再点击全部订单时抓包

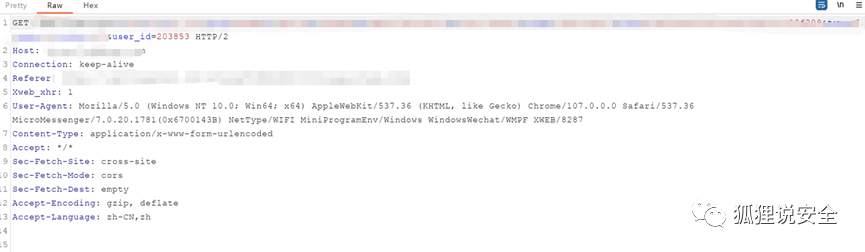

可以看到可控参数为id,尝试fuzz爆破

全站用户的全部订单数据可遍历,共计20w+用户,订单数据更多

这个系统将用户的凭证作为user_id变量进行传递,那么其他地方可能都存在数据遍历的逻辑漏洞

点击新闻然后抓包

可遍历全站用户收藏的所有新闻数据

点击商品抓包

点击医生入驻

可以看到有上传头像的地方,果断将马子的后缀改为png并抓包上传

直接返回上传路径,尝试拼接

尝试访问后发现为404,路径错误了。。。。

峰回路转Getshell

找了半天也找不到正确的路径,想着去官网查看源代码看看能不能找到图片的存储位置

F12大法看到了不一样的东西,这些东西是JavaScript对象,表示网站的系统信息,attachurl为附件存储路径,尝试将attachment拼接到上传的shell中进行访问

访问成功,已解析我们上传的shell,反手打开冰蝎开始连接

成功getshell,拿下小程序。

0x03 知识星球

原文始发于微信公众号(狐狸说安全):记一次某证书站小程序漏洞挖掘到Getshell

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论