关于Graphcat

工具安装

git clone https://github.com/Orange-Cyberdefense/graphcat(向右滑动,查看更多) 然后切换到项目目录中,并执行安装命令即可: cd graphcatpip install .

工具帮助信息

graphcat.py -husage: graphcat.py [-h] -potfile hashcat.potfile -hashfile hashfile.txt [-john] [-format FORMAT] [-export-charts] [-output-dir OUTPUT_DIR] [-debug]Password Cracking Graph Reportingoptions:--help 显示工具帮助信息和退出hashcat.potfileHashcat Potfilehashfile.txt包含哈希的文件路径(按行分隔)John potfileFORMAT 哈希文件格式,1为哈希;2为用户名;3为username:uid:lm:ntlm;生成png图表报告OUTPUT_DIR输出目录开启调试模式(向右滑动,查看更多)

工具使用

我们需要使用-potfile参数给Graphcat提供一个potfile,默认为hashcat,我们也可以使用-john来提供一个john potfile,或使用-hashifle来提供一个哈希文件: $ graphcat.py -hashfile entreprise.local.ntds -potfile hashcat.pot[] Parsing potfile[] 164 entries in potfile[] Parsing hashfile[] 1600 entries in hashfile[] Generating graphs...[] Generating report...[] Report available at graphcat_1672941324.pdf(向右滑动,查看更多)

数据格式

仅哈希

aad3b435b51404eeaad3b435b51404eeaad3b435b51404eeaad3b435b51404eeaad3b435b51404eeaad3b435b51404ee

用户名+哈希

test1:aad3b435b51404eeaad3b435b51404eetest2:aad3b435b51404eeaad3b435b51404eetest3:aad3b435b51404eeaad3b435b51404ee

Secretsdump

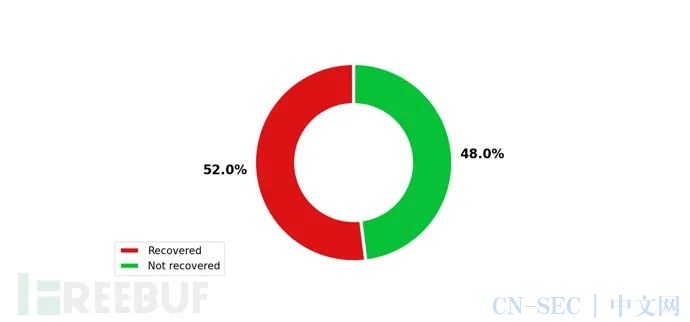

waza.localtest1:4268:aad3b435b51404eeaad3b435b51404ee:aad3b435b51404eeaad3b435b51404ee:::waza.localtest2:4269:aad3b435b51404eeaad3b435b51404ee:aad3b435b51404eeaad3b435b51404ee:::waza.localtest3:4270:aad3b435b51404eeaad3b435b51404ee:aad3b435b51404eeaad3b435b51404ee:::(向右滑动,查看更多) 如果哈希文件中某个哈希出现了不止一次,工具同样会对其进行多次计算。除此之外,如果你提供的secretsdump包含了密码历史,工具还会对密码历史的相似性进行分析。 工具输出样例

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

Graphcat:https://github.com/Orange-Cyberdefense/graphcat

【FreeBuf粉丝交流群招新啦!

在这里,拓宽网安边界

甲方安全建设干货;

乙方最新技术理念;

全球最新的网络安全资讯;

群内不定期开启各种抽奖活动;

FreeBuf盲盒、大象公仔......

扫码添加小蜜蜂微信回复“加群”,申请加入群聊】

原文始发于微信公众号(FreeBuf):如何使用Graphcat根据密码破解结果生成可视化图表

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论