获网安教程

免费&进群

本文由掌控安全学院- 雷婷万钧投稿

第一个信息泄露漏洞

首先在登录页忘记密码处点击查询获取用户进行抓包可以获得用户的token固定id值

第二个用户名枚举漏洞

接下来就是批量遍历出存在数据库用户id值以及用户名,方便后面其他测试使用。

第三弱口令漏洞

这里对于爆破没有限制,因此根据获取的用户名,使密码本批量爆破登录进去(很多单位一般面都是Q1a2z3!!)

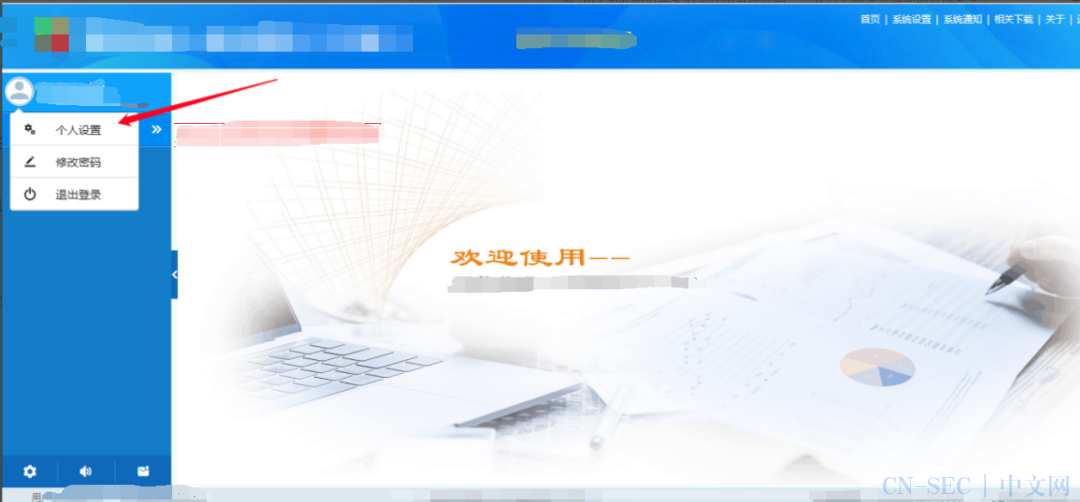

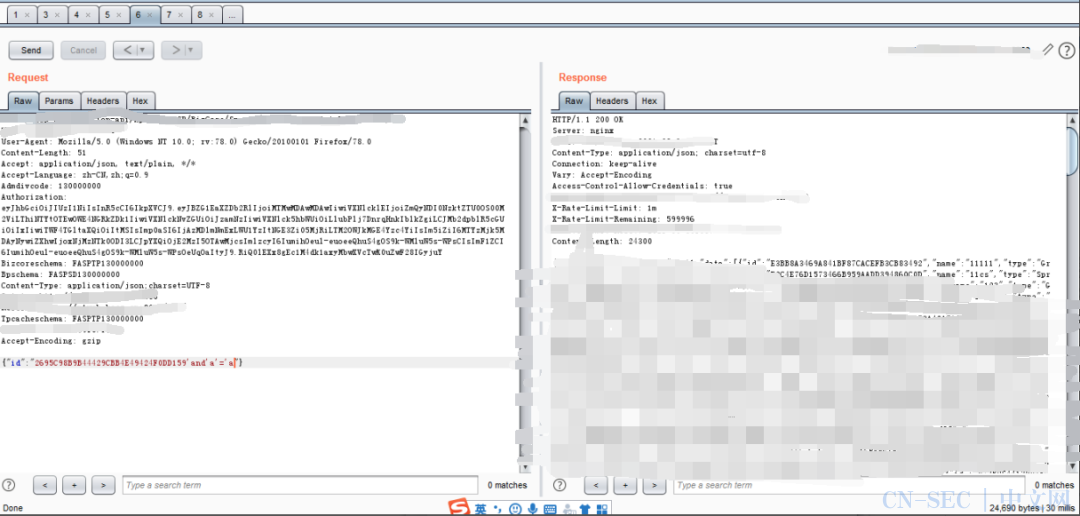

第四个SQL注入

在个人设置处抓包发现一处id值,尝试SQL注入,尝试构造闭合没想到居然存在SQL注入!

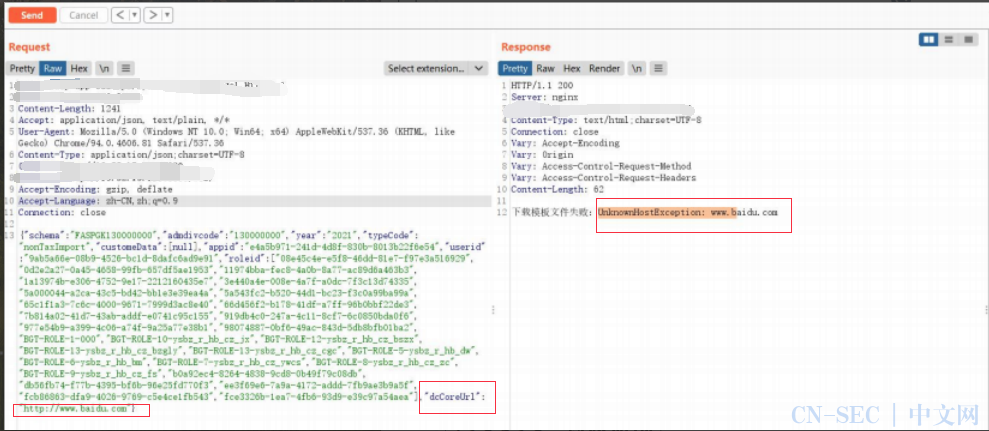

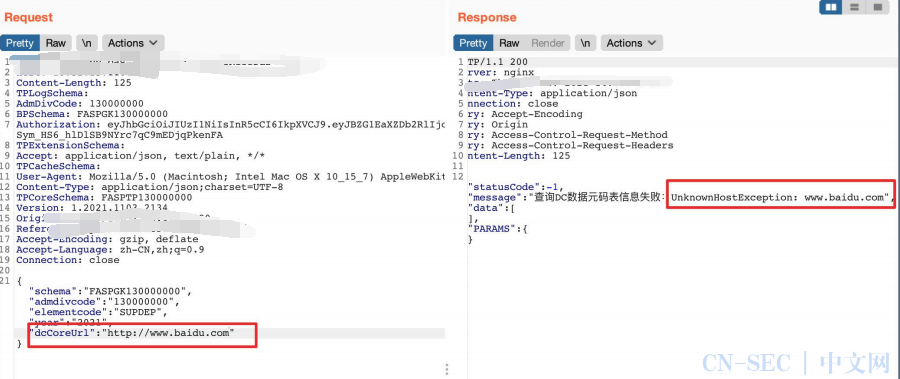

第五个SSRF漏洞

找了个api请求页面抓包然后测试发现有SSRF漏洞

尝试用该漏洞探测内网信息

这是第一次在项目上找到这个SSRF漏洞,挖到漏洞容易,修复难,好像这个漏洞快一星期了还没有修复成功!!!

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+交流群+靶场账号哦

分享后扫码加我!

回顾往期内容

代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

点赞+在看支持一下吧~感谢看官老爷~

你的点赞是我更新的动力

原文始发于微信公众号(掌控安全EDU):记一次项目上某系统web渗透测试

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论