声明:该公众号大部分文章来自作者日常学习笔记,未经授权,严禁转载,如需转载,联系洪椒攻防实验室公众号。<br />请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。0x00 引子

闲来无事,对某省的一家单位进行漏洞挖掘过程中,漏洞挖掘比较艰难,所以将目标转向了技术支持单位,成果还算比较丰富,特此记录一下。

0x01 详细说说

现如今,大部分大型企事业单位、经过这么多年攻防演练、渗透测试,企业暴露在公网的系统漏洞往往已经变得极少数了,有的也只是一些在攻防演练中被红队攻击手忽略的逻辑漏洞,快而准的漏洞才是最受关注的。而供应链攻击、钓鱼慢慢成为主流。

这次讲讲供应链打击。

在对某单位暴露在公网的系统进行了一波常规的爆破弱口令、端口扫描等等都没有任何进展的时候,一个重复出现数次的技术支持单位吸引了我的注意

(就是看他开发了哪些系统,跟我们目标是否一致)

与目标系统一致。那么我们就可以转移目标,拿下开发单位、寻找目标单位的系统源码、运维等信息。

0x02 挖掘过程

使用hunter对该单位进行信息搜集

可以使用域名跟备案号分别搜索,看搜索出来的系统是否跟目标单位一致

(一般企业会选择将一小部分业务托管到开发单位的云上,所以域名或者IP都是开发单位的)

因为现在我们的目标已经是该开发单位了、开发单位一般会有SVN、Git、禅道、JIRA等等代码、bug管理平台,如果外网没有、内网肯定有,所以现在的首要目标是代码管理平台或者拿到权限进入内网,这样就可以找到目标系统的源码。

搜索出来的结果一个个都看了,没有发现代码、bug管理平台,但是发现很多系统都是一个框架:

登录接口都是一样的:

所以已经可以判定是一套系统了,挖到一个就是通杀

然后就是毫无技术含量的爆破系统密码,一个、两个、五个、八个

终于在爆破了七八个系统的时候终于有了一枚弱口令

admin/XXXXXX 存在任意文件上传、但是后缀我有点不太理解是什么后缀,无法解析。

存在任意文件上传、但是后缀我有点不太理解是什么后缀,无法解析。 报错信息只是java抛错、不存在SQL注入,裂开了。

报错信息只是java抛错、不存在SQL注入,裂开了。

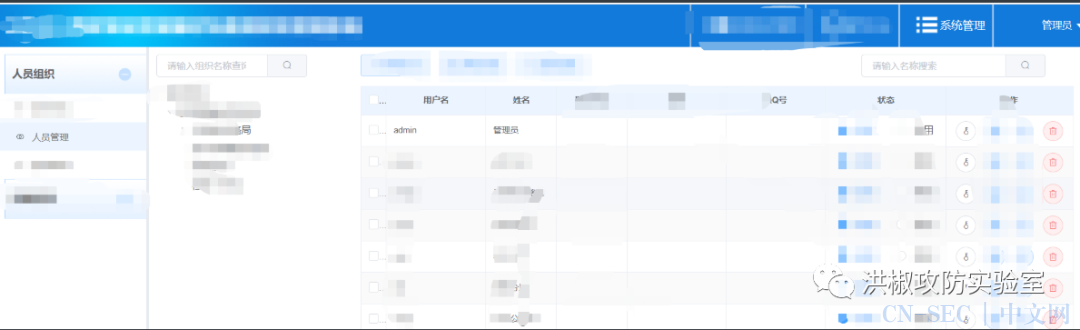

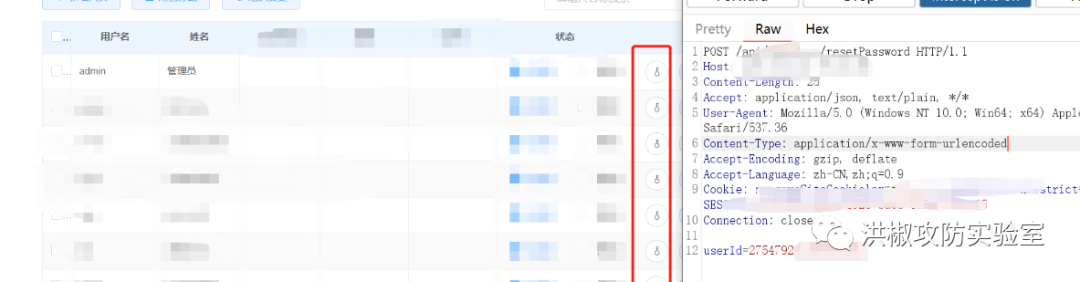

试试用户管理: 没有密码字段,但是有userid,而且用户管理模块有一个密码重置功能:

没有密码字段,但是有userid,而且用户管理模块有一个密码重置功能: 可以看到,只需要改变userid即可重置密码,密码重置为了12345

可以看到,只需要改变userid即可重置密码,密码重置为了12345

还是照常点开了shiro被动插件,居然发现刚刚浏览的开发单位 他门户网站存在shiro反序列化,直接一把梭拿到系统权限。

0x03 梅开二度

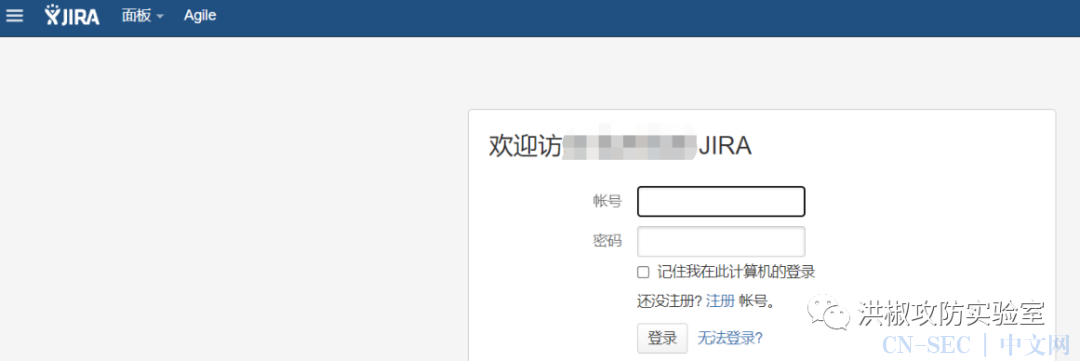

师傅们以为到这就结束了吗?不不不,还没有,其中在目标单位外网部署的系统页面底部发现开发单位不止一个,还有一个单位,继续重复上面的信息搜集工作,发现系统存在一个JIRA: 弱口令YYDS:

弱口令YYDS:

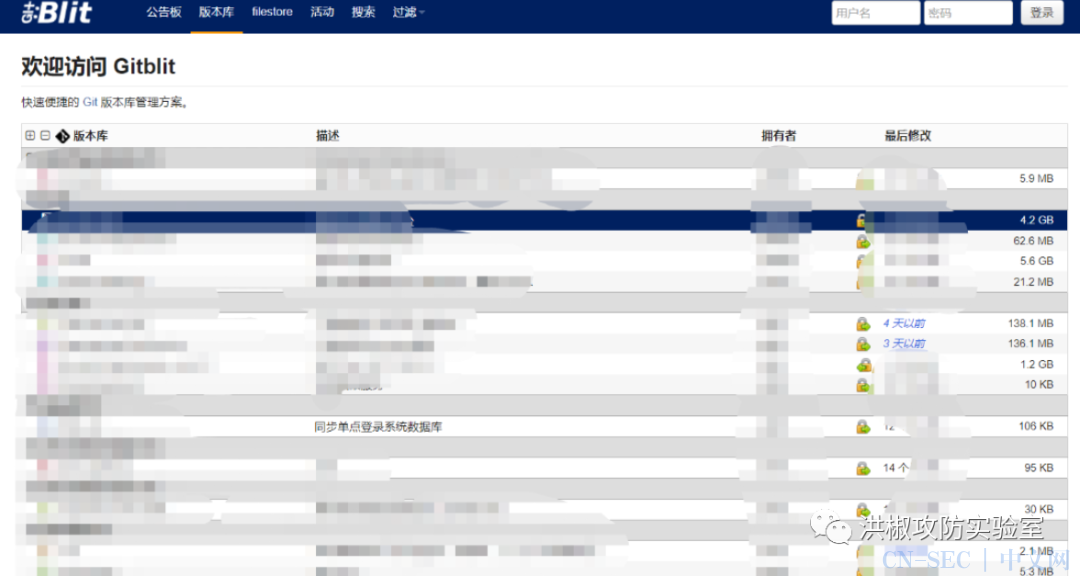

但是JIRA只是一个bug管理平台,并无源码,搜索一些问题流程发现git仓库地址 开发也是人才,存在部分源码泄露,不用登录就直接能访问。

开发也是人才,存在部分源码泄露,不用登录就直接能访问。

拿下多台数据库

拿下多台数据库

从配置文件中找到了阿里云oss

从配置文件中找到了阿里云oss

0x04 总结

没啥技术含量、就是各位师傅如果在攻击比较重要的业务系统没有什么突破点的时候可以迂回一下 尝试找找供应链的问题。

原文始发于微信公众号(哈拉少安全小队):实战_记一次精准的供应链打击

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论