原文链接:https://blog.csdn.net/chlet/article/details/125842737

记一次hw中学习的钓鱼邮件攻击(入门)

作为社会工程学的一种攻击方式,当红队正面面临框架新,逻辑漏洞少,信息泄露少等情况打不开局面时,钓鱼邮件攻击不失为一种“有趣”又有效的渗透方式.

通过伪造邮件,用来欺骗收件人将账号,口令或密码等信息回复给指定接收者,或者附有超链接引导收件人连接到特制的钓鱼网站或者带毒网页,将这些网页通常伪造成真实网站一样,例如某些网站系统的登录界面,以此来欺骗收件人输入账号密码等信息.

前提准备

-

购买域名(与目标相似的域名)搭建邮箱服务器(有更好,没有会更简陋一些,预算够可以冲)

可以使用kali中自带的urlcrazy工具查找近似的域名

urlcrazy -i weibo.com利用域名搭建一个邮箱服务器,可以考虑使用EwoMail

-

1

-

公网VPS

-

Gophish

-

准备发件邮箱(如果没有购买域名,可以采用outlook邮箱,不建议使用国内qq或163邮箱)

当采用邮箱客户端时,不同的MUA(Mail User Agent)只会与其本身代理的smtp服务器(MTA)交互

例如,当使用qq邮箱向outlook发送一封邮箱时,邮件最少经过四台机器:

发件MUA->QQ MTA->Outlook MTA->收件MUA可以用swaks进行伪造发件人

-

1

三大邮件安全协议

SPF

(Sender Policy Framework) 是一种以IP地址认证电子邮件发件人身份的技术,是非常高效的垃圾邮件解决方案。

接收邮件方会首先检查域名的SPF记录,来确定发件人的IP地址是否被包含在SPF记录里面,如果在,就认为是一封正确的邮件,否则会认为是一封伪造的邮件进行退回。

//查询是否开启 SPF

//windows:

nslookup -type=txt qq.com

//linux:

dig -t txt qq.com

1

2

3

4

5

DKIM

设置 DKIM 有助于防范他人仿冒自己的网域,同时防止系统将自己的外发邮件标记为垃圾邮件。“仿冒”是指伪造假冒电子邮件发件人地址的一类电子邮件攻击。仿冒邮件看上去像发自某个单位或网域,而实际上相应单位或网域是攻击者冒充的。DKIM 可检测出邮件遭修改的情况,以及邮件的发件人地址发生未经授权的更改的情况。

一般来说,发送方会在电子邮件的标头插入DKIM-Signature及电子签名资讯。而接收方则透过DNS查询得到公开密钥后进行验证。

DMARC

DMARC 是一种标准电子邮件身份验证方法。DMARC 可帮助邮件管理员防止自己的单位和网域被黑客及其他攻击者仿冒。“仿冒”是指通过伪造电子邮件的发件人地址来实施攻击的一类行为。仿冒邮件看上去像发自某个单位或网域,而实际上相应单位或网域是攻击者冒充的。

借助 DMARC,可以向收到了单位或网域所发出邮件的电子邮件服务器请求报告。这些报告中的信息有助于识别发自自己网域的邮件是否可能存在身份验证问题和恶意活动。

[DMARC]协议基于现有的[DKIM]和[SPF]两大主流电子邮件安全协议,由Mail Sender方(域名拥有者Domain Owner)在[DNS]里声明自己采用该协议。当Mail Receiver方(其MTA需支持DMARC协议)收到该域发送过来的邮件时,则进行DMARC校验,若校验失败还需发送一封report到指定[URI](常是一个邮箱地址)。

环境搭建

钓鱼平台gophish

//项目地址

https://github.com/gophish/gophish

//官网

https://getgophish.com/

1

2

3

4

在Linux端(ubuntu)下载最新版本即可

//下载

wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip

//解压

mkdir gophish

unzip gophish-v0.11.0-linux-64bit.zip -d ./gophish

1

2

3

4

5

远程访问后台管理界面时,需要将listen_url修改为0.0.0.0:3333

{

"admin_server": {

"listen_url": "0.0.0.0:3333", // 远程访问后台管理

"use_tls": true,

"cert_path": "gophish_admin.crt",

"key_path": "gophish_admin.key"

},

"phish_server": {

"listen_url": "0.0.0.0:80",

"use_tls": false,

"cert_path": "example.crt",

"key_path": "example.key"

},

"db_name": "sqlite3",

"db_path": "gophish.db",

"migrations_prefix": "db/db_",

"contact_address": "",

"logging": {

"filename": "",

"level": ""

}

}

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

运行gophish,至此环境搭建完成

chmod+x gophish

./gophish

1

2

可访问,IP为vps公网IP

https://IP:3333/

1

初始密码为admin/gophish,若不是默认密码,在命令行中会有一个临时密码,登陆后可修改密码

此处配置发送者的邮箱,First Last处可修改为目标内部一些人员或者部门的名字,可直接使用outlook邮箱

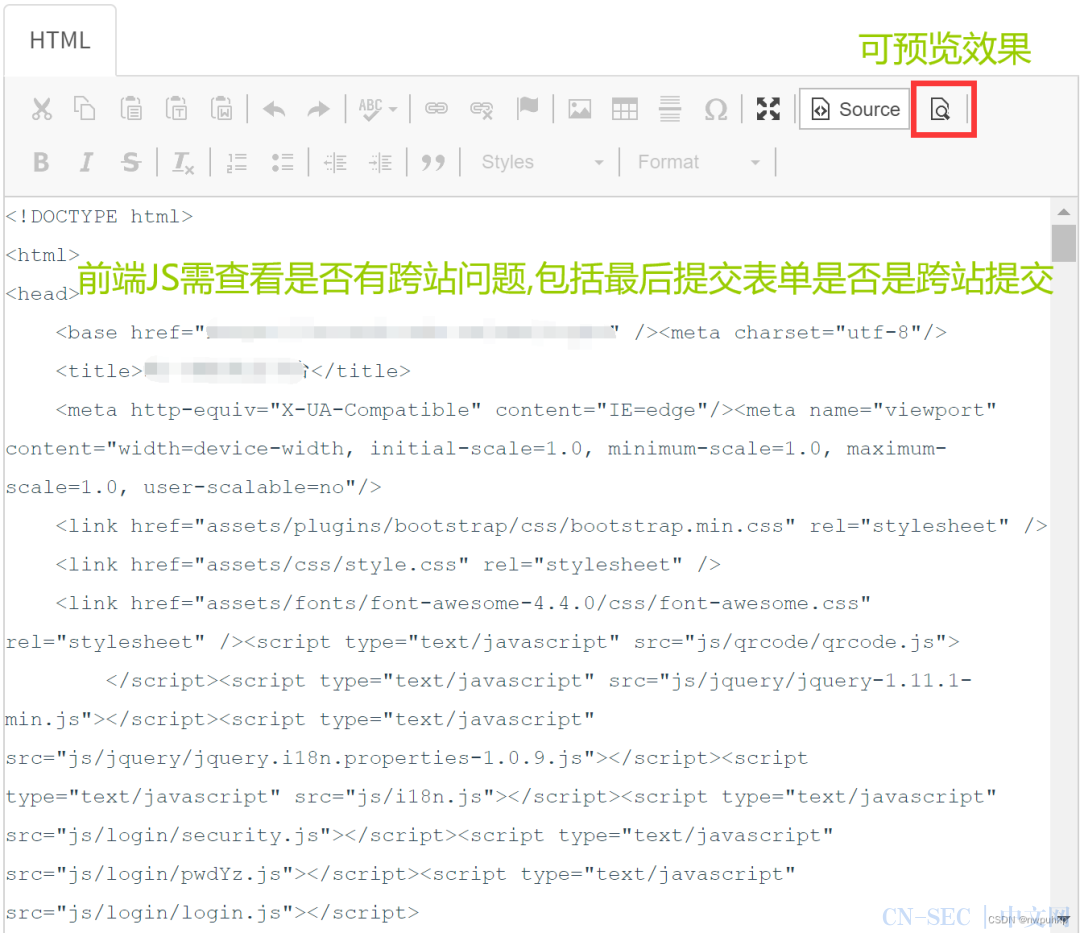

Landing Page设计界面,即为邮箱链接跳转的界面,Redirect to为输入账号密码跳转后到达的网站.

需要部分前端知识,部分加载不全需要手动修改

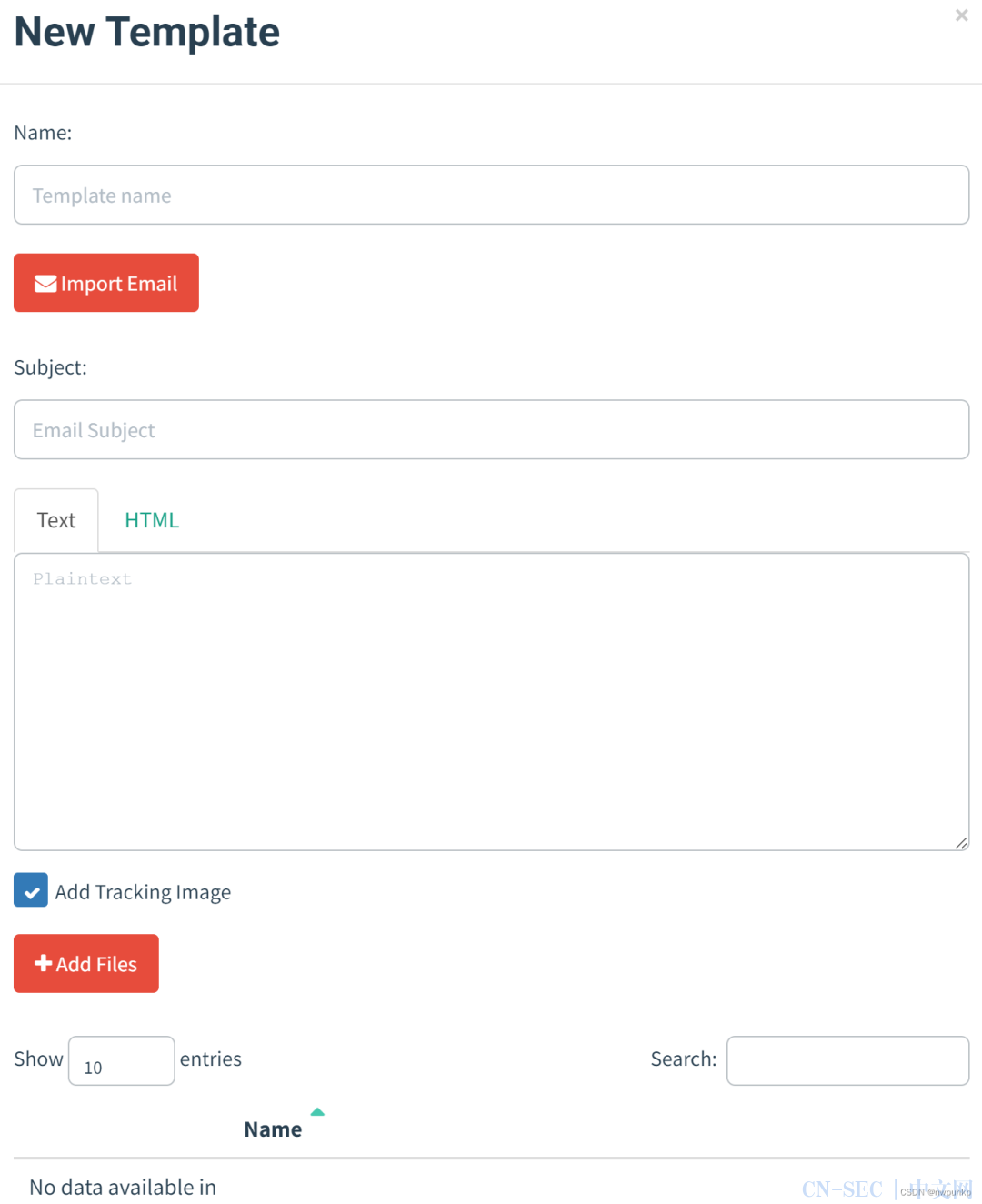

Email处设计邮件内容,可采用txt或者html形式

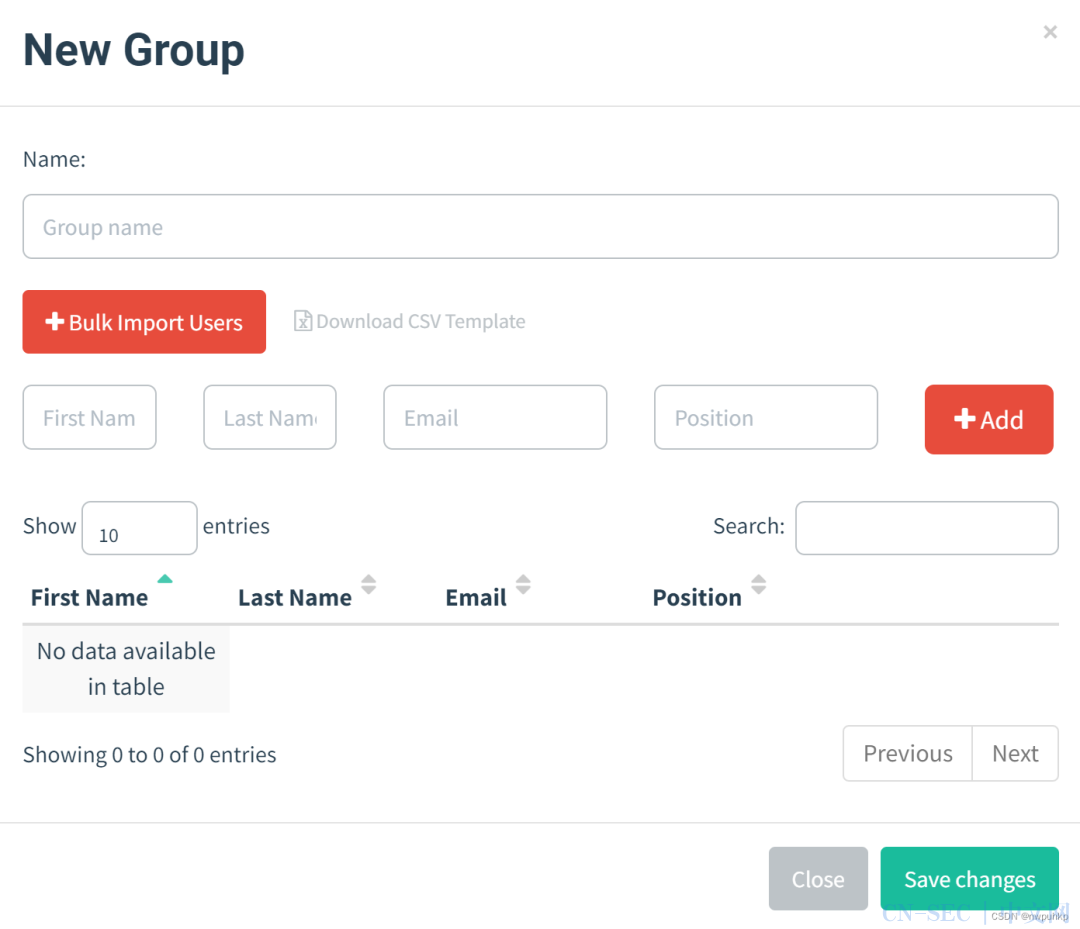

在user和group中添加“受害者”邮箱,一个组可添加多个

效果(手机端比PC端更逼真?)

可监控邮件实时状态

邮箱收集工具

| 项目简介 | 项目地址 | 项目名称 |

|---|---|---|

| 邮箱自动化收集爬取 | https://github.com/Taonn/EmailAll | EmailAll |

| 通过搜索引擎爬取电子邮件 | https://github.com/Josue87/EmailFinder | EmailFinder |

| 批量检查邮箱账密有效的 Python 脚本 | https://github.com/rm1984/IMAPLoginTester | IMAPLoginTester |

| Coremail邮件系统组织通讯录导出脚本 | https://github.com/dpu/coremail-address-book | coremail-address-book |

注:

本文仅作学习使用,请勿参与违法犯罪行为

网络安全攻防&CTF部落

高质量网络安全攻防与CTF社区,每日分享行业最新资讯,交流解答各类技术问题。星球中可以获取各类攻防、CTF信息、工具、技巧、书籍、各种资源,发布政府机关、企业、厂商网络安全招聘信息,及内类内推资格。所有发布的内容均精心挑选、成体系化,让你远离无用信息及零碎的知识点。目前星球内有500多个主题内容,500个攻防类文件下载,各类电子书、教程。

加入星球后获得:

-

各类网络安全攻防、CTF比赛信息、解题工具、技巧、书籍、靶场资源;

-

攻防思维导图,0基础开启网络安全学习之路;

-

遇到任何技术题都快速提问与讨论交流的思路;

-

组织队伍参与各类CTF比赛;

-

面试大厂心得及内推资格;

加入星球后,可以跟我 1 对 1 免费提问交流、帮你确定安全学习方向和路线、和大家一起交流学习,从而激励你持续学习!

随着加入的星友越多,压力就越大,所以保证质量的同时,会适当提高门槛。现在限时限量扫码抢购¥99元优惠券体验三天,如果不满意三天可以免费全额退款,尽早体验、以优惠价加入肯定是不亏的。

CTF之misc杂项解题技巧总结(四)——SWF游戏和取证分析

CTF之misc杂项解题技巧总结(七)——流量分析、搜索引擎及

CTF apk 安卓逆向考点、例题及三款移动应用安全分析平台

ctf杂项misc之文件修复,含文件结构修复、高度修复、标识修复

网络安全ctf比赛/学习资源整理,解题工具、思路、靶场、学习路线,推荐收藏!

END

网络安全研究所

更多精彩等着你

原文始发于微信公众号(网络安全研究所):钓鱼邮件攻击入门

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论