靶机介绍

信息搜集

根据MAC地址比较靶机IP为192.168.30.131

nmap扫描全端口及端口服、版本

目录扫描12322端口发现robots.txt

在robots.txt文件发现了file_view.php文件

可能存在文件包含,GET传参没反应,用bp抓包换POST传参

漏洞利用

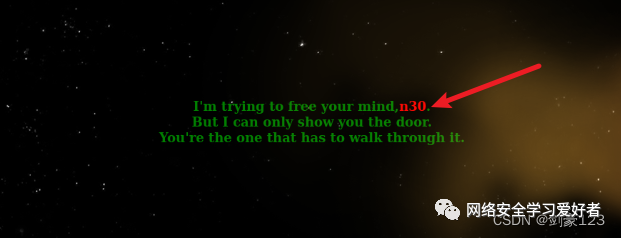

得到shell

提权

使用以下命令提到root权限,并找到隐藏的flag

morpheus 'BEGIN {system("/bin/sh")}'原文始发于微信公众号(网络安全学习爱好者):Vulnhub靶机PWNLAB:INIT writeup

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论