为方便阅读显示,建议大家把酷酷信安“设为星标”

01 哥斯拉简介:

哥斯拉目前是各种攻防演练常用webshell工具,常常因为他的传输加密,让研判和溯源变得十分麻烦,这里decode_Tools_v1.0支持Godzilla全面的加密器解密。

哥斯拉地址:https://github.com/BeichenDream/Godzilla

02 使用方法:

解密哥斯拉所有类型数据:

php_raw 、csharp_raw 、asp_raw、 jsp_raw 格式传输的数据,使用16进值做为输入:

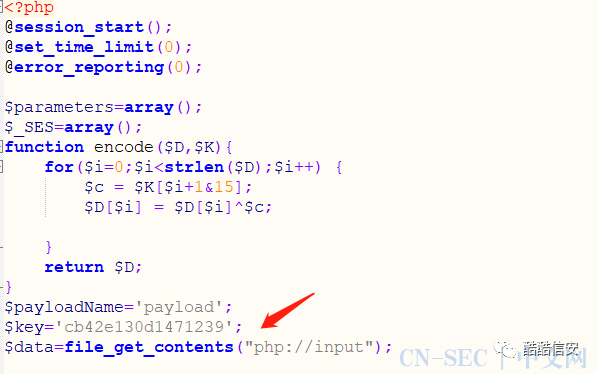

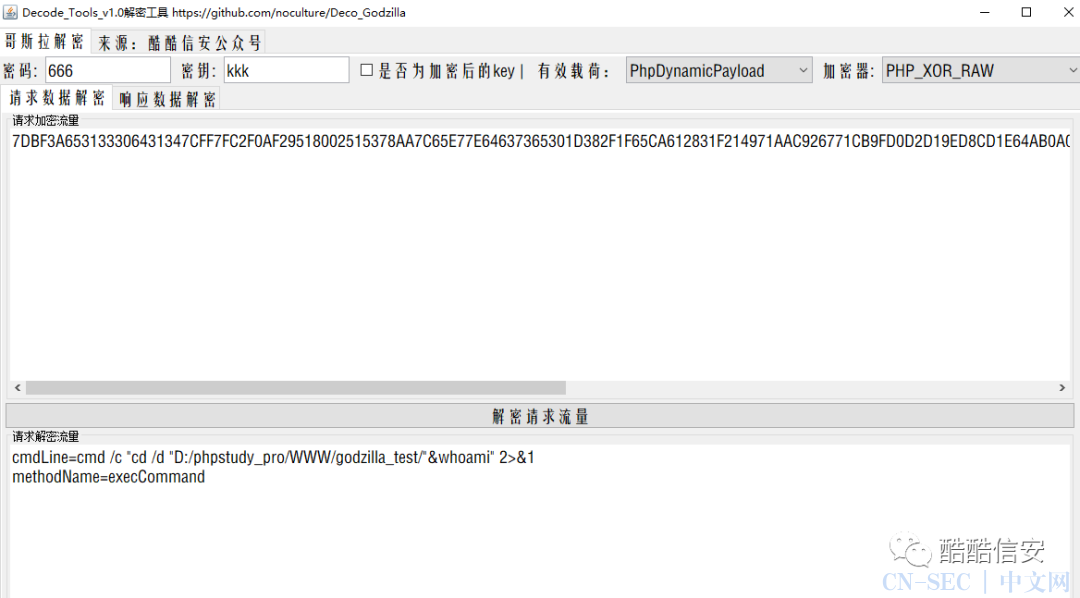

1.举例-php_raw:raw格式的都这样 通过获取上传的webshell可以获取key(php_raw这里没有pass,知道就都填上)

请求解密:

请求解密:  响应解密:

响应解密:

2.举例-php_eval eval类型都这样

通过传输的流量获取key和pass

响应解密(响应所有的值):

3.举例-php_xor_base64 (不输入前面的pass)

获取pass和key

请求解密(pass 后面的值)

响应解密(响应全部部分):

03 获取方法:

-

https://github.com/nocultrue/Deco_Godzilla

-

公众号回复"decode_Tools"

后续持续更新其他自动化工具,有问题加群

往期推荐:

持续分享技术干货,喜欢这篇文章,记得三连哦!

免责声明:根据我国《计算机软件保护条例》第十七条规定:“为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可以不经软件著作权人许可,不向其支付报酬。”您需知晓本站所有内容资源均来源于网络,仅供用户交流学习与研究使用,版权归属原版权方所有,版权争议与本站无关,用户本人下载后不能用作商业或非法用途,需在24小时之内删除,否则后果均由用户承担责任

原文始发于微信公众号(酷酷信安):Godzilla流量解密工具

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论