休息日 上完课有点累 准备找个洗脚店放松下

洗个素的吧

美团找到一个商家(排名比较靠前的洗脚店),先用暗语对话一波,看看是否是正规足疗

他神秘的给了我一串代码 是他们的客服微信,我想有什么是美团上不能说的呢

具体沟通如下

成功加到了他们客服的微信,直接发来一张和美团上完全不同的价格表,并且给我发了个小程序说现在支持小程序下单,好家伙 一眼丁真 素菜荤价

好好好 这样子玩是吧 哥们儿刚学了两周半的小程序渗透 是时候展现真正的技术了

如意如意顺我心意,若不能顺我心意,我将竭尽全力,用自己的技术改变其意。

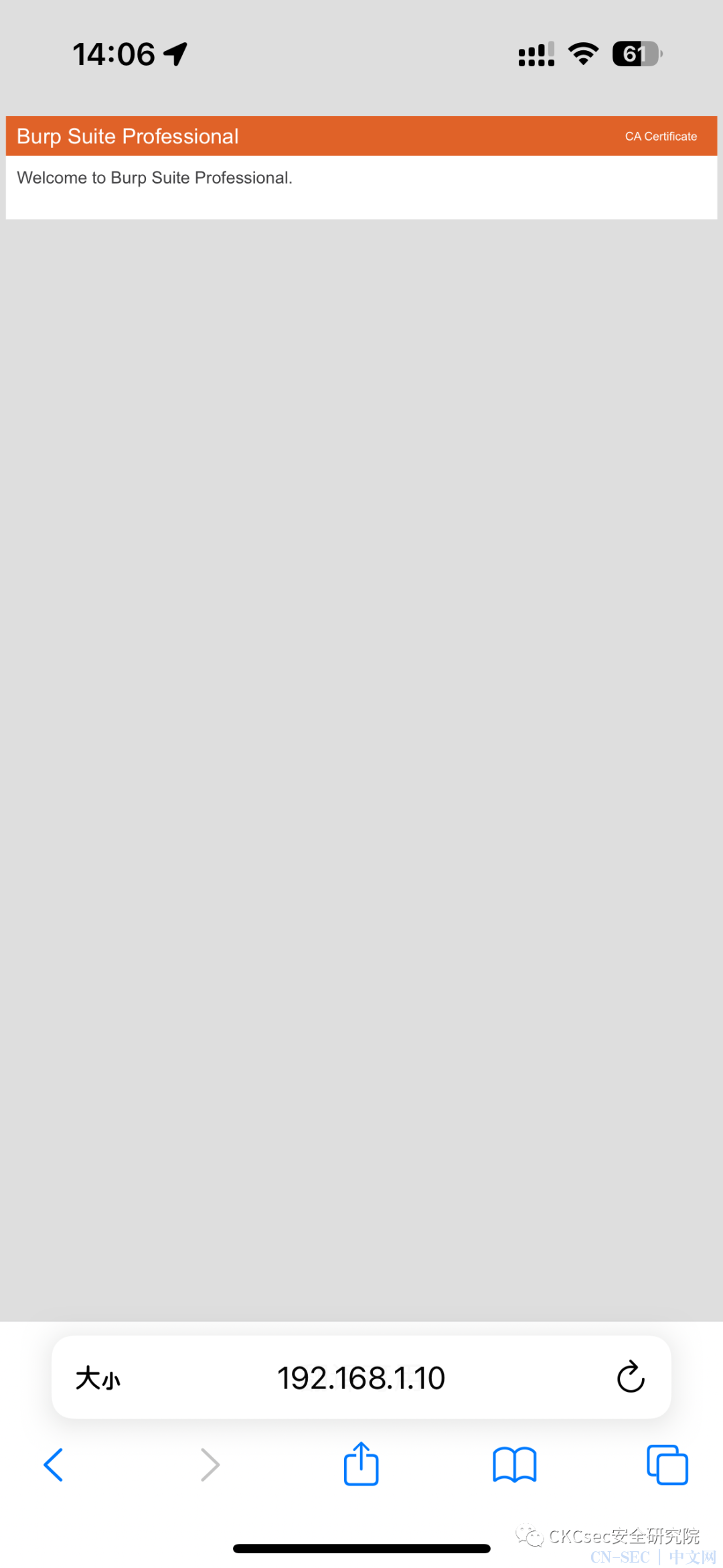

首先配置代理 开启监听

-

iOS 配置 BP 代理 -

浏览器访问监听端口下载BP CA 证书 -

根据提示安装描述文件 -

信任 BP 证书

❝

道可道,非常道。想要全面的对微信小程序展开渗透工作,光会通过微信接口收集信息是不行的,只会在手机上抓包测试也是不够全面的,必须要对微信中小程序的数据包彻底了解才可入其理访其道。

-----by hackinn

❞

这里就不造轮子了 这里直接放hackinn的教程吧

https://www.hackinn.com/index.php/archives/672/

笔者认为是全网最👍🏻小程序教程之一

回到正题,众所周知

❝

小程序中CSRF、JSON劫持、CORS劫持等需要用户交互才能触发的漏洞基本上不会存在,因为这类攻击都是基于浏览器对用户的信任,而小程序内用户的一切操作都是在微信沙盒内完成的,攻击者无法通过浏览器利用用户在小程序内的身份凭据来完成攻击。此外类似于URL跳转、CRLF注入、目录遍历等的中/低危漏洞由于后端API的特性(大多以JSON格式返回数据)而基本上也不复存在。我们在渗透测试是不应该首先考虑这些基本上不会存在的漏洞。

❞

所以我们没有必要去浪费时间,直接 从重点关注漏洞进行入手

首先从顶级漏洞---弱口令漏洞入手,找到一个后台 爆破了很久,但是无果看来运营的还有点安全意识

开始不断地点击页面 看历史包 我的一个挖掘习惯就是开着代理,不开拦截 纯看历史包和被动检测插件

往往会有很多意想不到的收获

在不断地翻来翻去中 我发现了这个接口 好像参数有点多,直接开注(秉承看哪里不爽注哪里的手法)

哦豁😯

好像还真有点东西 到了这里 就没必要继续手工下去了 直接开跑sqlmap就好了

后面sqlmap梭哈就完事

一枚sql到手,还能干啥呢 来都来了 得消费吧

随便选一个项目准备消费 价格有点贵,抓个包 这个价格 改改看?

经典逻辑

哦豁

成功实现0元购 获得练功卷😍

一次有趣的经历,至此 结束

原文始发于微信公众号(CKCsec安全研究院):记一次简单的线上spa 0元购测试

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论